Si necesitas verificar puertos abiertos en Windows y entender qué riesgo representan, los comandos netstat -ano en el Símbolo del sistema (CMD) o Get-NetTCPConnection -State Listen en PowerShell son tus mejores aliados. Estas herramientas nativas te ofrecen una lista detallada de todos los puertos que están "escuchando", que son precisamente las puertas de entrada que un atacante podría explotar. Saber identificarlos y gestionarlos es el primer paso para blindar tu sistema de forma efectiva.

Caso Práctico: El Riesgo Real de un Puerto Abierto Desconocido

Imagina una pequeña empresa de e-commerce que, tras instalar un software de gestión de inventario de un proveedor poco conocido, dejó expuesto el puerto 3389 (Escritorio Remoto – RDP) con una contraseña débil. Los atacantes, utilizando herramientas de escaneo automatizado, encontraron este puerto abierto, lanzaron un ataque de fuerza bruta y en cuestión de horas consiguieron acceso al servidor. Desde ahí, se movieron lateralmente por la red, instalaron un ransomware y cifraron toda la información crítica del negocio, paralizando sus operaciones por completo. Este escenario, desgraciadamente común, ilustra por qué la gestión de puertos no es una opción, sino una necesidad crítica.

Saber qué puertos están abiertos en tu equipo con Windows te da el control. Un puerto que se queda abierto por descuido puede ser justo la brecha que un atacante necesita para colarse. Por eso, aprender a identificar los https://dragonsec.io/key-entry-points-for-cyberattacks es el primer paso para levantar un buen muro de defensa.

La situación es más seria de lo que parece. Un informe reciente señaló a España como uno de los países con más ciberataques, llegando a registrar la friolera de 107 incidentes en una sola semana. Estos ataques van dirigidos a todo, desde empresas hasta instituciones públicas, y dejan claro por qué es tan urgente gestionar bien los puertos en Windows si no quieres que te la líen.

La clave es entender qué servicios tienes funcionando y por qué necesitan una puerta abierta a la red. Un puerto abierto sin un motivo claro no es un simple descuido, es una brecha de seguridad activa que puede salirte muy, muy cara.

En esta guía, te mostraremos paso a paso las técnicas y herramientas para realizar una auditoría completa de tus puertos, remediar los riesgos y establecer controles preventivos para que un simple descuido no se convierta en un desastre.

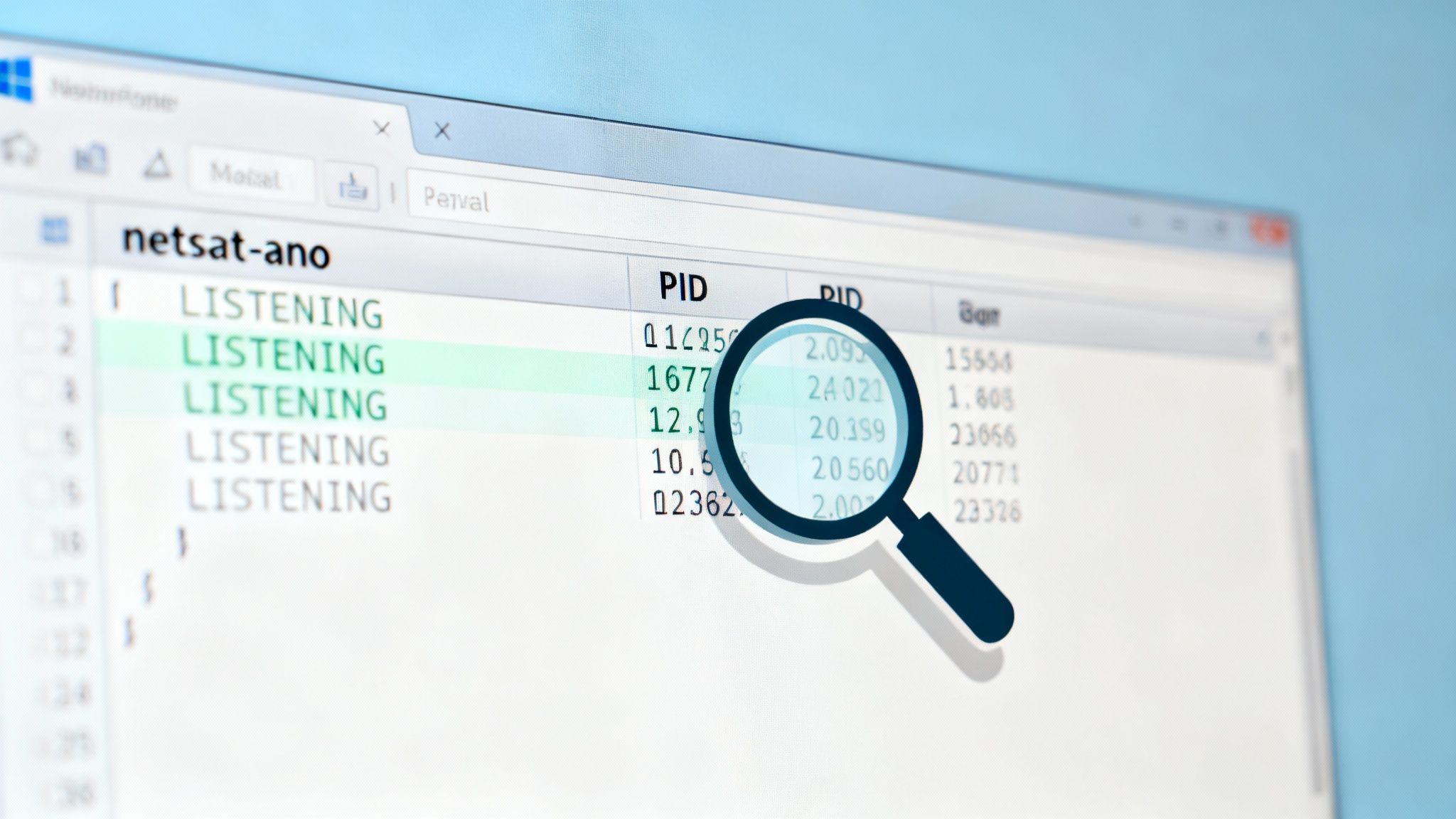

Cómo Usar netstat para una Auditoría Rápida (Análisis Técnico)

Para empezar a verificar los puertos abiertos en Windows, no hace falta que instales nada. La herramienta más clásica y directa es netstat, que puedes lanzar desde el Símbolo del sistema (CMD). Esta utilidad te da una radiografía instantánea de todas las conexiones de red de tu equipo.

Paso 1: Abrir CMD como Administrador

Busca "Símbolo del sistema" en el menú de inicio y ejecútalo como administrador. Esto es crucial para obtener una visión completa sin restricciones de permisos.

Paso 2: Ejecutar el Comando Clave

Una vez en la consola, el comando que necesitas es netstat -ano.

netstat -ano

Este comando combina varios parámetros para desglosar la actividad de red:

- -a: Muestra todas las conexiones y puertos que están a la escucha.

- -n: Muestra las direcciones IP y los números de puerto en formato numérico, lo que acelera la ejecución.

- -o: El más importante para el análisis, muestra el Identificador de Proceso (PID) que está detrás de cada conexión.

El resultado puede parecer un muro de texto, pero las columnas clave son Proto (TCP o UDP), Dirección local (tu IP y el puerto) y Estado.

Identificando los Puertos "LISTENING"

Paso 3: Filtrar los Resultados

El estado que nos interesa desde el punto de vista de la seguridad es LISTENING. Un puerto en este estado está esperando activamente conexiones externas. Para simplificar el análisis, filtra la salida:

netstat -an | findstr "LISTENING"

Este comando te mostrará únicamente las líneas de los puertos que están a la escucha, reduciendo el ruido.

Paso 4: Identificar el Proceso Responsable

Cuando identifiques un puerto en estado LISTENING, fíjate en el número de la columna PID.

Con el PID en la mano, abre el Administrador de Tareas (Ctrl+Shift+Esc), ve a la pestaña "Detalles" y busca ese número en la columna PID. Ahí verás el nombre exacto del proceso que ha abierto ese puerto.

Este método te permite pasar de un simple número de puerto a un nombre de aplicación concreto. Con esa información, ya puedes decidir si esa conexión es legítima. Si quieres profundizar en estas técnicas, nuestro tutorial completo sobre pruebas de seguridad de red te ofrece una guía mucho más extensa para analizar el tráfico como un profesional.

Dominando la Verificación de Puertos con PowerShell

Si buscas un control más preciso y potente, PowerShell es tu mejor aliado. Su cmdlet Get-NetTCPConnection es la evolución de netstat y permite una gestión de la información mucho más limpia y automatizable.

Filtrado Avanzado de Conexiones

A diferencia de netstat, donde tenías que encadenar comandos como findstr, PowerShell te permite filtrar directamente. Si solo te interesan los puertos que están "a la escucha", el comando es increíblemente intuitivo:

Get-NetTCPConnection -State Listen

Este simple comando te devuelve una lista ordenada y fácil de leer con todos los puertos en estado Listen.

Del mismo modo, si tienes que investigar un puerto en concreto, como el 443 (HTTPS), puedes apuntar directamente a él:

Get-NetTCPConnection -LocalPort 443

La verdadera magia de PowerShell no es solo encontrar la información, sino poder hacer algo con ella. Los resultados son objetos con propiedades que puedes seleccionar, ordenar y exportar sin esfuerzo.

Exportando Resultados para un Análisis a Fondo

La capacidad de exportar datos es donde PowerShell realmente brilla. Imagina que necesitas generar un informe periódico del estado de los puertos de un servidor. Con una sola línea de comando, puedes crear un archivo CSV listo para analizar:

Get-NetTCPConnection -State Listen | Select-Object LocalAddress, LocalPort, State, OwningProcess | Export-Csv -Path "C:auditoriapuertos_abiertos.csv" -NoTypeInformation

Este comando recoge los datos más relevantes y los guarda en puertos_abiertos.csv. Este fichero es oro puro para documentar la configuración de un sistema, analizar cambios a lo largo del tiempo o compartirlo con tu equipo de seguridad.

Remediación Inmediata y Prevención a Largo Plazo

Si encuentras un puerto abierto desconocido, debes actuar de inmediato. El objetivo es contener el riesgo y luego establecer defensas para que no vuelva a ocurrir.

Plan de Remediación Inmediata

- Identificar el Proceso: Usa el PID obtenido con

netstatoGet-NetTCPConnectionpara encontrar el proceso en el Administrador de Tareas. - Verificar Legitimidad: Haz clic derecho sobre el proceso > "Propiedades". Revisa su firma digital y la ubicación del archivo. Un ejecutable en una carpeta temporal o sin una firma válida es una señal de alarma.

- Terminar el Proceso: Si el proceso es sospechoso, finalízalo inmediatamente desde el Administrador de Tareas.

- Desinstalar el Software: Si el proceso pertenece a una aplicación no deseada o innecesaria, desinstálala por completo.

- Bloquear el Puerto en el Firewall: Como medida de contención adicional, crea una regla en el Firewall de Windows para bloquear todo el tráfico (entrante y saliente) a través de ese puerto específico.

Controles de Prevención a Largo Plazo

Para evitar que estos problemas se repitan, implementa una estrategia de defensa en profundidad:

- Principio de Mínimo Privilegio: Solo abre los puertos que sean estrictamente necesarios para la operativa del sistema.

- Firewall de Windows con Seguridad Avanzada: Configura reglas de firewall restrictivas por defecto (denegar todo) y permite solo el tráfico necesario de forma explícita.

- Escaneos de Puertos Programados: Utiliza herramientas como Nmap o soluciones de gestión de vulnerabilidades para realizar escaneos periódicos y automatizados de los puertos abiertos en tu red.

- Hardening del Sistema: Aplica guías de fortalecimiento (hardening) para Windows, desactivando servicios innecesarios que puedan abrir puertos.

- Monitorización Continua: Implementa soluciones de monitorización de red que alerten sobre cambios no autorizados en los puertos abiertos.

Lecciones Aprendidas y Resultados

El coste de ignorar un puerto abierto puede ser devastador. En el caso del e-commerce, el impacto incluyó la pérdida de datos de clientes, el pago de un rescate, el daño reputacional y la interrupción del negocio durante días. El coste estimado superó los 50.000€, una cifra que podría haberse evitado con una simple auditoría de puertos.

La lección es clara: la seguridad proactiva es siempre más barata que la reactiva. Realizar auditorías regulares para verificar puertos abiertos en Windows y mantener una configuración de firewall robusta no es un gasto, sino una inversión en la continuidad de tu negocio.

Para facilitar este proceso, hemos creado una Checklist de Auditoría de Puertos en Windows que puedes descargar.

Herramientas Gráficas Adicionales

Si la línea de comandos te impone, herramientas como el Monitor de Recursos (resmon) o TCPView de Sysinternals de Microsoft ofrecen una interfaz visual para ver las conexiones en tiempo real. TCPView es especialmente útil, ya que colorea las conexiones nuevas y cerradas, permitiéndote detectar actividad sospechosa al instante.

Dudas Habituales sobre la Comprobación de Puertos

¿Que un puerto esté abierto significa que estoy en peligro?

No necesariamente. Muchos puertos son esenciales para el funcionamiento normal del sistema (ej. 80 para web, 443 para HTTPS). El riesgo surge cuando un puerto está abierto sin un propósito legítimo o está siendo utilizado por software malicioso. La clave es el contexto.

¿Con qué frecuencia debería revisar los puertos de mi PC?

Para un equipo de uso personal, una revisión trimestral es una buena práctica. En entornos empresariales, especialmente en servidores, la monitorización debe ser continua y automatizada. Cualquier instalación de nuevo software debería ir acompañada de una verificación.

¿Qué diferencia hay entre el estado 'LISTENING' y 'ESTABLISHED'?

- 'LISTENING' (Escuchando): Un servicio está esperando activamente una conexión entrante. Es una puerta abierta.

- 'ESTABLISHED' (Establecida): Hay una conexión activa entre tu equipo y otro sistema. Es una conversación en curso.

Desde una perspectiva de seguridad, los puertos en LISTENING son los que requieren mayor escrutinio, ya que representan posibles puntos de entrada.

Windows maneja hasta 65.536 puertos, y cada uno puede ser una puerta de entrada. Tener puertos abiertos sin una buena razón aumenta la superficie de ataque. Por eso, cualquier administrador de sistemas te dirá que revises los puertos con netstat -ano y que solo dejes abiertos los estrictamente necesarios. Para más detalles, consulta esta guía sobre cómo comprobar puertos en uso en Windows 10.

Si quieres ir un paso por delante, plantéate realizar un análisis de vulnerabilidades periódico para automatizar la detección de estos y otros riesgos.

En DragonSec, sabemos que mantener la seguridad de tus sistemas es un trabajo continuo. Nuestra plataforma automatiza la detección de vulnerabilidades como los puertos abiertos, dándote informes claros para que puedas reforzar tus defensas antes de que sea tarde.