Usar Nmap en Windows es una habilidad clave para cualquier profesional de TI o ciberseguridad. Lejos de ser una herramienta exclusiva de Linux, Nmap se integra perfectamente en entornos Microsoft, ofreciendo una visibilidad indispensable sobre tu red. Con esta guía práctica, aprenderás a instalarlo, ejecutar escaneos accionables y detectar vulnerabilidades antes de que se conviertan en un problema real, reforzando proactivamente tu seguridad.

Qué es Nmap en Windows y por qué es una herramienta crítica

Nmap (Network Mapper) es una herramienta de código abierto para la exploración de redes y auditoría de seguridad. Aunque muchos la asocian con entornos Linux, su versión para Windows ofrece la misma potencia y flexibilidad, convirtiéndose en una pieza clave para gestionar y asegurar infraestructuras basadas en servidores y estaciones de trabajo de Microsoft.

Imagina este escenario: un comercio electrónico sufre un ataque que permite a los ciberdelincuentes modificar precios y robar datos de tarjetas de crédito. La investigación posterior revela que el punto de entrada fue un puerto de administración de base de datos (como el 1433 de SQL Server) que se dejó abierto por error y sin protección.

Este es un problema real y frecuente que se podría haber evitado con una auditoría básica. Aprender a manejar Nmap en Windows te permite responder en minutos a preguntas críticas como:

- ¿Qué dispositivos están conectados a nuestra red corporativa ahora mismo?

- ¿Están correctamente aplicadas las reglas del Firewall de Windows en ese nuevo servidor web?

- ¿Existe algún puerto abierto que represente una puerta de entrada para un ataque de ransomware?

Un aliado en un mercado con alta demanda

El contexto actual en España no hace más que subrayar la importancia de herramientas eficientes como Nmap. Se habla de una escasez de talento que afecta al 67% de las organizaciones, y se estima que la demanda de profesionales de ciberseguridad alcanzará las 100.000 personas en 2024. Con esta brecha de talento, las herramientas que automatizan y agilizan las auditorías se vuelven más valiosas que nunca. Esto obliga a los equipos de TI a adoptar soluciones como Nmap para mantener sus sistemas Windows seguros y auditados de forma continua.

Nmap transforma la gestión de redes: de ser una tarea reactiva, pasa a ser una estrategia proactiva. En lugar de esperar a que surja un problema, te permite identificar y cerrar brechas de seguridad antes de que un atacante pueda explotarlas.

Instalación y configuración inicial en tu sistema

Para empezar a sacarle partido a Nmap en Windows, lo primero es, lógicamente, instalarlo. El proceso es bastante directo, pero hay un par de detalles clave en los que fijarse para que todo funcione como la seda desde el primer momento. Al instalarlo, no solo tendrás Nmap, sino también otras herramientas muy útiles como Zenmap (su interfaz gráfica) y Ncat para transferencia de datos.

Lo más importante: descarga el instalador siempre de la fuente oficial, la página de Nmap.org. Busca la sección "Microsoft Windows binaries" y bájate la última versión estable del ejecutable (.exe). Así te aseguras de que tienes una copia limpia, sin sorpresas ni modificaciones maliciosas.

La importancia de Npcap

Durante la instalación, el asistente te preguntará si quieres instalar Npcap. Aquí no dudes: la respuesta es un sí rotundo. Npcap es el motor que permite a Nmap capturar y enviar paquetes de red en Windows. Sin él, Nmap no puede realizar la mayoría de sus escaneos más potentes y sigilosos, como el popular escaneo SYN (-sS).

Piénsalo de esta manera: Npcap es el intérprete que le permite a Nmap hablar directamente con la tarjeta de red de tu equipo, saltándose algunas capas de Windows. Si omites su instalación, estarás capando la herramienta, dejándola solo con las opciones de escaneo más básicas y menos eficientes.

Un pequeño truco que te ahorrará tiempo: asegúrate de marcar la opción que añade Nmap a la variable de entorno

PATHdel sistema. Esto es crucial para poder ejecutar el comandonmapdesde cualquier terminal (ya sea CMD o PowerShell) sin tener que irte cada vez a la carpeta donde lo instalaste.

Una vez instalado, el trabajo con Nmap en Windows suele seguir un flujo bastante lógico: primero descubres qué hay en tu red, luego verificas su configuración y, finalmente, auditas en busca de posibles brechas.

Este esquema resume perfectamente cómo Nmap te lleva de la mano, desde hacer un simple inventario de red hasta realizar una auditoría de seguridad en toda regla.

Verificación post-instalación

Cuando el asistente termine, toca comprobar que todo está en orden. No hace falta lanzar un escaneo complicado. Con una simple verificación de la versión sabrás si el sistema reconoce el comando.

Abre una nueva ventana de PowerShell o del Símbolo del sistema y teclea esto:

nmap --version

Si todo ha ido bien, la terminal te devolverá la versión de Nmap que acabas de instalar, junto con la de sus librerías asociadas, como Npcap. ¿Te sale un error tipo "comando no reconocido"? Lo más probable es que el PATH no se haya configurado bien. Tendrás que añadirlo manualmente, pero no te preocupes, es un paso sencillo.

Con esto, ya estás listo para lanzar tu primer escaneo.

Escaneos esenciales para descubrir tu red

Con Nmap ya instalado y configurado en Windows, es hora de pasar a la acción. La verdadera fuerza de esta herramienta es su capacidad para levantar un mapa completo de tu red y sacar a la luz información clave con solo un par de comandos. Empecemos con los escaneos que todo profesional debería tener en su arsenal diario.

Lo primero es saber qué equipos están vivos en tu red. El paso lógico es un escaneo de descubrimiento, también llamado "ping scan". Es rapidísimo y te da una lista de las IPs que responden, creando un inventario inicial de activos.

Identificando hosts y puertos abiertos

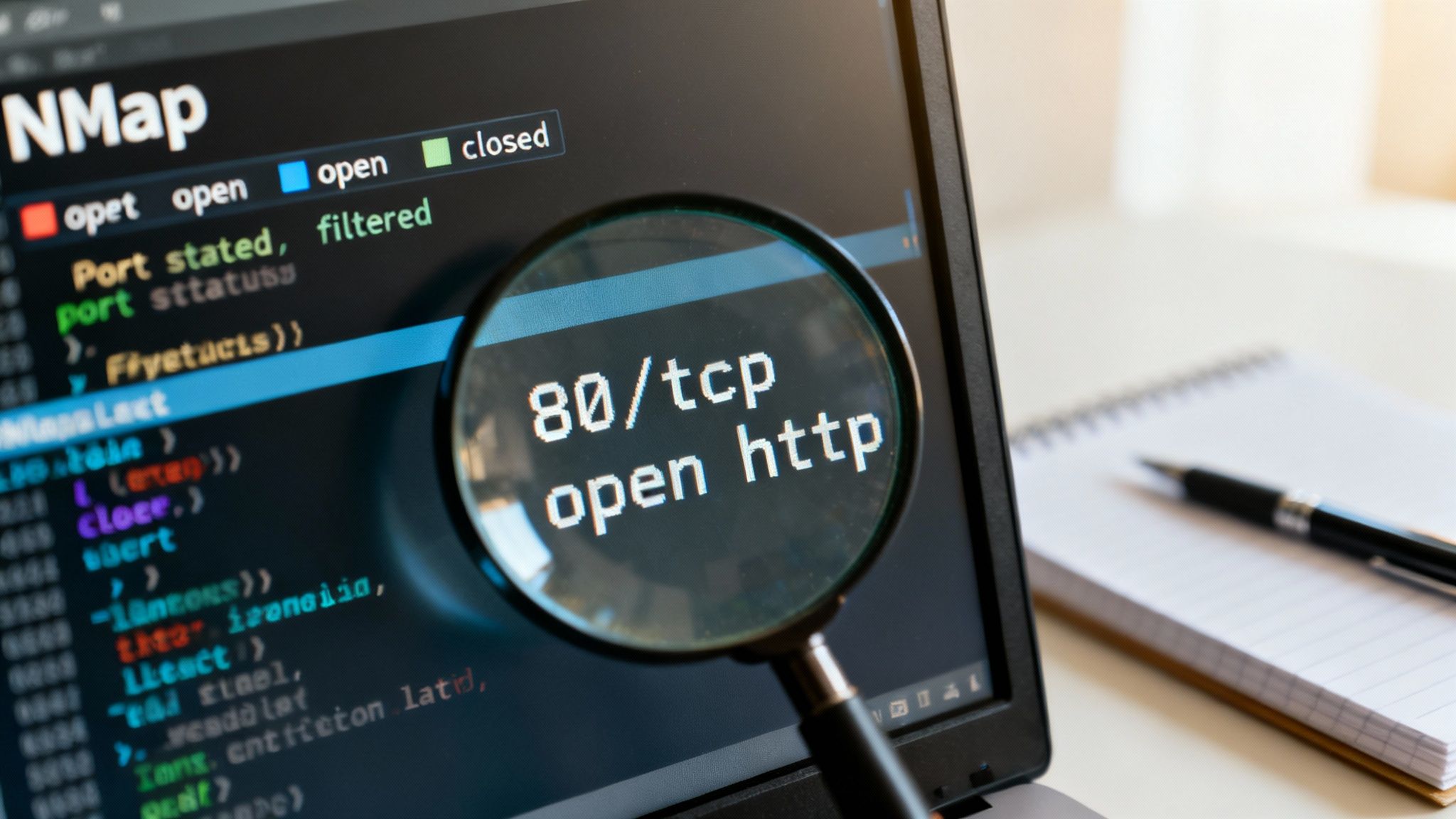

Pongámonos en una situación real. Imagina que acabas de desplegar un nuevo servidor web interno y quieres asegurarte de que solo expone los puertos estrictamente necesarios: el 80 para HTTP y el 443 para HTTPS. Cualquier otro puerto abierto es una puerta trasera esperando a ser descubierta.

Para verificarlo, puedes lanzar un escaneo directo a la IP de ese servidor. Un comando simple pero muy potente sería este:

nmap -p 80,443,8080 -T4 TU_IP_OBJETIVO

-p 80,443,8080: Con esto le dices a Nmap que se centre solo en estos tres puertos.-T4: Ajusta la velocidad del escaneo a un modo "agresivo". Es perfecto para redes internas donde no tienes que preocuparte por hacer demasiado ruido.TU_IP_OBJETIVO: Simplemente reemplaza esto por la IP del servidor que quieres auditar.

El resultado te dirá al instante si los puertos 80 y 443 están open (abiertos) y si, por ejemplo, el 8080 está closed (cerrado) o filtered (bloqueado por un firewall). Esta confirmación inmediata es crucial. Este tipo de chequeos son la base de un buen hardening y una práctica esencial, como detallamos en nuestro tutorial sobre pruebas de seguridad de red.

Un consejo de quien ha visto de todo: un buen administrador no solo se preocupa de que las cosas funcionen, sino de que lo hagan de forma segura. Un puerto abierto por descuido es una invitación con alfombra roja para un atacante.

El arte del sigilo: escaneos SYN y detección de SO

A veces necesitas operar bajo el radar. Para eso, el escaneo SYN (-sS) es tu mejor amigo. Se le llama "sigiloso" o "semiabierto" porque nunca llega a completar la conexión TCP de tres vías. Esto hace que sea mucho más difícil que los firewalls básicos o los sistemas de registro se den cuenta de que estás ahí. De hecho, es el escaneo por defecto cuando ejecutas Nmap como administrador, y por una buena razón.

Para combinarlo con la detección del sistema operativo, puedes usar un comando como este:

nmap -sS -O TU_IP_OBJETIVO

-sS: Indica que quieres hacer el escaneo de tipo SYN.-O: Activa la detección del sistema operativo.

El resultado te dará no solo la lista de puertos abiertos, sino también una estimación muy precisa del sistema operativo. Esta información es oro puro para identificar software obsoleto o sistemas sin parches.

Comandos esenciales de Nmap para empezar

Una referencia rápida con los comandos de Nmap que usarás en tu día a día para descubrir y analizar tu red Windows.

| Comando Nmap | Para qué sirve | Ejemplo de uso práctico |

|---|---|---|

nmap -sn [rango_de_red] |

Descubrimiento de hosts: Realiza un "ping scan" para encontrar qué equipos están activos en la red, sin escanear puertos. | nmap -sn 192.168.1.0/24 |

nmap [IP_objetivo] |

Escaneo básico de puertos: Escanea los 1.000 puertos TCP más comunes en un único host para ver qué servicios están corriendo. | nmap 192.168.1.10 |

nmap -p- [IP_objetivo] |

Escaneo completo de puertos: Comprueba los 65.535 puertos TCP. Es mucho más lento pero exhaustivo. | nmap -p- 192.168.1.10 |

nmap -sS -O [IP_objetivo] |

Escaneo sigiloso y detección de SO: Usa un escaneo SYN (más discreto) e intenta identificar el sistema operativo del objetivo. | nmap -sS -O 192.168.1.10 |

nmap -sV [IP_objetivo] |

Detección de versiones: Intenta determinar la versión exacta del software o servicio que corre en cada puerto abierto. | nmap -sV 192.168.1.10 |

Estos comandos son tu punto de partida. A medida que te familiarices con ellos, verás que las posibilidades de Nmap son casi infinitas.

Cómo usar el Nmap Scripting Engine (NSE) para detectar vulnerabilidades

Si hasta ahora solo has usado Nmap para ver qué puertos están abiertos, vas a descubrir su verdadero potencial. El poder real de Nmap en Windows está en su motor de scripts, el Nmap Scripting Engine (NSE), que lo convierte de un simple escáner a una auténtica herramienta de auditoría automatizada.

Gracias al NSE, puedes lanzar cientos de scripts ya creados para tareas complejas que van desde detectar vulnerabilidades conocidas hasta buscar credenciales débiles o sacar información detallada de los servicios en ejecución.

Categorías de scripts que debes conocer

Los scripts de NSE están organizados por categorías. Las tres más importantes para el día a día son:

- vuln: La más importante. Contiene scripts diseñados específicamente para encontrar vulnerabilidades conocidas en los servicios objetivo. Imprescindible.

- auth: Perfecta para auditar la seguridad de las credenciales. Comprueba si los servicios permiten accesos anónimos o si usan contraseñas por defecto.

- discovery: Ayuda a obtener una imagen más completa de la red, recopilando información como nombres de host, recursos compartidos SMB o servicios web.

Caso práctico: detectando la vulnerabilidad EternalBlue (MS17-010)

Imagina que necesitas auditar un viejo servidor de archivos Windows para asegurar que no es vulnerable a EternalBlue (MS17-010), el famoso exploit que facilitó ataques de ransomware como WannaCry.

1. Análisis Técnico: El protocolo SMBv1, presente en versiones antiguas de Windows, contiene una vulnerabilidad de ejecución remota de código. Un atacante puede explotarla enviando paquetes malformados al puerto 445/TCP. Con Nmap, puedes automatizar esta comprobación.

2. Comando de Detección: Ejecuta el siguiente comando para que Nmap haga el trabajo sucio.

nmap -p 445 --script smb-vuln-ms17-010 TU_IP_DEL_SERVIDOR

-p 445: Le decimos a Nmap que se centre solo en el puerto 445 (SMB).--script smb-vuln-ms17-010: Le indicamos que ejecute el script específico para esta vulnerabilidad.TU_IP_DEL_SERVIDOR: La dirección IP del equipo a escanear.

Si el servidor es vulnerable, Nmap lo indicará claramente en la salida, marcándolo como "VULNERABLE".

3. Remediación Inmediata y Prevención:

Si se confirma la vulnerabilidad, las acciones a tomar son:

- Remediación: Aislar el servidor de la red para evitar su explotación, aplicar el parche de seguridad MS17-010 de Microsoft y reiniciar el sistema.

- Prevención a futuro: Deshabilitar el protocolo SMBv1 en todos los sistemas Windows, mantener una política de parcheo actualizada y usar Nmap para programar escaneos periódicos que validen la configuración.

Dominar el NSE te permite llevar tus auditorías con Nmap en Windows a otro nivel, convirtiéndote en un cazador proactivo de debilidades. Para ir más a fondo, puedes echarle un ojo al análisis del INCIBE sobre la exploración de los módulos de scripts de Nmap.

Cómo interpretar los resultados de un escaneo

Lanzar un escaneo con Nmap en Windows es solo el principio. La verdadera habilidad está en saber interpretar la información que devuelve. Un informe de Nmap bien analizado se convierte en un mapa detallado de la superficie de ataque de tu objetivo.

Lo primero es fijarse en el estado de los puertos, ya que es crucial para evaluar la seguridad.

Descifrando los estados de los puertos

Nmap te dirá en qué estado se encuentra cada puerto que analiza. Los tres que necesitas dominar son:

- Open: Significa que una aplicación está escuchando activamente, lista para aceptar conexiones. Son tus principales puntos de interés y de riesgo potencial.

- Closed: Un puerto cerrado sigue siendo accesible, pero no hay ningún servicio detrás esperando conexiones. En general, no representa un riesgo inmediato.

- Filtered: Es el más ambiguo. Quiere decir que algo (normalmente un firewall) está bloqueando los paquetes de Nmap, impidiendo saber si el puerto está abierto o cerrado.

La diferencia entre

closedyfilteredes fundamental. Un puerto cerrado te dice "aquí no hay nada", mientras que uno filtrado te grita "¡no puedes mirar!". Este último suele ser señal de una política de seguridad activa que merece una investigación más a fondo.

Formatos de salida para informes y análisis

Para un trabajo serio, necesitas guardar la información. Nmap es muy flexible, pero dos formatos son especialmente prácticos:

- XML (

-oX nombre_archivo.xml): El formato más estructurado, perfecto para importar los resultados a otras herramientas o procesarlos con scripts. - Grepeable (

-oG nombre_archivo.gnmap): Un formato simple, pensado para ser analizado con herramientas de línea de comandos comogrep. Facilita extraer información concreta rápidamente.

Guardar los resultados te permite crear un histórico, comparar escaneos a lo largo del tiempo y generar informes profesionales.

Ética y buenas prácticas al escanear

Es importantísimo recordar que Nmap es una herramienta muy potente y debe usarse de forma responsable. El interés por herramientas de ciberseguridad en la comunidad tecnológica española está en auge. De hecho, portales como LinuxParty.es reportaron un crecimiento superior al 50% en 2025 en el interés por este tipo de contenidos prácticos. Esta tendencia subraya la necesidad no solo de saber usar la herramienta, sino de actuar siempre con ética. Puedes leer más sobre el crecimiento de estas comunidades en este artículo de LinuxParty.

La regla de oro es sencilla: antes de escanear cualquier cosa que no sea tu propio laboratorio, siempre debes tener autorización explícita y por escrito.

Dudas habituales al usar Nmap en Windows

Para ir cerrando esta guía, vamos a resolver algunas de las preguntas más comunes que surgen cuando empiezas a usar Nmap en Windows. Son respuestas directas, sacadas de la experiencia, para que superes cualquier bache inicial y manejes la herramienta con total confianza.

¿Es legal usar Nmap en la red de mi empresa?

Sí, es totalmente legal, pero con un matiz importantísimo: siempre que tengas permiso explícito para auditar esa red. La palabra clave aquí es autorización. Usar Nmap en redes que no son tuyas y sin el consentimiento del propietario puede meterte en un lío legal bastante serio, ya que se considera una intrusión.

Antes de lanzar el más mínimo escaneo en un entorno de empresa, asegúrate de tener una autorización por escrito del responsable de TI o de la dirección. Este documento debería dejar muy claro qué se puede escanear y con qué objetivo.

¿Por qué Nmap no me detecta ningún host?

Este es el problema clásico cuando uno empieza. Normalmente, la raíz del asunto está en dos sitios. El primero es que Npcap, el software que captura los paquetes, no se instaló bien o sus servicios no tienen los permisos que necesitan para funcionar.

El segundo motivo, y el más frecuente en el día a día, es que hay un firewall de red o un sistema de prevención de intrusiones (IPS) por el medio que está bloqueando los paquetes de Nmap. Básicamente, la red se está defendiendo.

Un truco rápido que suele funcionar es ejecutar el comando como administrador y añadir el parámetro

-Pn. Con esto le dices a Nmap que se salte la fase de descubrimiento (el típico "ping") y que vaya directamente a escanear los puertos del objetivo, dando por hecho que está activo.

¿Qué diferencia hay entre usar Nmap en la terminal y usar Zenmap?

La diferencia es, sobre todo, de interfaz y de cómo trabajas. Nmap es la herramienta original, la de la línea de comandos. Es una bestia en potencia y velocidad, ideal para automatizar tareas e integrarla con otros scripts. Los que llevamos tiempo en esto casi siempre tiramos de terminal por su flexibilidad.

Por otro lado, Zenmap es la cara bonita de Nmap, su interfaz gráfica oficial. Está pensada para que sea más fácil empezar, sobre todo si nunca has tocado una herramienta así. Con Zenmap puedes:

- Montar comandos complejos a base de menús desplegables y perfiles ya hechos.

- Guardar los resultados de tus escaneos de una forma muy visual y organizada.

- Crear mapas gráficos de la red para entender de un vistazo cómo se conectan los equipos.

Lo habitual es empezar con Zenmap para cogerle el truco a las opciones y, cuando ya te sientes cómodo, dar el salto a la línea de comandos para ir mucho más rápido en tus análisis diarios.

En DragonSec, te damos las herramientas y la visibilidad que necesitas para estar siempre un paso por delante de las amenazas. Nuestra plataforma de monitorización continua te ayuda a encontrar y solucionar vulnerabilidades antes de que se conviertan en un dolor de cabeza. Descubre cómo podemos reforzar tu seguridad en dragonsec.io/es.