Un escáner de puertos es una herramienta esencial para descubrir qué "puertas" de tu red están abiertas a Internet, pero su verdadero poder reside en transformar esa información en acciones concretas que protejan tu negocio. Imagina poder detectar una vulnerabilidad crítica, como la que permitió a unos atacantes robar datos de una tienda online, antes de que sea explotada. Esta guía te mostrará cómo usar un escáner de puertos para identificar riesgos reales y te dará un plan paso a paso para solucionarlos de forma definitiva.

Resumen del caso: El ataque a través de un puerto olvidado

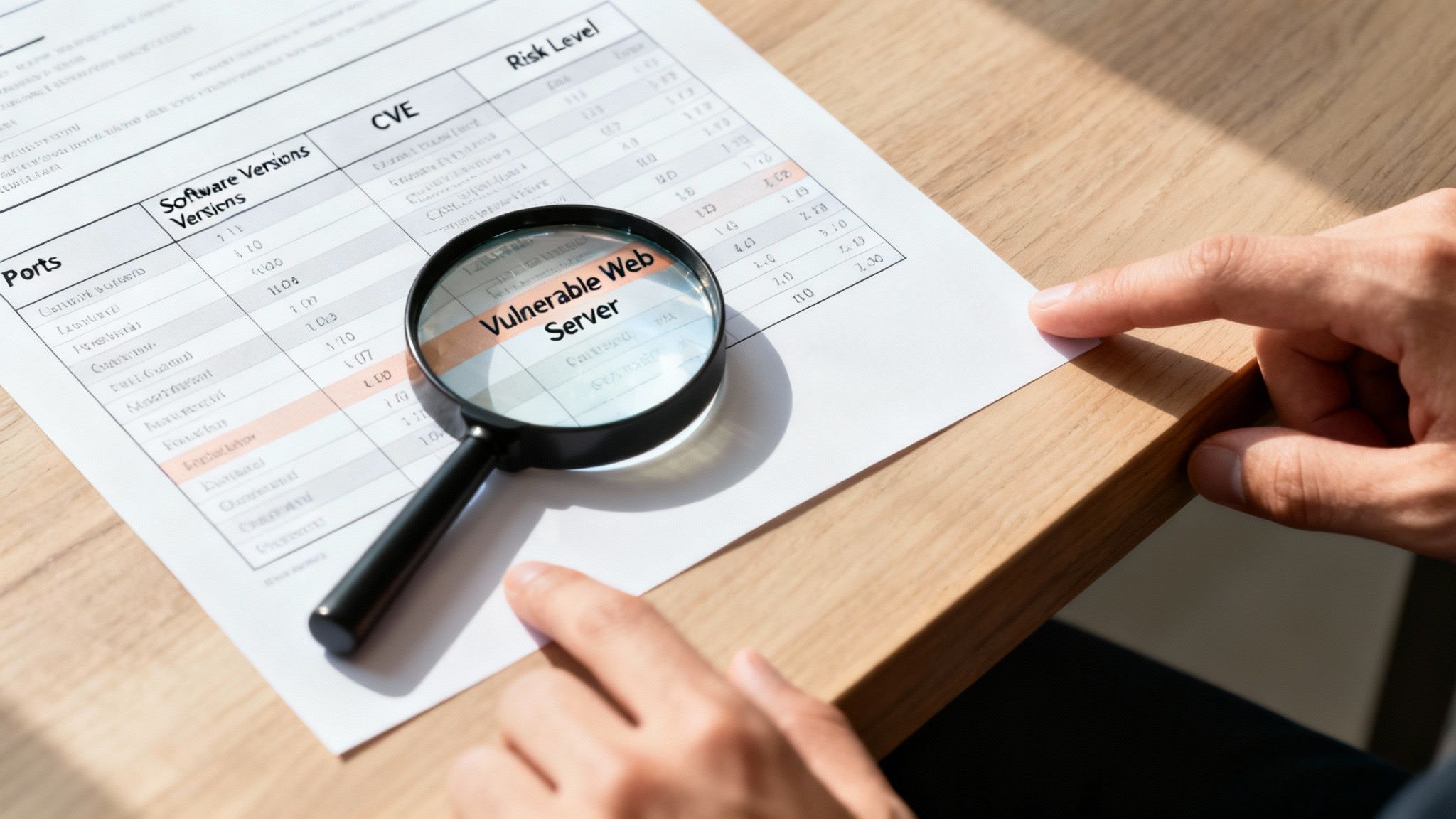

Un e-commerce de tamaño medio, especializado en productos electrónicos, sufrió una brecha de datos que resultó en el robo de información de más de 15.000 clientes, incluyendo nombres, direcciones y datos parciales de tarjetas de crédito. Los atacantes no explotaron una vulnerabilidad compleja en el sitio web, sino que encontraron un punto de entrada mucho más simple: un puerto de base de datos (MySQL, puerto 3306) que había sido dejado abierto a Internet por error durante una migración de servidor.

Este puerto, configurado con credenciales débiles (admin/password123), fue detectado por un escáner de puertos automatizado que barría rangos de IP en busca de servicios expuestos. Una vez dentro, los atacantes tuvieron acceso directo a la base de datos de clientes y pedidos. El incidente no solo provocó pérdidas financieras directas por fraude, sino un daño reputacional severo y una multa por incumplimiento del RGPD.

Análisis técnico paso a paso: cómo se explotó la vulnerabilidad

El ataque se desarrolló siguiendo una secuencia de pasos tristemente común y evitable. Comprenderla es clave para prevenir incidentes similares.

- Fase 1: Reconocimiento con un escáner de puertos. El atacante utilizó una herramienta como Masscan para escanear rápidamente grandes rangos de direcciones IP en busca del puerto 3306 (MySQL) abierto. Este tipo de escaneo a gran escala es rápido y eficiente para encontrar objetivos fáciles.

- Fase 2: Identificación del servicio. Una vez localizado el puerto abierto en la IP del e-commerce, el atacante usó una herramienta más precisa como Nmap para confirmar el servicio y su versión (

nmap -sV -p 3306 [IP_del_servidor]). Esto confirmó que se trataba de un servidor MySQL accesible. - Fase 3: Explotación por fuerza bruta. Al tratarse de un entorno de pruebas olvidado, las credenciales eran extremadamente débiles. El atacante lanzó un ataque de fuerza bruta simple con una lista de contraseñas comunes, obteniendo acceso en cuestión de minutos.

- Fase 4: Exfiltración de datos. Con acceso a la base de datos, el atacante ejecutó un

mysqldumppara descargar la base de datos completa de clientes y pedidos, transfiriéndola a su propio servidor sin ser detectado, ya que no existían alertas de tráfico de red anómalo.

Remediación inmediata: cómo contener el ataque

Cuando se detectó la brecha, el equipo de TI tuvo que actuar con urgencia para limitar el daño y recuperar el control.

- Aislar el servidor comprometido: La primera acción fue desconectar el servidor de la red para cortar inmediatamente el acceso del atacante y evitar que pudiera moverse a otros sistemas (movimiento lateral).

- Forzar la rotación de todas las credenciales: Se cambiaron de inmediato todas las contraseñas de la base de datos, paneles de administración y cuentas de servicio para invalidar las credenciales robadas.

- Restaurar desde un backup seguro: Se identificó la fecha de la intrusión y se restauró la base de datos desde una copia de seguridad limpia anterior a esa fecha para garantizar la integridad de los datos.

- Notificar a las partes afectadas: De acuerdo con el RGPD, se notificó la brecha de datos a la autoridad de protección de datos y a los clientes afectados, comunicando con transparencia el alcance del incidente y las medidas tomadas.

Prevención: controles concretos para que no vuelva a ocurrir

La remediación soluciona el problema inmediato, pero la verdadera lección está en la prevención. Implementar estos controles es fundamental para fortalecer la infraestructura y evitar futuras brechas.

Lista de controles preventivos

| Control | Herramienta/Técnica | Objetivo |

|---|---|---|

| Firewall (reglas de entrada) | UFW, iptables, Firewall de Cloud | Bloquear por defecto todos los puertos y solo permitir explícitamente el tráfico necesario (ej. 80, 443). |

| Escaneos programados | Nmap, OpenVAS, DragonSec | Automatizar un escáner de puertos para detectar puertos abiertos o servicios no autorizados de forma periódica. |

| Política de contraseñas robustas | Gestores de contraseñas, MFA | Exigir contraseñas complejas y autenticación multifactor en todos los servicios críticos. |

| Segmentación de red | VLANs, Subredes | Aislar los entornos de producción, desarrollo y pruebas para que un compromiso en uno no afecte a los otros. |

| Monitorización y alertas | SIEM, Prometheus, Grafana | Configurar alertas para detectar actividades sospechosas, como un gran volumen de tráfico saliente o logins fallidos. |

Implementar una regla de firewall para denegar todo el tráfico entrante por defecto y solo permitir puertos específicos es la medida más efectiva. Por ejemplo, en UFW (Uncomplicated Firewall) sería tan sencillo como:

# Denegar todo el tráfico entrante por defecto

sudo ufw default deny incoming

# Permitir tráfico web (HTTP y HTTPS)

sudo ufw allow 80/tcp

sudo ufw allow 443/tcp

# Permitir SSH solo desde una IP de confianza

sudo ufw allow from 203.0.113.5 to any port 22

# Activar el firewall

sudo ufw enable

Las herramientas clave para escanear puertos

Para poner en práctica una estrategia de defensa proactiva, necesitas dominar las herramientas del oficio. Saber manejar estos escáneres te permite realizar una primera auditoría de seguridad y ver tu red como la vería un atacante: un mapa de posibles puntos de entrada que debes defender.

Nmap, la navaja suiza del administrador de sistemas

Nmap (Network Mapper) es el estándar de oro para escanear puertos. Es increíblemente versátil; te permite desde un simple ping hasta ejecutar scripts complejos para detectar vulnerabilidades específicas. Su poder reside en su flexibilidad. Un comando sencillo puede lanzar un escaneo sigiloso para identificar no solo puertos abiertos, sino también el servicio y su versión exacta, información clave para encontrar debilidades.

Masscan, el velocista de internet

Si Nmap es el cirujano preciso, Masscan es el velocista. Está diseñado para una sola cosa: la velocidad. Es ideal para fases de reconocimiento a gran escala, cuando necesitas saber rápidamente qué sistemas tienen ciertos puertos abiertos en una red gigantesca, incluso en todo Internet.

Shodan, el Google de los dispositivos conectados

A diferencia de un escáner tradicional, Shodan ya ha escaneado Internet por ti. Es un motor de búsqueda que te permite encontrar tus propios dispositivos expuestos desde una perspectiva externa y pasiva. Buscar el rango de IPs de tu empresa en Shodan puede revelar servicios y configuraciones visibles para todo el mundo que desconocías.

Resultados y lecciones aprendidas del caso

El impacto de esta brecha fue devastador y sirve como una lección crucial sobre la importancia de la seguridad básica.

- Impacto financiero: El coste total superó los 80.000 €, sumando la multa del RGPD, los costes de remediación técnica, los gastos legales y la pérdida de ventas por el daño reputacional.

- Pérdida de confianza: La confianza de los clientes es difícil de ganar y fácil de perder. El e-commerce vio una caída del 30% en las ventas durante los seis meses siguientes al incidente.

- Lección principal: La seguridad por oscuridad no funciona. Asumir que un servicio no será encontrado por estar en un servidor "olvidado" es un error fatal. Cualquier sistema conectado a Internet es un objetivo potencial y debe ser asegurado. Un escáner de puertos automatizado y periódico habría detectado este riesgo con un coste y esfuerzo mínimos.

La ciberseguridad no es un proyecto, es un proceso continuo. La implementación de un programa de escaneo de vulnerabilidades y una política estricta de control de acceso son inversiones, no gastos.

Dudas habituales sobre el escaneo de puertos

Para atar todos los cabos sueltos, vamos a resolver las preguntas más comunes que siempre surgen al hablar de escáneres de puertos. Piensa en esto como una charla rápida para aclarar los últimos detalles y que puedas aplicar todo lo que hemos visto con total confianza.

¿Usar un escáner de puertos es ilegal?

Aquí la clave es la propiedad y el permiso. Escanear tus propias redes o realizar una auditoría de seguridad con una autorización explícita por escrito no es ilegal. Sin embargo, lanzar un escaneo contra sistemas de terceros sin ese permiso previo es completamente ilegal en España y en la gran mayoría de países. Las autoridades lo interpretan como un acto hostil, un claro precursor de un ciberataque, y puede acarrear consecuencias legales muy serias.

¿Un firewall me protege al 100% de estos escaneos?

Un firewall bien ajustado es, sin duda, tu primera y más importante línea de defensa. Es capaz de bloquear la mayoría de los escaneos de puertos y hará que tus puertos aparezcan como "filtrados", lo cual es una excelente señal de que está haciendo su trabajo.

Ahora bien, no es una solución mágica. Las técnicas de escaneo más sofisticadas están diseñadas precisamente para ser sigilosas y sortear las reglas de los firewalls. La seguridad real nunca depende de una única herramienta, sino de una estrategia de defensa en profundidad: un buen firewall, mantener todo el software actualizado y una monitorización constante son el trío ganador.

¿Cada cuánto tiempo debería escanear mi propia red?

La frecuencia ideal depende directamente de lo críticos que sean tus sistemas y de cuánto cambien. Como punto de partida, realizar un escaneo completo de toda tu red una vez al trimestre es una práctica muy saludable.

Sin embargo, para los sistemas que están más expuestos, como tus servidores web, APIs o cualquier servicio que dé la cara a internet, la cosa cambia. En estos casos, lo ideal es aumentar la frecuencia a escaneos mensuales o incluso semanales. Y una regla de oro: siempre, siempre realiza un escaneo después de hacer cambios importantes en la configuración o instalar nuevo software.

¿Qué significa exactamente que un puerto esté "filtrado"?

Cuando un escáner te dice que un puerto está "filtrado", lo que te está comunicando es que hay algo en medio —casi siempre un firewall— que le impide saber si el puerto está abierto o cerrado. La herramienta envía su "pregunta" (el paquete de sondeo), pero no recibe ninguna respuesta de vuelta.

Para un atacante, esto es una pista. No le dice si el servicio está activo, pero sí le confirma que hay una protección de por medio, obligándole a buscar otras vías o a usar técnicas más avanzadas.

En DragonSec, hemos integrado el escaneo continuo de puertos y vulnerabilidades para darte una visión cristalina de toda tu superficie de ataque, sin esfuerzo. Nuestra plataforma no solo descubre los riesgos, sino que los prioriza y te guía paso a paso para que puedas solucionarlos antes de que se conviertan en un dolor de cabeza. Protege tu infraestructura de forma proactiva con DragonSec.