Piensa que los puertos de tu red son como las puertas y ventanas de tu oficina. ¿Las dejarías todas abiertas de par en par durante la noche? Escanear puertos online es el equivalente a dar una vuelta por el edificio para comprobar sistemáticamente qué accesos están abiertos y cuáles son un riesgo. Este análisis proactivo te permite cerrar brechas de seguridad antes de que un atacante las encuentre, protegiendo tus datos y la continuidad de tu negocio.

¿Qué es el escaneo de puertos y por qué es una defensa vital?

Escanear puertos no es solo una técnica de atacantes; es una de las medidas de seguridad más rentables que puedes adoptar. Cada puerto abierto es un posible punto de entrada. Si no sabes qué puertos están expuestos, estás dejando la seguridad de tu empresa en manos del azar. Un simple descuido puede desencadenar consecuencias catastróficas.

Resumen del caso: El desastre de la startup por un puerto abierto

Imagina el caso de una startup tecnológica que, sin darse cuenta, dejó expuesto el puerto de su base de datos (puerto 3306, MySQL) tras una actualización rutinaria del servidor. No se percataron del error hasta varias semanas después, cuando ya era demasiado tarde.

Análisis técnico paso a paso: De un puerto a una brecha de datos

Un grupo de ciberdelincuentes, utilizando herramientas automáticas para escanear puertos online a gran escala, dio con esa puerta abierta. No necesitaron explotar ninguna vulnerabilidad compleja; simplemente entraron.

- Descubrimiento: El escaneo masivo reveló el puerto 3306 abierto a Internet en la IP del servidor de la startup.

- Ataque de fuerza bruta: Al no tener credenciales, lanzaron un ataque de fuerza bruta contra el servicio MySQL, probando miles de contraseñas comunes hasta que una funcionó.

- Exfiltración de datos: Con acceso a la base de datos, los atacantes extrajeron miles de registros de clientes, incluyendo información personal y de contacto.

Remediación inmediata: Conteniendo la crisis

Cuando la startup descubrió la brecha, tuvo que actuar de inmediato para contener el daño:

- Aislar el servidor: Desconectaron inmediatamente el servidor afectado de la red para cortar el acceso de los atacantes.

- Rotación de credenciales: Cambiaron todas las contraseñas de la base de datos y de los sistemas relacionados.

- Restauración desde backup: Utilizaron una copia de seguridad anterior a la brecha para restaurar la base de datos en un entorno limpio y seguro.

Prevención: Controles concretos para evitar la repetición

Para evitar que esto volviera a ocurrir, implementaron varios controles de seguridad:

- Configuración de Firewall: Crearon reglas estrictas en su firewall para permitir el acceso al puerto 3306 solo desde direcciones IP de confianza (oficinas, otros servidores).

- Validación de inputs: Aunque no fue el vector de ataque principal, reforzaron la validación de todos los formularios para prevenir inyecciones SQL.

- Escaneos programados: Establecieron un sistema de escaneo de puertos automatizado y periódico para detectar cualquier exposición no autorizada en el futuro.

Resultados y lecciones aprendidas: El coste de un descuido

El impacto para la startup fue devastador:

- Impacto: Pérdida total de la confianza de sus clientes y daño irreparable a su reputación.

- Coste estimado: Más de 50.000€ entre costes de notificación, gestión de crisis y posibles sanciones por la fuga de datos personales.

- Lecciones: La seguridad perimetral no es opcional. Un escaneo de puertos proactivo habría detectado la exposición y evitado la brecha por un coste mínimo.

Los puertos son los puntos de entrada clave para los ciberataques, y un escaneo proactivo es tu primera línea de defensa.

Puertos críticos y los servicios que exponen

| Puerto | Servicio Común | Nivel de Riesgo si está Expuesto |

|---|---|---|

| 21 | FTP (File Transfer Protocol) | Alto – Permite transferir archivos sin cifrar, exponiendo credenciales. |

| 22 | SSH (Secure Shell) | Crítico – Da acceso directo a la línea de comandos del servidor. |

| 23 | Telnet | Crítico – Similar a SSH pero sin cifrado. Totalmente obsoleto y peligroso. |

| 80/443 | HTTP/HTTPS (Web) | Medio – Necesario para webs, pero puede exponer vulnerabilidades de la aplicación. |

| 3306 | MySQL | Crítico – Acceso directo a bases de datos, como en el ejemplo anterior. |

| 3389 | RDP (Remote Desktop) | Crítico – Permite el control remoto de escritorios Windows. Un blanco favorito. |

Realizar un escaneo de puertos online de forma periódica transforma la ciberseguridad de una reacción ante incidentes a una estrategia proactiva de prevención.

Herramientas efectivas para escanear puertos online

Para revisar tu propia seguridad digital, no necesitas ser un experto ni usar herramientas complejas. Existen soluciones diseñadas para escanear puertos online de manera sencilla y rápida, traduciendo datos técnicos en información clara.

Escáneres web sencillos vs. herramientas avanzadas

Las soluciones se dividen en dos categorías principales:

- Escáneres basados en web: Perfectos para una revisión rápida. Herramientas como el escáner de DragonSec son muy intuitivas. Introduces tu dominio o IP y obtienes un informe fácil de entender.

- Herramientas de línea de comandos: Para auditorías a fondo, herramientas como Nmap son el estándar. Ofrecen una potencia y flexibilidad enormes, pero exigen conocimientos técnicos para su instalación, configuración e interpretación.

Para la mayoría, un escáner web es el punto de partida ideal, proporcionando información esencial sin abrumar con detalles técnicos.

Un buen escáner online no solo te dice qué puertos están abiertos; te ayuda a entender el riesgo que implica cada uno para que puedas priorizar las acciones correctivas.

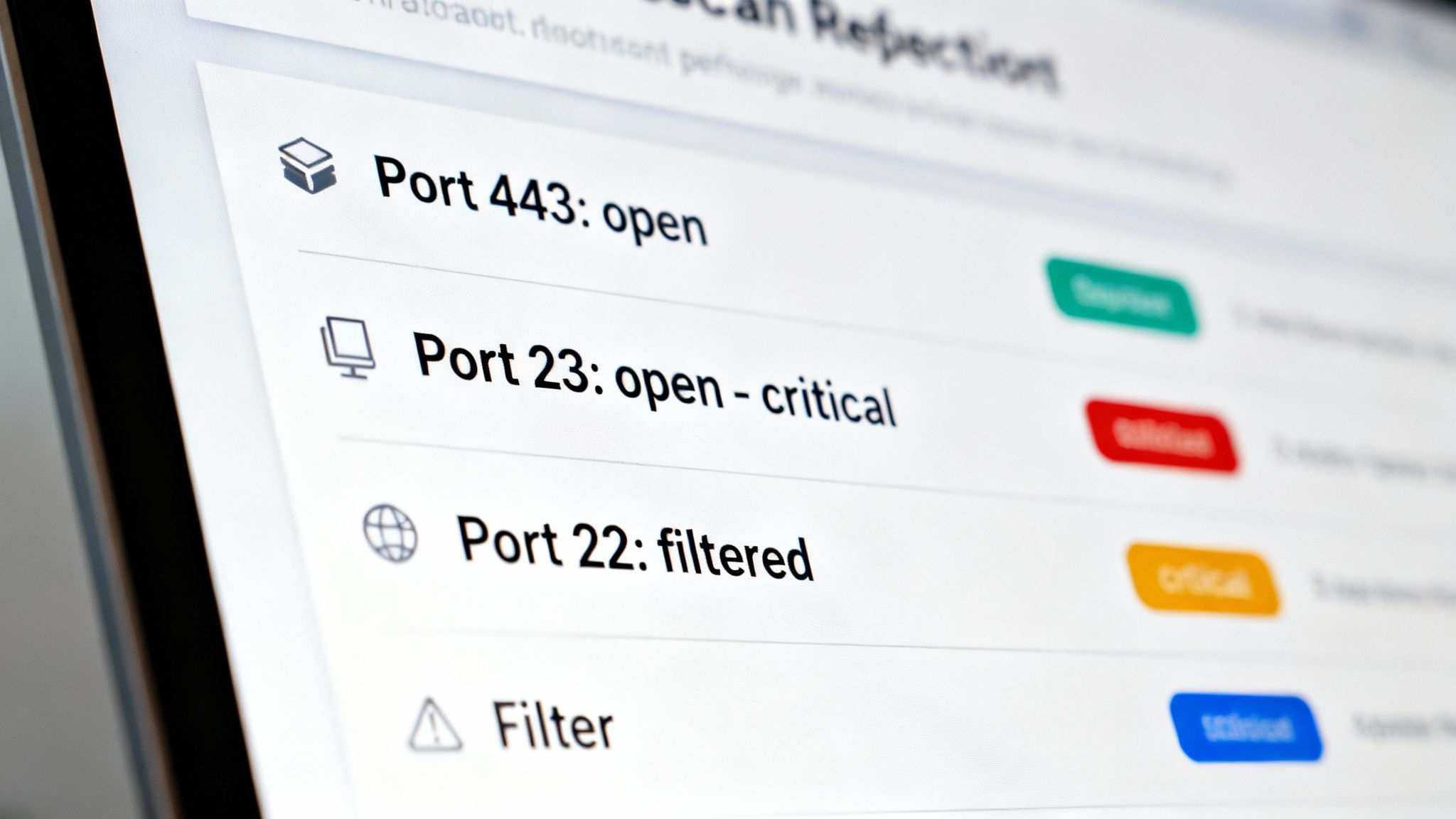

Un escaneo te da una imagen clara de tu perímetro digital. Aquí tienes un ejemplo de un informe generado por una herramienta web, que resalta al momento los puertos abiertos.

La simplicidad de estos informes permite identificar los servicios expuestos y su riesgo de un vistazo. Estos análisis son una pieza fundamental dentro de los escaneos de vulnerabilidades externos más completos, que examinan a fondo la postura de seguridad de tus activos.

Cómo interpretar los resultados de tu escaneo de puertos

Un informe lleno de números no sirve de nada si no entiendes lo que significan. Es aquí donde los datos brutos se convierten en inteligencia accionable.

Cuando realizas un escaneo de puertos online, los resultados suelen clasificar cada uno en tres estados principales.

Abierto, cerrado o filtrado

Cada estado ofrece pistas distintas sobre la configuración de tu sistema:

- Abierto (Open): La respuesta más clara y preocupante. Significa que un servicio está escuchando activamente en ese puerto, listo para aceptar conexiones. Es una puerta abierta.

- Cerrado (Closed): El puerto responde, confirmando que el sistema está activo, pero indica que no hay ningún servicio escuchando. Es como una puerta cerrada con llave.

- Filtrado (Filtered): El estado más ambiguo y, a menudo, el mejor escenario. El puerto no responde, lo que suele indicar que un firewall está bloqueando los intentos de conexión.

Un estado 'filtrado' es una buena señal de que tus defensas perimetrales funcionan. No proporciona información útil al atacante, frustrando sus intentos de reconocimiento.

El contexto lo es todo: no todos los puertos abiertos son malos

No te alarmes solo por ver un puerto abierto. El contexto del servicio que corre detrás determina el riesgo. Tener el puerto 443 (HTTPS) abierto es necesario para que tu web funcione. En cambio, encontrar el puerto 23 (Telnet) abierto es una alarma roja, ya que transmite credenciales en texto plano.

Ejemplo práctico: Un ataque de ransomware por un puerto RDP

Para entender el peligro, analicemos un ciberataque real a una pyme de logística.

- Descubrimiento: Usando herramientas para escanear puertos online, los atacantes encontraron el puerto 3389 (RDP) abierto en un servidor de la empresa.

- Ataque de fuerza bruta: Lanzaron un ataque automatizado probando miles de combinaciones de usuario/contraseña hasta que dieron con una débil.

- Movimiento lateral: Una vez dentro, usaron las credenciales robadas para moverse por la red interna, identificando servidores críticos y copias de seguridad.

- Escalada de privilegios: Explotaron vulnerabilidades internas para obtener permisos de administrador, logrando el control total.

- Despliegue del ransomware: Con control absoluto, cifraron todos los archivos de la empresa, paralizando sus operaciones.

Esta cadena de ataque demuestra que un perímetro débil, como un simple puerto mal configurado, puede anular todas las demás defensas internas.

Las consecuencias fueron demoledoras. La pyme estuvo paralizada durante más de una semana, con pérdidas económicas directas y un daño irreparable a su reputación. Este caso subraya que la gestión proactiva de puertos es una necesidad. Comprender estas tácticas es el primer paso para realizar un pentesting de red efectivo y anticiparse al adversario.

Plan de acción para remediar puertos abiertos

Descubrir un puerto abierto tras escanear puertos online es una llamada a la acción. El primer paso es la remediación inmediata para cerrar las brechas más urgentes.

El siguiente gráfico ilustra cómo un simple escaneo de puertos puede ser el inicio de una cadena de ataque que termine en un desastre como el ransomware.

Ignorar los resultados de un escaneo es dejarles la puerta abierta a los atacantes.

Remediación inmediata con tu firewall

Tu firewall es tu principal aliado. Su configuración es más sencilla de lo que parece. Si descubres un puerto Telnet (23) abierto en un servidor Linux, puedes bloquearlo con un simple comando:

sudo ufw deny 23/tcp

En un entorno Windows, el proceso es similar a través del "Firewall de Windows con seguridad avanzada", creando una nueva regla de entrada para bloquear la conexión en el puerto específico.

Estrategias de prevención a largo plazo

Cerrar puertos es reactivo. La verdadera seguridad se construye con una estrategia proactiva para minimizar tu superficie de ataque de forma continua.

La prevención no es una tarea única. Es un ciclo constante de evaluar, fortalecer y volver a evaluar para que comprometer tu infraestructura sea tan difícil que los atacantes busquen un objetivo más fácil.

Implementa una defensa en profundidad combinando varias capas de seguridad:

- Configura Listas de Control de Acceso (ACLs): Define qué direcciones IP pueden conectarse a qué puertos, limitando el acceso solo a usuarios o sistemas autorizados.

- Implementa un Web Application Firewall (WAF): Si tienes aplicaciones web (puertos 80/443), un WAF es esencial. Filtra el tráfico malicioso antes de que llegue a tu servidor.

- Programa escaneos periódicos: La red cambia. Programa escaneos automáticos con herramientas como DragonSec para detectar puertos abiertos accidentalmente y recibir alertas para actuar de inmediato.

Dudas habituales sobre el escaneo de puertos

Si te estás adentrando en el mundo del escaneo de puertos, es normal que surjan algunas preguntas. Aquí vamos a despejar las dudas más comunes.

¿Es legal escanear puertos?

Sí, siempre y cuando estés escaneando tus propios sistemas o aquellos sobre los que tienes permiso explícito. Es una práctica de auditoría de seguridad estándar y recomendada. Escanear sistemas de terceros sin consentimiento es ilegal en la mayoría de países y puede ser considerado un ciberataque.

¿Qué diferencia hay realmente entre un puerto cerrado y uno filtrado?

Un puerto cerrado responde a la petición de escaneo, indicando que el sistema está activo pero no hay un servicio escuchando en ese puerto. En cambio, un puerto filtrado no da ninguna respuesta, lo que suele significar que un firewall está bloqueando el tráfico.

Desde el punto de vista de un defensor, el estado 'filtrado' es mucho mejor. No le das al posible atacante ninguna información útil, frustrando sus primeros intentos de hacerse un mapa de tu red.

¿Cada cuánto debería escanear mi red?

Como mínimo, lanza un escaneo completo después de cualquier cambio significativo en tu red (despliegue de un nuevo servidor, cambios en el firewall). Para un control continuo, programa escaneos automáticos al menos una vez al mes para asegurar que no se haya abierto ninguna brecha de seguridad por accidente.

No esperes a tener un susto para descubrir tus puntos ciegos. Con DragonSec, puedes dejar programado el escaneo de puertos y recibir alertas en tiempo real. Esto te permite actuar antes de que una pequeña vulnerabilidad se convierta en una crisis.