El testing for SQL injection (SQLi) es una defensa proactiva, no una simple revisión técnica. Consiste en simular ataques controlados contra los puntos de entrada de tu aplicación web —como formularios o filtros— para descubrir y corregir fallos de seguridad antes de que un ciberdelincuente los explote. Esta guía te mostrará cómo proteger tu negocio, analizando un caso real de SQLi que permitió modificar precios y robar datos de clientes en un comercio online.

Resumen del caso: Un e-commerce español contra las cuerdas por un SQLi

Imagina que, de un día para otro, los precios de tu e-commerce se desploman sin que nadie toque nada. O peor, que los datos personales de tus clientes acaban publicados en un foro de internet. Esto no es ciencia ficción; fue la consecuencia directa de un ataque de inyección SQL que sufrió "Tienda Segura", un comercio online español de tamaño medio.

Aunque es una de las vulnerabilidades más antiguas, la inyección SQL sigue siendo sorprendentemente eficaz. Le abre la puerta a un atacante para que interactúe directamente con tu base de datos. En el caso de "Tienda Segura", un ciberdelincuente aprovechó un fallo en el buscador de productos para:

- Modificar precios: Redujo el coste de productos de alta gama a 1€ para comprarlos fraudulentamente.

- Extraer información sensible: Accedió a la tabla de clientes, robando nombres, direcciones y hashes de contraseñas.

- Acceder a datos de pago: Aunque no obtuvo números de tarjeta completos, consiguió los últimos 4 dígitos y fechas de caducidad, información suficiente para ataques de phishing dirigidos.

La cruda realidad en cifras

Este problema es mucho más común de lo que la mayoría cree. La inyección SQL sigue encabezando la lista de vulnerabilidades más explotadas en aplicaciones web en España. De hecho, un informe reciente reveló un dato alarmante: el 88% de las vulnerabilidades de inyección SQL analizadas en empresas españolas se clasificaron como de alto riesgo. Esto significa que la mayoría de los fallos detectados podrían permitir un acceso total a bases de datos críticas. Puedes leer más sobre los detalles de esta investigación en IT Digital Security.

Esta estadística deja clara una verdad incómoda: muchas empresas están operando con agujeros de seguridad críticos sin ni siquiera saberlo.

Análisis técnico paso a paso: ¿Cómo se explotó la vulnerabilidad?

Para defenderte, primero debes entender cómo piensa el atacante. El test de inyección SQL comienza con la identificación de puntos de entrada donde la aplicación interactúa con la base de datos. En el caso de "Tienda Segura", el punto débil fue su formulario de búsqueda de productos.

1. Detección de la vulnerabilidad en el formulario de búsqueda

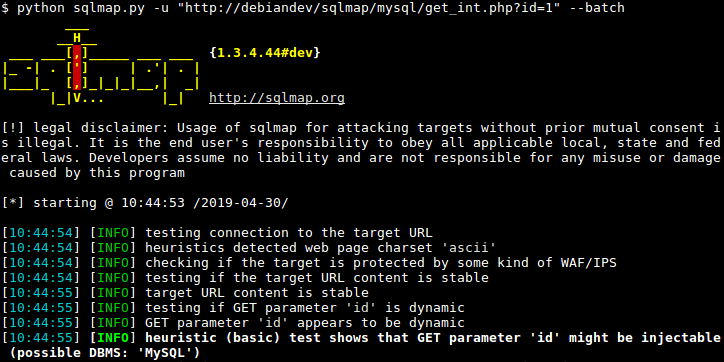

El atacante empezó con una técnica simple: introducir una comilla simple (') en la barra de búsqueda. La aplicación, al no validar correctamente esta entrada, devolvió un error de sintaxis SQL en la página. Este mensaje fue la confirmación de que el campo era vulnerable.

Un mensaje de error como «You have an error in your SQL syntax» es una bandera roja gigante. No solo confirma la vulnerabilidad, sino que puede filtrar información valiosa sobre la estructura de la base de datos.

2. Extracción de información y movimiento lateral

Con la vulnerabilidad confirmada, el atacante usó un payload UNION SELECT para extraer datos. Primero, identificó la tabla usuarios y productos. A continuación, ejecutó comandos para leer su contenido:

' UNION SELECT nombre, precio_oferta FROM productos WHERE id=123 --

Una vez dentro, no se limitó a los productos. Realizó un movimiento lateral para acceder a la tabla usuarios, donde se almacenaban los datos de los clientes.

3. Exfiltración de datos y manipulación

El paso final fue modificar los precios. El atacante utilizó una consulta UPDATE para cambiar el precio de un artículo caro a 1€:

'; UPDATE productos SET precio_oferta=1.00 WHERE id=456; --

Completó la compra y, acto seguido, extrajo los datos de clientes, dejando un rastro de daño económico y reputacional. Estos métodos manuales son un punto de partida, pero para un análisis exhaustivo, es fundamental un escaneo de vulnerabilidades automatizado.

Remediación inmediata: Cómo contener un ataque SQLi en curso

Cuando detectas un ataque, cada segundo cuenta. La prioridad es contener el daño y recuperar el control.

- Aislar el servidor: Desconecta inmediatamente el servidor afectado de la red para cortar el acceso del atacante e impedir que se mueva a otros sistemas. Es el torniquete digital.

- Desactivar pasarelas de pago: Para evitar más pérdidas económicas, suspende temporalmente todos los métodos de pago.

- Analizar los logs: Revisa los logs del servidor web, la aplicación y la base de datos para entender el alcance del ataque: qué comandos ejecutó, a qué datos accedió y desde cuándo.

- Restaurar desde un backup seguro: La forma más fiable de limpiar el sistema es restaurar desde una copia de seguridad verificada y anterior al incidente.

Tener un plan de respuesta a incidentes es crucial para actuar con rapidez y minimizar el caos.

Prevención: Controles concretos para blindar tu aplicación

Una vez apagado el fuego, hay que reconstruir la casa con cimientos más fuertes. La prevención se basa en un enfoque de seguridad por capas.

- Web Application Firewall (WAF): Actúa como un primer filtro, bloqueando patrones de ataque conocidos como los de SQLMap antes de que lleguen a tu código.

- Validación de entradas (Input Validation): La defensa más efectiva. Utiliza consultas parametrizadas (prepared statements) para que la base de datos nunca confunda los datos del usuario con código ejecutable. Un ejemplo en PHP:

$stmt = $pdo->prepare('SELECT * FROM usuarios WHERE email = :email'); $stmt->execute(['email' => $userInput]); - Principio de mínimo privilegio: Asegúrate de que la cuenta de la aplicación que se conecta a la base de datos solo tenga los permisos estrictamente necesarios (leer, escribir, pero no borrar tablas, por ejemplo).

- Content Security Policy (CSP): Aunque no previene SQLi directamente, mitiga ataques derivados como Cross-Site Scripting (XSS) que a menudo se combinan.

- Escaneos programados: Utiliza herramientas como Burp Suite o OWASP ZAP e integra un sistema de pruebas de penetración automatizadas para una vigilancia continua.

Resultados y lecciones: El coste real de ignorar la seguridad

El impacto para "Tienda Segura" fue devastador y multifacético:

- Impacto económico directo: Pérdidas estimadas de más de 15.000€ entre ventas fraudulentas, costes de remediación técnica y consultoría de seguridad.

- Daño reputacional: La confianza de los clientes se desplomó. Se enfrentaron a una crisis de comunicación y a la pérdida de una parte importante de su base de clientes leales.

- Riesgo de sanciones: Se vieron obligados a notificar la brecha de datos a la AEPD, enfrentándose a posibles multas por incumplimiento del RGPD.

- Coste de oportunidad: El equipo dedicó semanas a gestionar la crisis en lugar de centrarse en el crecimiento del negocio.

Lecciones aprendidas:

- La seguridad no es un gasto, es una inversión en la continuidad del negocio.

- Un simple formulario sin validar puede comprometer toda la empresa.

- La prevención proactiva mediante testing for SQL injection es infinitamente más barata que la recuperación reactiva.

Resolvemos tus dudas sobre el testing de inyecciones SQL

Vamos al grano y respondemos a las preguntas más habituales que nos encontramos al hablar de pruebas de inyección SQL. La idea es que tengas las cosas claras y puedas actuar con total seguridad.

¿Con qué frecuencia debería hacer pruebas de inyección SQL?

La seguridad no es algo que haces una vez y te olvidas, sino un proceso que nunca termina. Lo ideal, sin duda, es meter estas pruebas directamente en tu ciclo de desarrollo de software (el famoso SDLC). Así, cada nueva funcionalidad o cambio se revisa antes de que llegue a producción, evitando que se cuele una nueva brecha de seguridad.

Si buscas una regla de oro, como mínimo deberías lanzar un testing de inyección SQL a fondo en estos momentos:

- Después de cualquier cambio importante en el código que toque la base de datos.

- Antes de lanzar un producto nuevo o una actualización gorda.

- De forma programada, al menos una vez al trimestre, como parte de una auditoría de seguridad general.

Entre estas revisiones manuales más profundas, las herramientas automatizadas son tu mejor aliado. Te ayudan a mantener una vigilancia constante y a pescar los problemas más obvios casi al instante.

¿Un Web Application Firewall (WAF) me protege del todo?

Un Web Application Firewall, o WAF, es una capa de defensa importantísima, pero no es una solución mágica ni mucho menos infalible. Piensa en él como un primer escudo, un filtro muy bueno que para los patrones de ataque más conocidos y sospechosos antes de que siquiera toquen tu aplicación.

Un WAF es como el portero de una discoteca: parará a los que intenten entrar en chándal, pero alguien con un plan más sofisticado podría encontrar una puerta trasera. La verdadera seguridad se construye con defensa en profundidad.

Los atacantes con experiencia siempre están buscando la manera de burlar las reglas de un WAF (lo que se conoce como WAF bypass). Por eso, la estrategia más sólida es combinar el WAF con buenas prácticas en tu código (como consultas parametrizadas y una validación de entradas estricta) y, por supuesto, revisiones de seguridad periódicas.

¿Es legal hacer este tipo de pruebas?

Esta es una pregunta clave, y la respuesta es sencilla. Realizar pruebas de inyección SQL es totalmente legal y ético siempre y cuando se cumpla una condición fundamental: lo haces sobre sistemas que son de tu propiedad o tienes un permiso explícito, firmado y por escrito del dueño para llevar a cabo la auditoría. Esto es lo que se conoce como pentesting o prueba de penetración.

Hacer estas pruebas en cualquier otro sistema sin permiso es, directamente, un delito. Se considera un ciberataque y las consecuencias legales pueden ser muy, muy serias. Así que, por favor, asegúrate de operar siempre dentro de un marco de autorización claro y bien documentado.

En DragonSec, sabemos que la única forma de ir por delante de las amenazas es con una seguridad continua. Nuestra plataforma te ayuda a automatizar el testing de inyección SQL y a gestionar tus vulnerabilidades de aplicaciones, dándote la visibilidad que necesitas para proteger tus activos digitales de verdad, de forma proactiva.

Solicita un escaneo gratuito y descubre cómo podemos fortalecer tu seguridad hoy. Descubre cómo podemos fortalecer tu seguridad hoy.