Si quieres check open ports on windows, tienes a tu disposición comandos nativos como netstat -ano en el Símbolo del sistema o Get-NetTCPConnection en PowerShell. Estas herramientas son perfectas para ver rápidamente qué puertos están abiertos y qué procesos los utilizan, dándote una primera visión esencial de la seguridad de tu red y permitiéndote cerrar puertas traseras antes de que un atacante las encuentre.

Por qué es vital revisar los puertos abiertos en Windows

Piensa en cada puerto de tu ordenador como una puerta de tu casa. Algunas son necesarias para que entren y salgan servicios legítimos, como cuando navegas por internet (puerto 443) o envías un correo electrónico (puerto 587). El problema es que otros puertos pueden quedarse abiertos sin que te des cuenta, creando puntos de entrada para posibles intrusos.

Revisar los puertos abiertos no es solo para expertos en ciberseguridad; es una práctica fundamental de higiene digital para cualquiera que use Windows. Un puerto abierto innecesario es una vulnerabilidad esperando a ser explotada.

Resumen del caso: ataque por un puerto RDP expuesto

Para ilustrar el riesgo, analicemos un caso real. Una pequeña empresa de diseño gráfico sufrió un devastador ataque de ransomware que paralizó por completo sus operaciones. Los atacantes accedieron a su red, cifraron todos sus archivos y exigieron un rescate considerable para devolverles el control.

La investigación posterior reveló que el punto de entrada fue un puerto de Escritorio Remoto (RDP), el puerto 3389, que se había dejado abierto a Internet con una contraseña débil. Los atacantes lo encontraron con un simple escaneo, obtuvieron acceso y se movieron por la red sin ser detectados.

Este incidente, que costó miles de euros y una semana de inactividad, se podría haber evitado con una simple revisión de puertos. Identificar y cerrar accesos innecesarios como este es crucial.

Los beneficios de una auditoría de puertos

Hacer una auditoría de puertos te da control directo sobre la seguridad de tu sistema. No se trata de cerrarlo todo, sino de entender qué está abierto y por qué. Los beneficios son claros:

- Reducción de la superficie de ataque: Cuantos menos puertos tengas expuestos a Internet, menos oportunidades tendrán los atacantes.

- Detección de software no autorizado: ¿Un puerto abierto inesperado? Podría ser una señal de malware o de algún programa que se instaló sin tu permiso.

- Cumplimiento de normativas: En entornos empresariales, gestionar los puertos es un requisito para cumplir con estándares como el ENS o la ISO 27001.

Saber cómo hacer estas comprobaciones es el primer paso para blindar tu red. De hecho, es una de las técnicas clave que se usan en un test de penetración de redes profesional para evaluar la postura de seguridad de una organización. Por suerte, no necesitas ser un experto para empezar.

Análisis técnico paso a paso con el comando Netstat

Para empezar a check open ports on windows, vamos a ir directos a la herramienta más fiable y que siempre está a mano: Netstat (Network Statistics). Esta pequeña utilidad de línea de comandos es como una radiografía instantánea de todas las conexiones de tu equipo. Te da una visión clarísima de lo que está pasando sin necesidad de instalar absolutamente nada.

Su eficacia es indiscutible. De hecho, lleva más de una década siendo el pan de cada día para administradores de sistemas y usuarios curiosos en España. Aunque han salido alternativas con interfaces bonitas, la rapidez y el control que te da la terminal siguen siendo imbatibles para muchos profesionales. Si quieres profundizar en este tema, hay guías muy completas sobre cómo comprobar puertos en uso en Windows 10 que siguen esta misma línea.

Cómo lanzar tu primer análisis con Netstat

Lo primero es abrir una ventana del Símbolo del sistema (CMD) o PowerShell. Es muy fácil: pulsa la tecla de Windows, escribe "cmd" o "powershell" y, muy importante, haz clic en "Ejecutar como administrador". Esto te da los superpoderes necesarios para ver todos los procesos del sistema, sin excepción.

Una vez dentro de la terminal, el comando estrella para empezar es netstat -ano. Vamos a desgranar qué hace cada parte para que no te suene a chino:

- -a: Muestra todas las conexiones y puertos que están a la escucha (listening).

- -n: Muestra las direcciones y puertos en formato numérico. Esto es clave porque evita que el sistema se ponga a buscar nombres, haciendo que el comando sea mucho más rápido.

- -o: Muestra el identificador del proceso (PID) que está detrás de cada conexión. ¡Esta es la pieza clave del puzle!

Cuando ejecutes netstat -ano, prepárate para ver un buen listado de información. No te agobies, solo necesitas fijarte en unas pocas columnas: Proto (si es TCP o UDP), Dirección local (tu IP y el puerto), Estado y, por supuesto, PID.

Interpretando los resultados para encontrar lo que importa

La lista puede parecer interminable, pero nuestro objetivo está claro: buscar los puertos que están en estado LISTENING. Estos son los que están esperando activamente conexiones desde fuera, es decir, los verdaderos puntos de acceso a tu sistema.

Para no perderte entre tanto dato, puedes filtrar la salida y quedarte solo con lo que te interesa. Prueba a lanzar este comando:

netstat -ano | findstr "LISTENING"

Mucho mejor, ¿verdad? Ahora tienes una lista limpia solo con los puertos abiertos. Es aquí donde la columna PID se convierte en tu mejor amiga. Ese número te permite saber exactamente qué aplicación o servicio está usando ese puerto. Para descubrirlo, abre el Administrador de Tareas (un atajo rápido: Ctrl+Shift+Esc), vete a la pestaña "Detalles" y busca el PID que has apuntado. La columna "Nombre" te chivará el proceso exacto.

Un consejo de la casa: Si ves un puerto en

LISTENINGasociado a un PID de un proceso llamadosvchost.exe, que no cunda el pánico. Es un proceso genérico de Windows que agrupa varios servicios. La clave está en investigar qué servicio concreto se esconde detrás de esesvchost.exeen particular, algo que veremos cómo hacer más adelante.

Para que tengas siempre a mano los comandos más útiles de netstat, he preparado esta tabla de referencia rápida. Te ayudará a elegir el comando exacto según lo que necesites averiguar en cada momento.

Comandos Netstat esenciales y su función

| Comando | Descripción | Caso de uso práctico |

|---|---|---|

netstat -a |

Muestra todas las conexiones y puertos de escucha. | Ideal para una visión general rápida de toda la actividad de red, tanto entrante como saliente. |

netstat -ano |

Muestra todo, pero con números y el PID asociado. | El más completo. Perfecto para identificar qué proceso exacto está usando un puerto específico. |

netstat -b |

Muestra el ejecutable (.exe) involucrado en la conexión. | Muy útil si sospechas de un programa concreto. Ojo, requiere permisos de administrador y puede ser lento. |

netstat -e |

Muestra estadísticas de la interfaz de red (Ethernet). | Bueno para diagnosticar problemas de red, viendo paquetes enviados, recibidos y errores. |

netstat -r |

Muestra la tabla de enrutamiento IP. | Esencial para depurar problemas de conexión, te dice por dónde está intentando salir tu tráfico de red. |

netstat -p TCP |

Muestra solo las conexiones del protocolo especificado (TCP en este caso). | Fantástico para filtrar el ruido y centrarte en un tipo de tráfico, como el de navegación web. |

netstat -ano | findstr "ESTABLISHED" |

Muestra solo las conexiones activas y establecidas. | Te permite ver en tiempo real con qué servidores externos está hablando tu equipo ahora mismo. |

Con esta chuleta, te resultará mucho más sencillo recordar qué comando usar para cada situación, ahorrándote tiempo y permitiéndote obtener la información precisa que buscas sin dar rodeos.

Análisis avanzado de puertos con PowerShell

Si netstat te pareció útil, espera a ver lo que puedes hacer con PowerShell. Aquí es donde pasamos de una simple comprobación a una auditoría de seguridad en toda regla. PowerShell no es solo una línea de comandos mejorada; es un entorno de scripting completo que te da un control casi total sobre el sistema.

Olvídate de netstat por un momento. Su sucesor moderno es el cmdlet Get-NetTCPConnection. Nos da la misma información, pero en un formato estructurado que es increíblemente fácil de filtrar, ordenar y manipular. Esto es oro puro cuando quieres automatizar tareas o simplemente ir al grano sin rodeos.

Filtrado preciso y rápido

La verdadera potencia de PowerShell sale a relucir en su capacidad para filtrar. Ya no necesitas encadenar comandos con findstr para encontrar lo que buscas. Con Get-NetTCPConnection, le pides exactamente lo que quieres y te lo da.

Por ejemplo, si solo te interesan los puertos que están a la escucha (en estado LISTENING), el comando es tan simple como esto:

Get-NetTCPConnection -State Listen

Y listo. Obtienes una lista limpia solo con los puertos que están esperando conexiones entrantes. Es más rápido, más elegante y te ayuda a centrarte en los puntos de acceso que realmente importan para la seguridad.

Conectando puertos con sus procesos

Saber que un puerto está abierto es una cosa, pero saber qué aplicación lo está usando es la pieza clave del puzle. Aquí es donde PowerShell brilla con luz propia. Podemos combinar Get-NetTCPConnection con otro cmdlet, Get-Process, para cruzar datos y tener una visión completa de lo que está pasando.

Con un único comando bien construido, puedes generar una lista de puertos abiertos que incluya no solo el PID, sino también el nombre del proceso y la ruta completa del ejecutable. Esto elimina por completo las conjeturas al investigar un puerto sospechoso.

Imagina que necesitas un informe rápido de todas las aplicaciones y los puertos que tienen abiertos. Con un pequeño script, podrías exportar toda esa información a un archivo CSV y tener un registro de seguridad para revisar periódicamente.

Este nivel de automatización es fundamental para un monitoreo proactivo. Es una de las prácticas esenciales que cubrimos en nuestro tutorial de pruebas de seguridad de red, y algo que cualquier administrador de sistemas debería dominar. PowerShell te da el poder de pasar de revisiones manuales a una auditoría sistemática y continua.

Herramientas visuales para una auditoría más intuitiva

Si la línea de comandos te resulta un poco intimidante, no te preocupes. Existen herramientas gratuitas excelentes con interfaces gráficas (GUI) que simplifican una barbaridad la tarea de check open ports on windows. Estas aplicaciones son una maravilla, porque convierten un montón de datos abstractos en información visual que puedes gestionar con un par de clics.

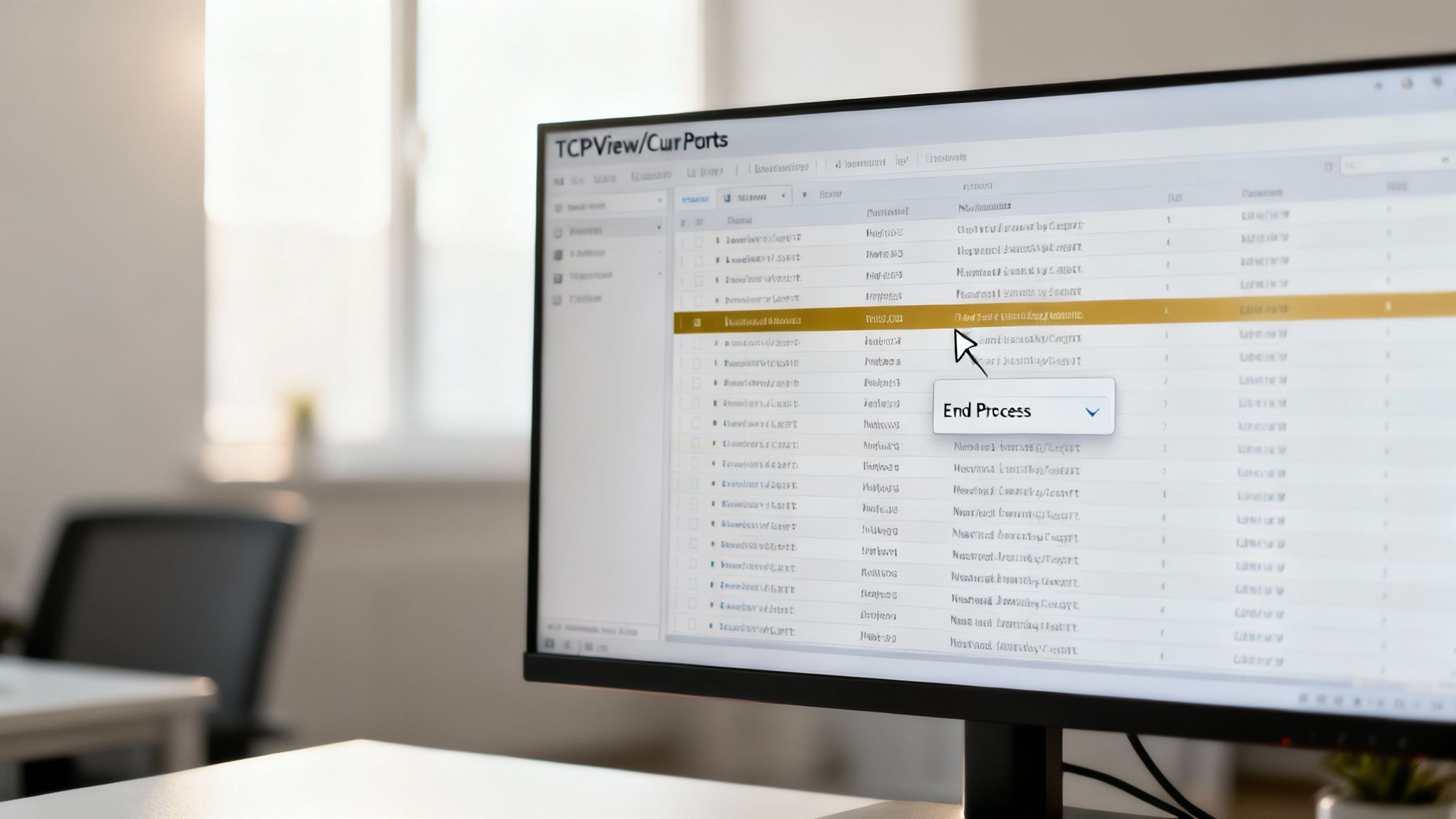

Nos vamos a centrar en dos de las más respetadas del sector: TCPView de Microsoft y CurrPorts de NirSoft. Ambas son ligerísimas, portátiles (ni siquiera necesitan instalación) y te dan una visión en tiempo real de toda la actividad de red de tu sistema. La gran ventaja frente a netstat es, sin duda, la interactividad.

TCPView: una visión en tiempo real

TCPView, que forma parte de la suite Sysinternals de Microsoft, es una de esas herramientas que no pueden faltar en tu arsenal. Nada más abrirla, te encuentras con una lista de todas las conexiones TCP y UDP activas. Pero lo mejor es su código de colores dinámico:

- Verde: Muestra las conexiones nuevas que se acaban de establecer.

- Amarillo: Indica que el estado de una conexión ha cambiado.

- Rojo: Señala las conexiones que se acaban de cerrar.

Este feedback visual es perfecto para pillar actividad inesperada al momento. Si de repente ves aparecer una conexión en verde de un proceso que no reconoces, ya tienes por dónde empezar a investigar.

Pongamos un caso práctico: Imagina que abres TCPView y ves una conexión establecida por un proceso llamado

winupdate.exe. A primera vista, el nombre parece legítimo, pero si no estás actualizando Windows, es una señal de alerta clarísima. Con TCPView, puedes hacer clic derecho sobre esa conexión, seleccionar "End Process" y cargarte el proceso sospechoso al instante, cerrando el puerto y la conexión de un plumazo.

CurrPorts: el poder del detalle

Por otro lado, CurrPorts de NirSoft va un paso más allá en cuanto a nivel de detalle. Te permite ver información como la fecha y hora exactas en que se creó el proceso, la ruta completa del archivo ejecutable o incluso la versión del producto. Además, puedes exportar informes en formato HTML, algo que viene de perlas para documentar tus auditorías.

Gestionar puertos dinámicos en Windows siempre es un desafío. Herramientas como CurrPorts te ayudan a identificar no solo el puerto, sino también el proceso responsable, dándote un contexto que netstat no ofrece. Aunque su uso suele estar más extendido en entornos corporativos, es una joya para cualquiera. Si quieres profundizar en cómo se configuran los puertos en entornos más profesionales, puedes aprender a configurar el firewall de Windows para accesos específicos.

Remediación inmediata y prevención: qué hacer si encuentras un puerto sospechoso

Te encuentras revisando las conexiones de tu sistema y, de repente, ves un puerto abierto que no reconoces. La primera reacción puede ser de alarma, pero tranquilo. Lejos de ser un motivo para entrar en pánico, es el momento perfecto para ponerse manos a la obra y reforzar la seguridad de tu equipo. Lo importante es actuar con método.

Lo primero es siempre la identificación. Con las herramientas que ya hemos visto, como netstat o TCPView, lo que necesitas es el Identificador de Proceso (PID) que está usando ese puerto. Apúntalo. Ese número es la pista que te llevará directamente al programa o servicio responsable.

Investigar el proceso responsable

Con el PID en tu poder, abre el Administrador de Tareas, ve a la pestaña "Detalles" y busca el proceso que coincide. Ahora toca hacer de detective. Fíjate bien en el nombre y la descripción. ¿Te suena de algo? Si el nombre del ejecutable parece extraño o intenta hacerse pasar por otro (un clásico es winupdate.exe en lugar del legítimo svchost.exe), es hora de profundizar.

Una simple búsqueda en Google con el nombre del archivo suele ser sorprendentemente reveladora. En cuestión de segundos puedes saber si es un componente de Windows, una aplicación que instalaste y olvidaste, o, en el peor de los casos, un malware ya conocido por la comunidad.

Nunca subestimes el poder de una búsqueda rápida. Los foros de seguridad y las bases de datos de malware son un tesoro de información. Es muy probable que alguien ya se haya topado con ese mismo proceso y compartido cómo solucionarlo. La experiencia colectiva es tu mejor aliada.

Pasar a la acción: medidas correctivas y preventivas

Si tus sospechas se confirman y el proceso es malicioso, tu prioridad es clara: eliminarlo y cerrar ese puerto de inmediato. Si, por el contrario, pertenece a una aplicación legítima que ya no usas, lo más sensato es desinstalarla o, al menos, reconfigurarla para que no deje esa puerta abierta. Para los servicios de Windows que no necesitas, puedes desactivarlos sin problemas desde la consola de services.msc.

Por último, piensa a largo plazo. La prevención es siempre la mejor estrategia. Sumérgete en el Firewall de Windows con seguridad avanzada y configura reglas para bloquear todo por defecto, permitiendo únicamente el tráfico de los puertos que sabes que son imprescindibles. Este enfoque, conocido como política de mínimo privilegio, reduce drásticamente tu exposición a ataques.

Complementa esta defensa con un análisis de vulnerabilidades periódico. Esto te ayudará a mantener una postura de seguridad robusta y a cazar configuraciones erróneas antes de que se conviertan en un verdadero dolor de cabeza.

Resultados y lecciones: el impacto de la gestión de puertos

La historia de la empresa de diseño gráfico atacada a través de un puerto RDP abierto es una lección valiosa. El coste no fue solo el rescate (que nunca se debe pagar), sino la pérdida de reputación, la interrupción del negocio y el coste de la recuperación. El impacto total superó con creces el esfuerzo que habría supuesto una simple revisión periódica de puertos. La lección principal es clara: la seguridad proactiva, como comprobar los puertos abiertos, no es un gasto, sino una inversión esencial.

Checklist de seguridad de puertos

- Ejecutar

netstat -ano | findstr "LISTENING"para identificar puertos abiertos. - Verificar el PID de cada puerto en el Administrador de Tareas.

- Investigar procesos desconocidos o sospechosos.

- Desinstalar aplicaciones innecesarias que mantengan puertos abiertos.

- Desactivar servicios de Windows no esenciales.

- Configurar el Firewall de Windows para denegar todo por defecto y permitir solo lo necesario.

- Programar un análisis de vulnerabilidades periódico.

Mantener una vigilancia constante sobre tus puertos y vulnerabilidades es la única forma de adelantarte a las amenazas. En DragonSec, te proporcionamos las herramientas de monitorización continua y escaneo automatizado que necesitas para proteger tus activos digitales de forma proactiva. Solicita un scan gratuito para identificar tus puntos débiles. Descubre cómo podemos fortalecer tu ciberseguridad en dragonsec.io/es.