¿Tu aplicación no conecta con la base de datos? ¿Un servicio recién desplegado no responde? Antes de perder horas revisando logs y configuraciones, saber cómo hacer ping a un puerto te permite diagnosticar en segundos si el problema es de red o de la aplicación. Esta guía práctica te enseñará a usar las herramientas adecuadas para obtener una respuesta clara y directa, ahorrándote tiempo y frustración.

Problema: Despliegue fallido de una tienda online

Imaginemos un caso real: un equipo de desarrollo acaba de desplegar una nueva versión de una tienda online. Sin embargo, la aplicación no funciona. Los usuarios no pueden ver los productos y el panel de administración es inaccesible. El error que muestran los logs es genérico: "No se puede establecer conexión con la base de datos".

El pánico inicial lleva a revisar el código, las credenciales y la configuración de la aplicación. Tras una hora de búsqueda infructuosa, la sospecha recae sobre la infraestructura. ¿Está la base de datos realmente accesible desde el servidor de la aplicación? ¿Hay algún firewall bloqueando la conexión?

Es aquí donde una simple comprobación de puertos se convierte en la herramienta de diagnóstico más eficaz.

Análisis técnico paso a paso: cómo se detectó el bloqueo

El problema real no estaba en la aplicación, sino en la configuración de la red. Un firewall mal configurado bloqueaba el acceso al puerto de la base de datos, impidiendo cualquier comunicación.

- Intento de conexión desde el servidor web: El primer paso fue intentar conectar manualmente desde el servidor de la aplicación al servidor de la base de datos usando

nc. El comando ejecutado fue:nc -zv ip.de.la.bd 3306(asumiendo MySQL en su puerto por defecto). - Identificación del bloqueo: El comando no devolvió "Connection refused" (puerto cerrado), sino que se quedó esperando hasta dar un error de timeout. Este comportamiento es un indicio claro de que un dispositivo intermedio, como un firewall, está descartando los paquetes sin enviar una respuesta. El puerto estaba, por tanto, filtrado.

- Confirmación desde la misma máquina: Para confirmar que el servicio de base de datos sí funcionaba, se ejecutó el mismo comando desde el propio servidor de la base de datos (

nc -zv localhost 3306). El resultado fue "Connection succeeded!", confirmando que el servicio estaba activo y escuchando. - Diagnóstico final: El problema estaba aislado: el servicio funcionaba correctamente, pero era inaccesible desde el exterior debido a una regla de firewall que no se había actualizado tras el despliegue.

Remediación inmediata: aislar y corregir

Una vez identificado el problema, la solución fue directa y rápida:

- Aislar el problema: Se confirmó que el bloqueo solo afectaba a la comunicación entre el servidor de aplicación y la base de datos.

- Modificar la regla del firewall: El equipo de sistemas accedió al firewall y añadió una regla específica que permitía el tráfico TCP entrante al servidor de la base de datos en el puerto 3306, pero solo desde la dirección IP del servidor de la aplicación.

- Verificar la solución: Se ejecutó de nuevo el comando

nc -zv ip.de.la.bd 3306desde el servidor web. Esta vez, la respuesta fue "Connection succeeded!". - Reiniciar la aplicación: Con la conectividad restaurada, se reinició el servicio de la tienda online, que arrancó sin errores y se volvió completamente funcional.

Lecciones aprendidas y prevención

Este caso práctico demuestra que diagnosticar la conectividad de puertos no es solo una tarea técnica, sino una estrategia clave para la resolución eficiente de incidentes.

- Impacto: Una hora de inactividad de la tienda online y varias horas-hombre del equipo de desarrollo perdidas en un diagnóstico equivocado.

- Prevención: Para evitar que esto se repita, es fundamental implementar controles proactivos:

- Checklists de despliegue: Incluir la verificación de la conectividad de puertos como un paso obligatorio en cualquier nuevo despliegue.

- Monitorización automatizada: Configurar sistemas de monitorización de sitios web que comprueben continuamente la accesibilidad de los puertos críticos (web, base de datos, API) y alerten en caso de fallo.

- Auditorías de firewall: Realizar revisiones periódicas de las reglas del firewall para eliminar configuraciones obsoletas y asegurar que se alinean con la arquitectura actual. Esto es parte de un buen pentesting de redes.

Dominar la verificación de puertos no es solo una cuestión técnica; es una estrategia para reducir el tiempo de inactividad. Te permite aislar problemas de conectividad de red de fallos de aplicación, para que puedas centrar tus esfuerzos donde realmente hacen falta.

Las herramientas adecuadas para cada sistema operativo

No hay una única herramienta mágica para hacer ping a un puerto. La elección correcta casi siempre depende de tu sistema operativo y de la profundidad del análisis que necesites en ese momento. Cada utilidad tiene su terreno de juego, desde la simplicidad casi universal de Telnet hasta la potencia de Nmap para auditorías de seguridad complejas.

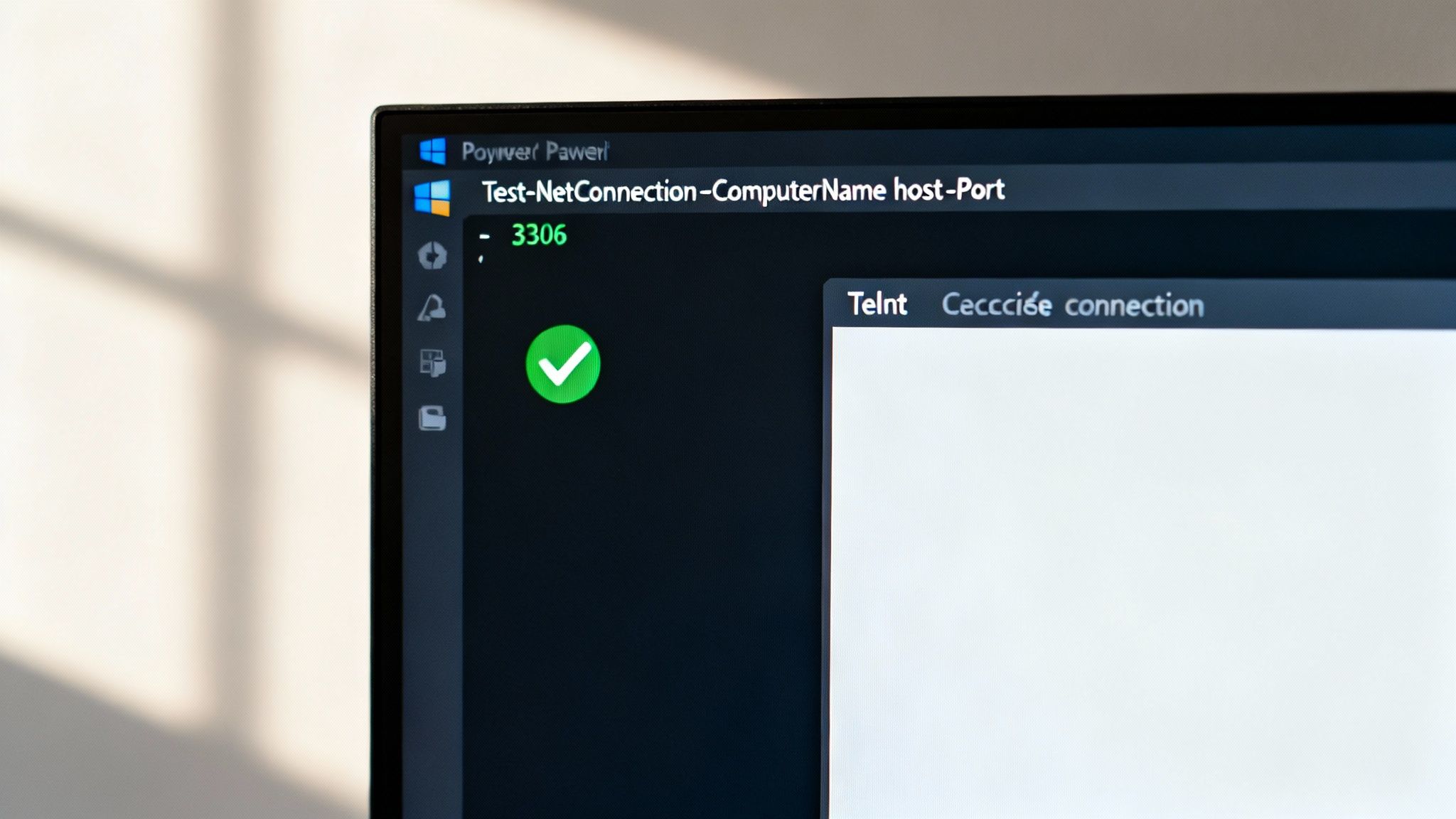

Si estás en Windows, la opción más moderna y completa es Test-NetConnection en PowerShell. Esta herramienta te da una salida clara y con mucho detalle, eliminando las suposiciones que a veces surgen con otras utilidades más antiguas.

Por otro lado, si te mueves en Linux o macOS, lo más probable es que acabes usando nc (Netcat). Se la conoce como la «navaja suiza» de las redes por una buena razón: es increíblemente versátil para diagnósticos rápidos y eficientes. Es, sin duda, una herramienta indispensable en cualquier entorno basado en Unix.

Cuándo elegir cada herramienta

Aunque las opciones que he comentado son las más habituales para cada sistema, a veces necesitas ir un paso más allá y hacer un análisis más profundo. Ahí es donde Nmap se convierte en tu mejor aliado, sin importar en qué sistema operativo estés trabajando.

Piensa en estas situaciones:

- Telnet: Úsalo para una comprobación muy rápida y sencilla. Ha perdido popularidad frente a opciones más informativas, pero sigue siendo útil para un «¿estás ahí?» básico.

- Netcat (

nc): Es perfecto para scripts y diagnósticos rápidos desde la línea de comandos en Linux y macOS. Te da una salida concisa y directa al grano. - Test-NetConnection: Es tu opción de cabecera en entornos Windows modernos si buscas información detallada y bien estructurada.

- Nmap: Esta es la herramienta de referencia para auditorías de seguridad, escaneo de múltiples puertos o cuando necesitas saber si un puerto está

abierto,cerradoo, más importante aún,filtradopor un firewall.

Comparativa rápida de herramientas para verificar puertos

Para que lo veas más claro, he preparado esta tabla. Es un resumen comparativo que te ayudará a elegir la mejor herramienta según tu sistema operativo y lo que necesites diagnosticar en cada momento.

| Herramienta | Sistema Operativo Ideal | Nivel de Dificultad | Mejor para… |

|---|---|---|---|

| Telnet | Universal (si está instalado) | Fácil | Verificaciones rápidas y básicas de conectividad. |

| Netcat (nc) | Linux, macOS | Fácil | Diagnósticos rápidos desde la terminal y scripting. |

| Test-NetConnection | Windows (PowerShell) | Intermedio | Obtener resultados detallados y fiables en Windows. |

| Nmap | Universal | Avanzado | Auditorías de seguridad y escaneos de puertos complejos. |

Echar un vistazo rápido a esta tabla antes de abrir la terminal puede ahorrarte tiempo y darte la información que realmente necesitas.

Entender qué herramienta usar es tan crucial como saber ejecutar el comando. Elegir la incorrecta puede llevar a interpretaciones erróneas o a una pérdida de tiempo valioso durante la resolución de un problema.

La elección correcta no solo te dará la respuesta que buscas, sino que también te proporcionará el contexto necesario para actuar. En ciberseguridad, estas herramientas son el pan de cada día para la monitorización continua.

Comprobar puertos en Windows con PowerShell y Telnet

Para cualquiera que trabaje con Windows, PowerShell es el pan de cada día. Se ha convertido en la navaja suiza para casi cualquier tarea de administración, y la verificación de puertos no iba a ser menos. Es el método moderno, potente y, sinceramente, mucho más claro que las herramientas de toda la vida.

El comando estrella aquí es Test-NetConnection. Este cmdlet integrado te da información detallada y directa sobre el estado de una conexión. Se acabaron las ambigüedades; con Test-NetConnection sabes exactamente qué está pasando.

Usando Test-NetConnection para «hacer ping» a un puerto

¿Quieres saber si un puerto concreto está abierto en un servidor? Solo tienes que abrir una ventana de PowerShell y lanzar un comando muy sencillo. La sintaxis es bastante intuitiva: le indicas el destino y el puerto que quieres probar.

Imagina que tienes que comprobar si un servidor web está escuchando por el puerto estándar de HTTPS, el 443. El comando sería así:

Test-NetConnection -ComputerName ejemplo.com -Port 443

Al ejecutarlo, la clave está en fijarse en el campo TcpTestSucceeded.

TcpTestSucceeded: True: ¡Bingo! El puerto está abierto y la conexión se ha establecido. Es la señal inequívoca de que hay un servicio al otro lado esperando.TcpTestSucceeded: False: Aquí algo ha fallado. Puede ser que el puerto esté cerrado, que un firewall esté bloqueando el tráfico o que haya algún problema de red por el camino.

Test-NetConnectiones, sin duda, la mejor opción en entornos Windows modernos. Su salida no solo te dice si el puerto está abierto, sino que te da detalles extra como la resolución DNS y la latencia. Un contexto muy valioso para diagnosticar problemas.

El método clásico: el bueno de Telnet

Aunque Test-NetConnection es superior en todos los sentidos, el veterano Telnet sigue siendo una opción para una comprobación rápida y sin complicaciones. Eso sí, un pequeño detalle: en las versiones modernas de Windows, el cliente Telnet no viene activado por defecto.

Para habilitarlo, solo tienes que seguir estos pasos:

- Abre el Panel de Control y vete a «Programas y características».

- A la izquierda, haz clic en «Activar o desactivar las características de Windows».

- En la lista que aparece, busca y marca la casilla «Cliente Telnet» y dale a Aceptar.

Una vez listo, ya puedes usarlo desde el Símbolo del sistema (CMD). La sintaxis es tan simple como telnet <host> <puerto>. Si la conexión funciona, verás una pantalla negra con un cursor parpadeando, lo que significa que el puerto está abierto. Si falla, te saltará un mensaje de error claro, como «No se puede abrir la conexión».

Comandos esenciales para Linux y macOS

Si te mueves en el mundo de los sistemas basados en Unix, como Linux o macOS, hay una herramienta que siempre sale a relucir en cualquier conversación sobre redes: nc, más conocida como Netcat. No es casualidad que muchos la llamen la "navaja suiza de redes". Su versatilidad es legendaria y es, sin duda, la primera opción para cualquier admin o desarrollador que necesita un diagnóstico rápido y fiable.

A diferencia de otras utilidades más aparatosas, Netcat va directa al grano. Su principal ventaja es que puede escanear un puerto sin necesidad de enviar datos extraños, lo que la convierte en la herramienta perfecta para hacer un "ping" a un puerto de forma limpia y precisa.

Netcat: la navaja suiza para redes

El comando que usarás el 99 % de las veces para verificar un puerto es nc -zv. Cada parámetro tiene una misión muy clara que te facilita la vida:

-z: Este le dice ancque se limite a escanear, a ver si hay algo escuchando al otro lado, pero sin enviar ningún dato. Es como mirar por la mirilla sin llamar a la puerta, ideal para una comprobación rápida y no intrusiva.-v: Activa el modo verbose (detallado). Con esto,ncte va contando lo que hace, dándote una respuesta clara y directa.

Imagina que necesitas comprobar si tu servidor MySQL está operativo en el puerto 3306. Simplemente, lanzarías esto:

nc -zv servidor-db.local 3306

La respuesta es casi instantánea y no deja lugar a dudas. Si el puerto está abierto y escuchando, verás un mensaje de éxito rotundo como Connection to servidor-db.local port 3306 [tcp/mysql] succeeded!. En cambio, si está cerrado, te dirá algo igual de claro: nc: connect to servidor-db.local port 3306 (tcp) failed: Connection refused. Así de simple, sin ambigüedades.

La magia de Netcat está en su simplicidad y en lo cristalino de sus respuestas. En cuestión de segundos, sabes si tienes un problema de red o si tienes que empezar a mirar la configuración del servicio.

Telnet: la alternativa clásica

Aunque Netcat es superior en casi todo, el veterano telnet sigue siendo un recurso válido para una comprobación rápida, sobre todo si por alguna razón nc no está instalado en el sistema. El comando es muy parecido:

telnet servidor-db.local 3306

Si la conexión va bien, telnet te mostrará algo como Trying 192.168.1.10... y justo después Connected to servidor-db.local.. Si falla, el mensaje será telnet: Unable to connect to remote host: Connection refused.

Aunque cumple su función, la salida de telnet es menos explícita y un poco más "sucia" que la de nc. Por eso, la mayoría de los profesionales prefieren la claridad y la flexibilidad de Netcat para el día a día en las trincheras de la administración de sistemas.

Análisis avanzado de puertos con Nmap

Cuando una simple comprobación de "abierto" o "cerrado" no te da la respuesta que necesitas para diagnosticar un problema, es hora de sacar la artillería pesada: Nmap (Network Mapper). Esta herramienta es, sin duda, el estándar de oro para el mapeo de redes y las auditorías de seguridad, y te va a dar una visión mucho más profunda de lo que está pasando en realidad.

A diferencia de nc o telnet, que se limitan a darte una respuesta binaria, Nmap va mucho más allá. Su verdadera potencia reside en cómo interpreta la respuesta —o la falta de ella— para clasificar los puertos en diferentes estados. Cada uno de esos estados cuenta una historia completamente distinta sobre la configuración de la red.

Interpretando los resultados de Nmap

Lanzar un escaneo básico a un puerto específico es tan simple como ejecutar nmap -p <puerto> <host>. Pero la clave del juego no está en el comando, sino en saber leer lo que Nmap te devuelve:

- Open: Esto es una confirmación clara y directa. Significa que hay una aplicación escuchando activamente y aceptando conexiones en ese puerto.

- Closed: El host ha respondido, sí, pero su mensaje es un "no" rotundo. Indica que no hay ningún servicio esperando conexiones en ese puerto en particular.

- Filtered: Este es, quizás, el estado más interesante y revelador. Implica que un firewall, un filtro de red o algún otro dispositivo de seguridad está bloqueando el puerto. Este bloqueo impide que Nmap pueda saber a ciencia cierta si está abierto o cerrado. Es una señal inequívoca de que hay una barrera de seguridad en medio del camino.

Entender la diferencia entre un puerto

closedy unofilteredes fundamental para el diagnóstico. Un puerto cerrado te dice que el problema está en el servidor final (el servicio no está corriendo), mientras que uno filtrado apunta directamente a un firewall o a una regla de red.

Un caso de uso práctico

Imagina que acabas de desplegar un nuevo servidor y necesitas tener un perfil rápido de los servicios que están corriendo. En lugar de ir probando puerto por puerto a ciegas, puedes usar Nmap para hacer un escaneo rápido de los puertos más comunes y obtener una primera impresión.

Aquí es donde el comando nmap -F <host> (la opción de Fast scan) brilla con luz propia. Analiza los 100 puertos más habituales y te ofrece una instantánea de los servicios expuestos, como los de web (80, 443), correo (25, 110) o acceso remoto (22). Esta técnica es un pilar en cualquier análisis de seguridad inicial.

Si quieres profundizar en estas metodologías y llevar tus habilidades al siguiente nivel, puedes echar un vistazo a nuestro tutorial sobre pruebas de seguridad en redes, donde ampliamos estos conceptos.

Resolviendo dudas comunes al verificar puertos

Incluso con las herramientas y los comandos claros, es normal que surjan preguntas al intentar verificar un puerto. A veces, interpretar los resultados es tan importante como ejecutar el comando correcto. Vamos a despejar las dudas más habituales para que puedas diagnosticar cualquier problema de conexión con total seguridad.

¿Qué diferencia hay entre un puerto cerrado y uno filtrado?

Entender esta diferencia es fundamental, porque te dice dónde está el problema.

Un puerto cerrado es una respuesta directa. Significa que tu petición ha llegado al servidor, y este te ha respondido activamente: "Aquí no hay nada escuchando". Es una negativa clara y concisa, pero confirma que has llegado al destino.

En cambio, un puerto filtrado es puro silencio. No recibes ninguna respuesta. Esto casi siempre apunta a que un dispositivo de seguridad, como un firewall o una ACL en un router, está bloqueando tu intento de conexión antes de que llegue al servidor. Es la diferencia entre que te digan que "no" y que ni siquiera te dejen llamar a la puerta.

Si el puerto está abierto pero mi aplicación no conecta, ¿qué hago?

¡Buenas noticias! Si el puerto está abierto, la conectividad a nivel de red funciona perfectamente. El problema, entonces, tiene que estar en una capa superior. Si te encuentras en esta situación, aquí tienes una lista de culpables habituales:

- Credenciales incorrectas: Parece obvio, pero es el error más común. Asegúrate de que el usuario, la contraseña o los tokens de autenticación son los correctos.

- Configuración del propio servicio: Muchos servicios, como las bases de datos, vienen configurados por defecto para aceptar solo conexiones locales (desde

localhost). Hay que revisar su configuración para permitir conexiones externas. - Líos con SSL/TLS: Un certificado no válido, caducado o una configuración de cifrado incorrecta en el cliente o el servidor impedirá que la conexión se establezca correctamente.

- Errores en la aplicación cliente: No descartes que el fallo esté en tu lado. Revisa los logs de tu aplicación para ver si revelan algún problema interno.

Un puerto abierto es solo el primer paso. Es como saber que la puerta de una tienda está abierta; todavía necesitas la llave correcta (credenciales) y permiso para entrar (configuración del servicio) para poder hacer algo dentro.

¿Verificar un puerto puede considerarse una actividad maliciosa?

Para nada. Realizar una comprobación puntual sobre un puerto específico como parte de un diagnóstico es una práctica totalmente normal y segura en el día a día de cualquier técnico o desarrollador.

El problema surge con los escaneos masivos y repetitivos. Si empiezas a escanear cientos o miles de puertos de un servidor, sobre todo con herramientas más potentes como Nmap, los Sistemas de Detección de Intrusos (IDS) podrían interpretarlo como la fase de reconocimiento de un posible ataque y levantar una alerta.

Pero para un uso diagnóstico normal, no tienes absolutamente nada de qué preocuparte.

En DragonSec, creemos que entender tu superficie de ataque es el primer paso para protegerla. Nuestra plataforma te ayuda a identificar puertos abiertos y vulnerabilidades de forma continua y automatizada, dándote la visibilidad que necesitas para adelantarte a las amenazas. Descubre cómo podemos fortalecer tu seguridad en https://dragonsec.io/es.