Elegir entre TCP vs UDP no es solo una decisión técnica sobre rendimiento; es una decisión crítica de seguridad que puede exponer tu infraestructura a ataques devastadores. La fiabilidad de TCP lo hace vulnerable a ataques de agotamiento de recursos como los SYN Floods, mientras que la velocidad sin conexión de UDP lo convierte en el vehículo perfecto para ataques de amplificación DDoS. Entender estas diferencias es el primer paso para proteger tu red de forma eficaz.

En este artículo, analizamos dos escenarios de ataque reales para ilustrar cómo se explotan las debilidades inherentes de cada protocolo y te proporcionamos una guía práctica para remediar y prevenir estos incidentes.

Comparativa rápida TCP vs UDP

Para tener una idea clara de las diferencias fundamentales entre ambos, hemos preparado una tabla que resume sus características más importantes. Es una forma rápida de ver por qué uno es mejor que el otro según la situación.

| Característica | TCP (Protocolo de Control de Transmisión) | UDP (Protocolo de Datagramas de Usuario) |

|---|---|---|

| Fiabilidad | Alta. Garantiza la entrega de paquetes en orden y sin errores. | Baja. No garantiza ni la entrega ni el orden de los paquetes. |

| Velocidad | Más lento por la verificación inicial de conexión (handshake). | Muy rápido, ya que no tiene la sobrecarga de las verificaciones. |

| Conexión | Orientado a la conexión. Establece una sesión antes de enviar datos. | Sin conexión. Envía los datos directamente, sin sesión previa. |

| Control de flujo | Sí. Gestiona el flujo para no saturar al receptor. | No. Puede saturar al receptor si envía datos demasiado rápido. |

| Casos de uso | Navegación web (HTTP/S), email (SMTP), transferencia de archivos (FTP). | Streaming en directo, videojuegos online, llamadas VoIP, DNS. |

Como puedes ver, no se trata de que un protocolo sea intrínsecamente "mejor" que el otro. La elección correcta siempre dependerá del contexto y de lo que se necesite lograr: fiabilidad o velocidad.

Caso práctico 1: Ataque SYN Flood a un servidor web (TCP)

Un conocido portal de comercio electrónico sufrió una interrupción total de servicio durante varias horas en un día de altas ventas. El sitio web era inaccesible, mostrando errores de "tiempo de espera agotado" a todos los usuarios. El impacto fue una pérdida económica directa por ventas no realizadas y un daño significativo a la reputación de la marca.

Análisis técnico paso a paso del ataque

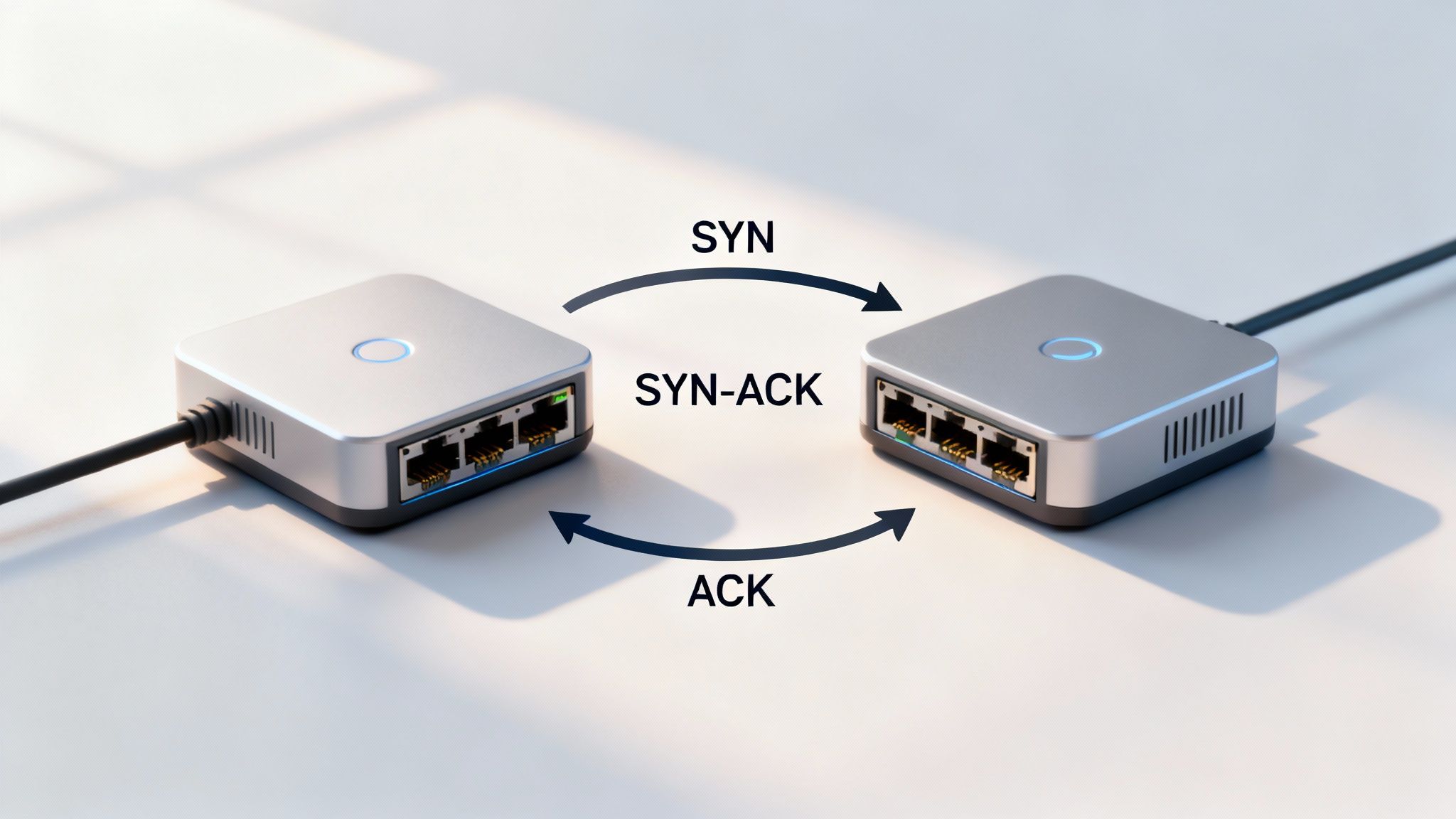

El incidente fue un clásico ataque de Denegación de Servicio (DoS) conocido como SYN Flood, que explotó el mecanismo de conexión de TCP.

- Inicio del ataque: El atacante utilizó una red de bots (botnet) para enviar un volumen masivo de paquetes TCP con el flag

SYNactivado al puerto 443 (HTTPS) del servidor web de la víctima. - Explotación del Handshake: El servidor, siguiendo el protocolo TCP, respondió a cada paquete

SYNcon un paqueteSYN-ACKy reservó recursos (memoria, CPU) para cada una de estas "semi-conexiones", esperando elACKfinal del cliente para completar el handshake a tres vías. - Agotamiento de recursos: El atacante nunca envió el

ACKfinal. Como resultado, la tabla de conexiones del servidor se llenó rápidamente de miles de peticiones pendientes que consumieron toda la memoria disponible, impidiendo que el servidor pudiera aceptar nuevas conexiones de usuarios legítimos.

# Ejemplo de comando para simular un SYN Flood con hping3

# ¡USAR SOLO EN ENTORNOS CONTROLADOS Y CON AUTORIZACIÓN!

sudo hping3 -S --flood -V -p 443 tu-servidor-objetivo.com

Remediación inmediata y prevención

Acciones de contención inmediatas:

- Aislar el servidor: Limitar temporalmente el acceso a la red para analizar el tráfico sin afectar otros sistemas.

- Bloqueo de IPs: Identificar las direcciones IP de origen del ataque y bloquearlas a nivel de firewall o con herramientas como

fail2ban. - Reiniciar servicios de red: Liberar la tabla de conexiones y restaurar la disponibilidad del servicio.

Controles de prevención a largo plazo:

- Configurar SYN Cookies: Activar esta contramedida a nivel de kernel. El servidor responde a los paquetes SYN con un SYN-ACK especial (el "cookie") y no reserva recursos hasta que recibe el ACK final del cliente, haciendo ineficaces los ataques de agotamiento.

- Implementar un Firewall de Aplicaciones Web (WAF): Utilizar un WAF con protección anti-DDoS para filtrar el tráfico malicioso antes de que llegue al servidor.

- Ajustar la pila de red del sistema operativo: Modificar parámetros como

net.ipv4.tcp_max_syn_backlogpara aumentar la cola de conexiones pendientes ynet.ipv4.tcp_syncookies = 1para activar los SYN cookies.

Caso práctico 2: Ataque de amplificación DDoS sobre un servidor de gaming (UDP)

Una plataforma de videojuegos online experimentó una caída masiva durante un torneo importante. Los jugadores fueron desconectados de forma abrupta y no pudieron volver a entrar. El ataque buscaba saturar por completo el ancho de banda del servidor, dejándolo inoperativo.

Análisis técnico paso a paso del ataque

El método utilizado fue un ataque de amplificación de denegación de servicio distribuido (DDoS), que abusó de la naturaleza sin conexión de UDP y de servidores de terceros mal configurados.

- IP Spoofing: El atacante envió un gran número de pequeñas consultas a servidores DNS públicos vulnerables. En cada consulta, falsificó la dirección IP de origen, suplantando la del servidor de gaming de la víctima (IP spoofing).

- Factor de amplificación: Las respuestas de los servidores DNS a estas consultas eran mucho más grandes que las peticiones originales. Esta diferencia entre el tamaño de la petición y la respuesta es el "factor de amplificación".

- Saturación del ancho de banda: Todos estos servidores DNS enviaron sus respuestas amplificadas simultáneamente a la dirección IP falsificada, es decir, al servidor de la víctima. El objetivo fue inundado con un torrente de tráfico no solicitado que consumió todo su ancho de banda disponible, colapsando su conexión a internet.

Remediación inmediata y prevención

Acciones de contención inmediatas:

- Contactar al proveedor de ISP: Solicitar el bloqueo del tráfico malicioso en el perímetro de su red (blackholing).

- Activar un servicio de mitigación DDoS: Si se tiene contratado, redirigir el tráfico a través de un centro de "limpieza" que filtre los paquetes maliciosos.

- Analizar el tráfico: Usar herramientas como Wireshark o tcpdump para identificar los puertos y protocolos utilizados en el ataque y aplicar reglas de firewall temporales.

Controles de prevención a largo plazo:

- Implementar Rate Limiting: Configurar firewalls y routers para limitar la cantidad de tráfico UDP aceptado desde una única fuente en un período de tiempo determinado.

- Contratar un servicio de protección anti-DDoS: Utilizar soluciones profesionales que detecten y mitiguen ataques de gran volumen antes de que impacten en la infraestructura.

- Configurar filtros de entrada (Ingress Filtering): Si eres un proveedor de servicios, aplicar filtros para descartar paquetes con direcciones IP de origen falsificadas, contribuyendo a la seguridad global de la red (BCP 38).

Si te interesa profundizar en estos temas, puedes consultar más artículos sobre seguridad y rendimiento de redes.

Vulnerabilidades de seguridad en TCP y UDP

La decisión entre TCP y UDP no va solo de rendimiento. Cada protocolo, por su diseño, abre la puerta a un conjunto único de riesgos de seguridad que cualquier equipo de ciberseguridad debe conocer y mitigar de forma proactiva.

Curiosamente, la mayor fortaleza de TCP —su fiabilidad— es también su talón de Aquiles en materia de seguridad. Su famoso proceso de conexión, el three-way handshake, lo convierte en el blanco perfecto para ataques de denegación de servicio (DoS) diseñados para agotar los recursos del servidor incluso antes de establecer una conexión real.

Ataques SYN Flood contra TCP

El ataque más habitual contra TCP es el SYN Flood. En este escenario, un atacante bombardea un servidor con paquetes SYN, iniciando miles de procesos de handshake que nunca tiene intención de completar. El servidor, obedientemente, reserva recursos para cada una de estas peticiones fantasma, esperando un paquete ACK final que jamás llegará.

Este aluvión de peticiones incompletas consume rápidamente la memoria y la capacidad de procesamiento del servidor, dejándolo totalmente bloqueado e incapaz de atender a usuarios legítimos. Imagina una centralita telefónica colapsada por miles de llamadas que cuelgan tras el primer "hola", impidiendo que los clientes reales puedan contactar.

Ataques de amplificación DDoS sobre UDP

Por otro lado, la naturaleza "despreocupada" y sin conexión de UDP lo expone a un tipo de ataque distinto pero igual de devastador: la amplificación de DDoS. Como UDP no se molesta en verificar la dirección IP de origen, los atacantes pueden enviar pequeñas consultas a servidores de terceros (como servidores DNS o NTP) falsificando la IP de la víctima, una técnica conocida como IP spoofing.

Estos servidores responden a la IP de la víctima con una cantidad de datos muchísimo mayor que la consulta original, dirigiendo todo ese tráfico amplificado hacia el objetivo. Es el equivalente a enviar miles de postales con el remitente de otra persona, pidiendo que le manden un catálogo enciclopédico. La víctima se ve sepultada bajo un torrente de datos no solicitados que satura su ancho de banda y la deja fuera de combate.

La diferencia fundamental en la superficie de ataque es clara: los ataques a TCP buscan agotar los recursos del servidor explotando su gestión de estado, mientras que los ataques a UDP se centran en saturar el ancho de banda de la red aprovechando su falta de estado.

Para defenderse, es crucial implementar controles de seguridad específicos para cada protocolo. Un enfoque integral de la seguridad de red es la base de todo, y realizar evaluaciones periódicas es clave. Puedes entender mejor cómo identificar y cerrar estas brechas con un servicio de network pentesting.

Soluciones de remediación:

- Para TCP: La implementación de firewalls con seguimiento de estado (stateful inspection) es vital. Estos dispositivos validan que cada conexión TCP siga el three-way handshake como debe ser y pueden descartar paquetes maliciosos que no forman parte de una sesión legítima.

- Para UDP: Es fundamental aplicar limitación de tasa (rate limiting). Esta técnica restringe la cantidad de tráfico UDP que un servidor aceptará desde una única fuente en un periodo de tiempo determinado, mitigando así el impacto de los ataques de amplificación.

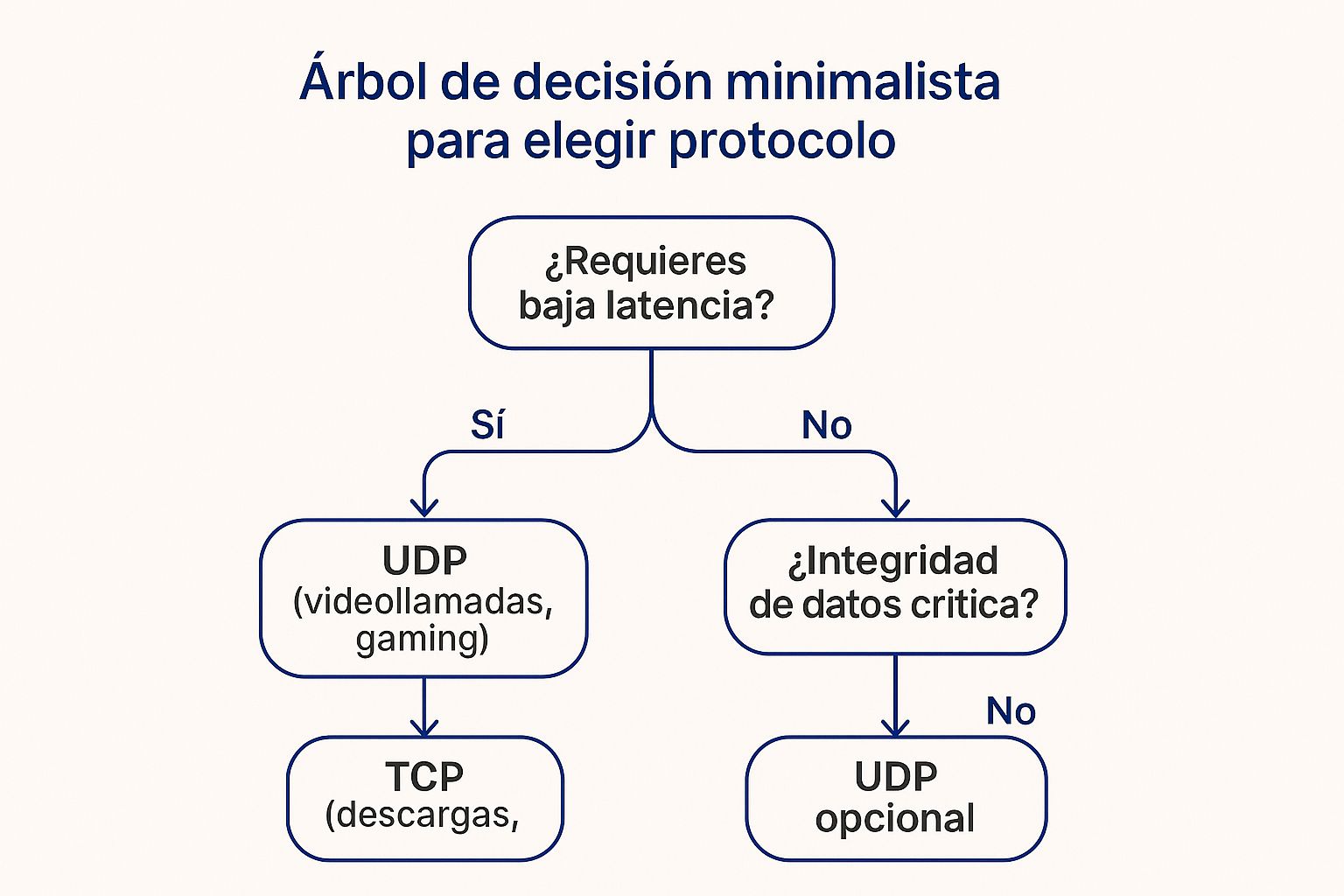

La chuleta definitiva: ¿TCP o UDP?

Para pasar de la teoría a la práctica y ayudarte a decidir, hemos montado una especie de chuleta. Son las preguntas clave que te guiarán para saber si tu proyecto necesita la fiabilidad a prueba de balas de TCP o la velocidad pura de UDP.

No se trata de responder sí o no sin más. Cada pregunta te obliga a pensar de verdad en lo que es más importante para tu aplicación y tus usuarios.

Las preguntas que debes hacerte

Antes de tirarte a la piscina con uno u otro, párate a pensar en esto:

- ¿Es la integridad de los datos innegociable? Si un solo paquete perdido o corrupto significa un desastre (piensa en una transferencia bancaria o en la descarga de un fichero), TCP no es una opción, es una obligación.

- ¿Se puede permitir la aplicación perder algún paquete de vez en cuando? En el mundo del VoIP o del gaming online, es mil veces mejor que se pierda un dato puntual a que toda la comunicación se congele. Si esto te suena, UDP es tu mejor amigo.

- ¿La latencia es el enemigo público número uno? Para cualquier cosa que ocurra en tiempo real, donde cada milisegundo cuenta, la agilidad y baja latencia de UDP son imbatibles.

- ¿Quién va a gestionar la congestión de la red? TCP se encarga de todo él solito, como un profesional. Con UDP, la responsabilidad recae en ti; tu aplicación tendrá que incluir su propia lógica para no saturar la red si eso es un problema.

Esto no es solo una lista de control, es un marco para tomar decisiones. Úsalo para que la tecnología que elijas esté perfectamente alineada con los objetivos de tu negocio y la experiencia que quieres que tengan tus usuarios.

Para que lo tengas siempre a mano, hemos preparado una versión descargable en PDF. Más fácil, imposible.

➡️ Descarga aquí la Checklist completa para elegir entre TCP y UDP

Preguntas frecuentes sobre TCP y UDP

Aquí resolvemos algunas de las dudas más comunes que surgen al comparar TCP y UDP, con respuestas directas para que entiendas mejor cómo se aplican en el mundo real.

¿Se puede usar TCP para streaming de vídeo?

Sí, claro. De hecho, es más común de lo que parece. Gigantes del vídeo bajo demanda como Netflix o YouTube se apoyan en TCP para sus transmisiones. ¿La razón? Simple: la integridad de los datos es la base de una experiencia de usuario de alta calidad.

TCP se asegura de que cada fragmento del vídeo llegue sin errores y en el orden correcto. Para lidiar con la latencia que esto genera, estas plataformas usan un sistema de búfer inteligente que descarga por adelantado unos segundos de contenido. Este pequeño retardo inicial es clave para garantizar una reproducción fluida, sin interrupciones, pixelaciones ni cortes por culpa de paquetes perdidos.

¿Por qué casi todos los videojuegos online usan UDP?

En el mundo del gaming online, cada milisegundo es oro. Por eso, la gran mayoría de los videojuegos, sobre todo los de acción rápida como shooters o MOBAs, apuestan por UDP. Aquí, la baja latencia es mucho más valiosa que la pérdida ocasional de un paquete de datos.

La lógica es sencilla: es preferible que se pierda un fotograma de una animación (algo casi imperceptible) a que todo el juego se congele esperando a que un paquete retrasado llegue. Los desarrolladores implementan sus propias soluciones sobre UDP para compensar la pérdida de información crítica sin detener la acción, manteniendo así la jugabilidad fluida.

¿Puede una aplicación usar ambos protocolos a la vez?

Por supuesto. Es una práctica muy extendida en aplicaciones complejas que necesitan tanto fiabilidad como velocidad para distintas tareas.

Un videojuego online es el ejemplo perfecto:

- Utilizaría TCP para funciones donde la integridad es innegociable, como el inicio de sesión, la gestión de la cuenta del jugador o las transacciones en la tienda del juego.

- Al mismo tiempo, emplearía UDP para transmitir los datos de la partida en tiempo real (posición de los jugadores, acciones, disparos…), donde la velocidad lo es todo.

Este enfoque híbrido permite a las aplicaciones sacar lo mejor de cada protocolo, optimizando tanto el rendimiento como la experiencia final del usuario.

En DragonSec, sabemos que la seguridad de tu red es tan importante como su rendimiento. Nuestra plataforma de monitorización continua te ayuda a identificar y solucionar vulnerabilidades antes de que se conviertan en un problema, sin importar los protocolos que uses. Descubre cómo proteger tus activos digitales con una prueba gratuita.