Imagina que un cliente entra en tu tienda online desde la red Wi-Fi de una cafetería para aprovechar una oferta. Sin saberlo, un atacante en la misma red intercepta su conexión, roba los datos de su tarjeta y modifica el precio de los productos. Este escenario, conocido como ataque de intermediario (Man-in-the-Middle), es una amenaza real que puede costar a tu negocio miles de euros en pérdidas y dañar tu reputación de forma irreparable. En este artículo aprenderás qué es HSTS (HTTP Strict Transport Security) y cómo esta simple configuración se convierte en una defensa crucial para blindar las comunicaciones de tu sitio web y proteger a tus clientes.

Resumen del caso: El robo silencioso en un e-commerce durante las rebajas

Un conocido comercio online de moda sufrió una brecha de seguridad durante su campaña de rebajas más importante del año. Los atacantes aprovecharon una vulnerabilidad común: la primera conexión de los usuarios se realizaba a través de HTTP antes de ser redirigida a la versión segura HTTPS.

Los ciberdelincuentes se posicionaron en redes Wi-Fi públicas (aeropuertos, cafeterías) y ejecutaron un ataque de SSL Stripping. Al interceptar esa primera petición insegura, establecieron una conexión cifrada con el servidor del e-commerce mientras mantenían una conexión sin cifrar con el cliente. Para la víctima, la web parecía funcionar correctamente, pero el candado de seguridad nunca apareció en su navegador.

El resultado fue catastrófico:

- Robo de datos personales y de pago de cientos de clientes.

- Manipulación de precios en el carrito de la compra, desviando los pagos a cuentas de los atacantes.

- Pérdida de confianza masiva, con una caída de ventas del 40% en las semanas siguientes al incidente.

- Coste económico estimado: Más de 50.000 € entre reembolsos, gestión de la crisis y sanciones por incumplimiento de normativas de protección de datos.

Este caso demuestra que tener un certificado SSL no es suficiente. Sin HSTS, dejas una puerta abierta para que los atacantes eludan el cifrado.

Análisis técnico paso a paso: ¿Cómo se explotó la vulnerabilidad?

El ataque se ejecutó en tres fases claras, explotando la ventana de oportunidad que existe entre la petición inicial HTTP y la redirección a HTTPS.

- Interceptación de la conexión inicial: El atacante, usando herramientas como

ettercaposslsniffen una red Wi-Fi pública, monitoreaba el tráfico en busca de peticiones HTTP. Cuando un usuario escribíatienda-ejemplo.comen su navegador, este enviaba una petición inicial ahttp://tienda-ejemplo.com. - Ejecución del SSL Stripping: El atacante interceptaba esta petición antes de que llegara al servidor. Se convertía en un proxy:

- Hacia el usuario: Mantenía una conexión HTTP sin cifrar, eliminando cualquier redirección a HTTPS.

- Hacia el servidor: Establecía una conexión HTTPS válida y segura con el servidor del e-commerce.

- Robo y manipulación de datos: Como todo el tráfico entre el usuario y el atacante viajaba en texto plano, este podía leer y modificar cualquier dato. Utilizó scripts para capturar automáticamente credenciales de acceso (

POST /login) y datos de tarjetas de crédito (POST /checkout), además de alterar los precios de los productos antes de que la petición llegara al servidor real.

Para el servidor, la conexión era legítima y segura. Para el usuario, la web cargaba sin errores aparentes, haciendo el ataque prácticamente indetectable para una persona no experta.

Remediación inmediata: Conteniendo la brecha

Una vez detectado el ataque, el equipo de ciberseguridad del e-commerce activó su plan de respuesta a incidentes:

- Aislamiento del entorno afectado: Aunque el servidor no estaba comprometido, se limitó temporalmente el acceso para analizar los logs y confirmar el alcance.

- Desactivación de pasarelas de pago: Para detener el robo de datos de tarjetas, se suspendieron todas las transacciones de forma inmediata.

- Comunicación a los usuarios: Se emitió un comunicado urgente informando a los clientes de la brecha y recomendando el cambio de contraseñas.

- Implementación de HSTS: Como medida correctiva principal, se implementó la cabecera HSTS en la configuración del servidor web para cerrar la vulnerabilidad de SSL Stripping de raíz.

Prevención: Controles concretos para evitar un nuevo ataque

Para evitar que un incidente similar se repitiera, se implementó una estrategia de defensa en profundidad. La clave no es solo reaccionar, sino construir un sistema resiliente.

1. Configuración correcta de HSTS

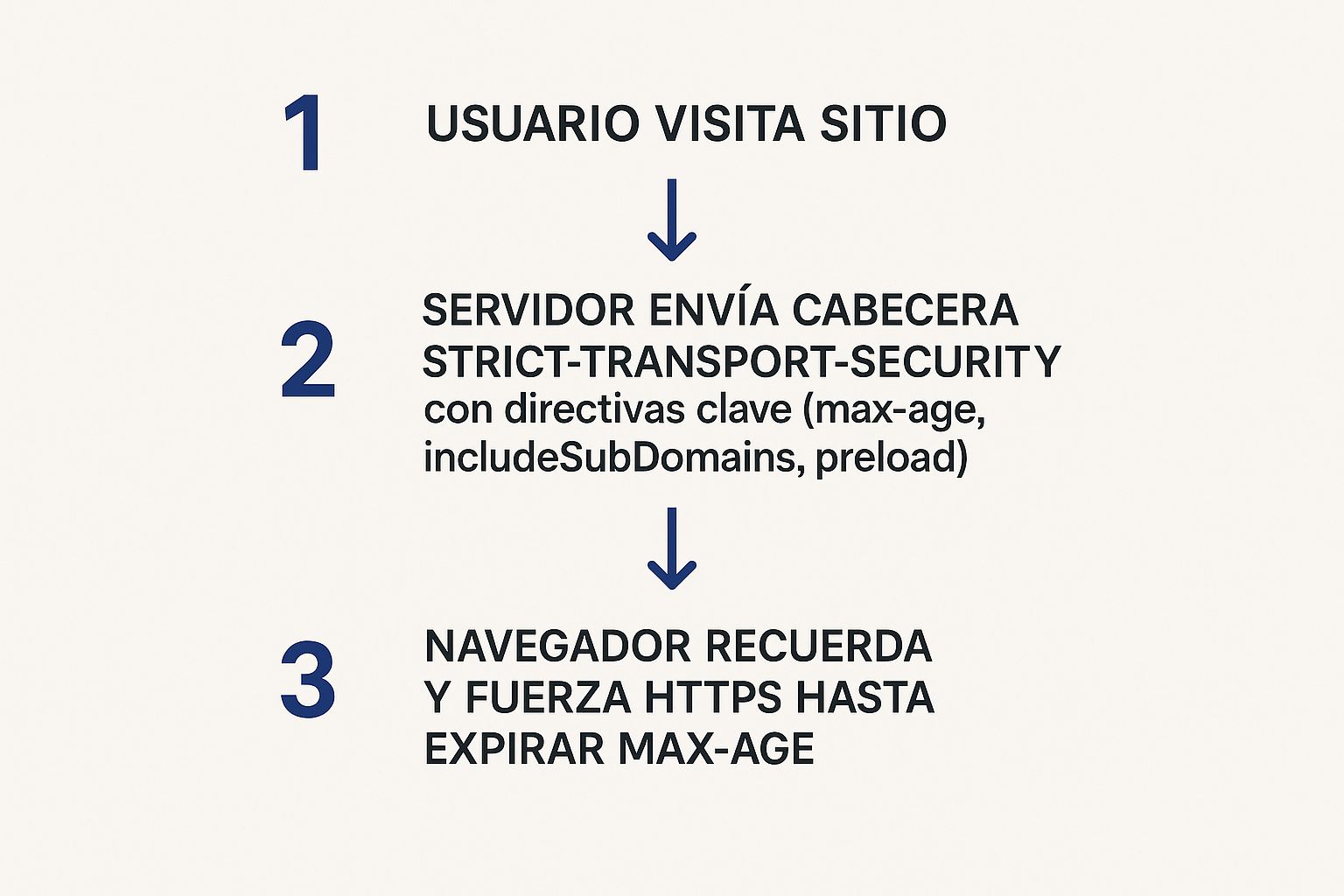

La medida más efectiva fue añadir la cabecera Strict-Transport-Security en el servidor. Esta cabecera le dice al navegador que, durante un tiempo determinado (max-age), solo debe comunicarse con el sitio a través de HTTPS.

Snippet de configuración para Nginx:

Añadir en el bloque server que escucha en el puerto 443:

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" always;

Snippet de configuración para Apache:

Asegurarse de que mod_headers está activo y añadir en la configuración del VirtualHost SSL:

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains; preload"

max-age=31536000: Obliga a usar HTTPS durante un año.includeSubDomains: Aplica la regla a todos los subdominios (ej.blog.tienda-ejemplo.com).preload: Autoriza a los navegadores a incluir el dominio en una lista global de sitios que solo usan HTTPS, protegiendo incluso la primera visita del usuario.

2. Monitorización de la configuración de seguridad

Implementar HSTS es solo el principio. Es vital usar herramientas de monitorización continua de sitios web para recibir alertas automáticas si la cabecera HSTS desaparece o si el certificado SSL está a punto de caducar, evitando así que el sitio quede inaccesible.

3. Escaneos de vulnerabilidades periódicos

Programar escaneos de vulnerabilidades externas ayuda a identificar otras malas configuraciones de seguridad (cabeceras faltantes, versiones de software obsoletas, etc.) antes de que puedan ser explotadas por atacantes.

Checklist de prevención HSTS

Para facilitar la implementación, hemos creado una checklist descargable en PDF con los pasos y verificaciones clave para implementar HSTS de forma segura.

➡️ Descarga la Checklist de Implementación HSTS (PDF)

Resultados y lecciones aprendidas

La implementación de HSTS y otros controles tuvo un impacto inmediato y medible:

- Impacto: Se eliminó por completo el riesgo de ataques de SSL Stripping, protegiendo todas las futuras transacciones de los clientes.

- Coste evitado: Se estima que la prevención de un ataque similar ahorra a la empresa más de 50.000 € por incidente, sin contar el daño reputacional.

- Lecciones aprendidas:

- La seguridad por defecto es obligatoria: Confiar en que los usuarios llegarán a la versión HTTPS no es una estrategia válida. Se debe forzar el cifrado de manera proactiva.

- La defensa en profundidad funciona: HSTS es una capa de seguridad crítica, pero debe complementarse con análisis de vulnerabilidades y monitorización constante.

- La prevención es más barata que la cura: El coste de implementar HSTS es insignificante comparado con el coste de una brecha de seguridad.

En resumen, HSTS no es una opción, sino una necesidad para cualquier sitio web que gestione datos de usuarios. Es una declaración clara de tu compromiso con su seguridad y privacidad.

¿Tu web está realmente protegida contra ataques de intermediario?

En DragonSec, te ayudamos a identificar y solucionar vulnerabilidades críticas como la ausencia de HSTS antes de que se conviertan en una crisis. No esperes a ser la próxima víctima.

Solicita un análisis de vulnerabilidades gratuito y descubre tu nivel de riesgo