Una auditoría de seguridad web es, en esencia, un análisis a fondo de tus aplicaciones y sistemas para encontrar y arreglar las grietas antes de que alguien con malas intenciones se cuele por ellas. No es un simple escaneo, sino un proceso que transforma la incertidumbre sobre tu defensa digital en un plan de acción real y con sentido para proteger los datos de tus clientes y la continuidad de tu negocio.

Por qué tu negocio necesita una auditoría de seguridad web: Un caso real

En el mundo digital actual, darle la espalda a la ciberseguridad ya no es una opción. Una brecha de datos no es solo un golpe económico directo; puede pulverizar la confianza de tus clientes, y eso es algo mucho más difícil de reconstruir. Para entenderlo mejor, analicemos un caso práctico basado en incidentes reales.

Resumen del caso: El ataque a un e-commerce de moda

- ¿Qué ocurrió? Un popular e-commerce español sufrió un ataque de Inyección SQL (SQLi) que permitió a los ciberdelincuentes acceder a su base de datos. Durante varias semanas, modificaron precios de productos a su antojo y, lo que es peor, robaron los datos de miles de tarjetas de crédito de sus clientes.

- Impacto inmediato: La empresa tuvo que detener todas sus operaciones, desactivar la pasarela de pagos y enfrentarse a una crisis de reputación masiva cuando los clientes denunciaron cargos fraudulentos. El coste total superó los 200.000 €, entre pérdidas directas, multas por RGPD y gastos de recuperación.

Análisis técnico paso a paso: ¿Cómo lo hicieron?

El ataque no fue sofisticado, pero sí efectivo, aprovechando un descuido común:

- Explotación de la vulnerabilidad: El atacante utilizó el formulario de búsqueda de productos para inyectar código SQL malicioso. La aplicación no validaba ni "limpiaba" correctamente lo que los usuarios escribían en esa caja.

- Acceso a la base de datos: Con una simple cadena como

' OR '1'='1' --, el atacante saltó la lógica de la búsqueda y empezó a extraer información de la base de datos, tabla por tabla. - Movimiento lateral y robo: Una vez dentro, no solo accedió a la tabla de productos para modificar precios, sino que encontró la tabla de clientes, que almacenaba (incorrectamente) datos de tarjetas de crédito sin el cifrado adecuado.

Remediación inmediata: Conteniendo la crisis

Ante un ataque así, la velocidad es clave. Los pasos para contener el daño fueron:

- Aislar el servidor: Desconectar inmediatamente el servidor web afectado de la red para evitar que el atacante siguiera accediendo.

- Desactivar la pasarela de pago: Para proteger a más clientes, se inhabilitaron todas las transacciones.

- Restaurar desde un backup seguro: Se identificó la fecha anterior al inicio del ataque y se restauró una copia de seguridad limpia del sitio web y la base de datos.

- Notificación obligatoria: Se comunicó la brecha de datos a la AEPD y a los clientes afectados, como exige el RGPD.

Prevención: Controles para que no vuelva a ocurrir

La auditoría post-incidente reveló las medidas preventivas que hubieran evitado el desastre:

- WAF (Web Application Firewall): Implementar un WAF para filtrar peticiones maliciosas como las inyecciones SQL antes de que lleguen a la aplicación.

- Validación de entradas (Input Sanitization): Modificar el código para que valide y limpie cualquier dato que envíe un usuario, especialmente en formularios.

- Consultas parametrizadas: Usar "prepared statements" en el código para que los datos del usuario nunca se mezclen con las consultas SQL.

- Mínimo privilegio: Configurar el usuario de la base de datos para que solo tenga los permisos estrictamente necesarios, impidiendo el acceso a tablas sensibles.

- Escaneos programados: Realizar auditorías de seguridad web periódicas para detectar nuevas vulnerabilidades antes de que sean explotadas.

"Pensar 'a mí no me va a pasar' es el primer error en ciberseguridad. Una auditoría no es un gasto, es una inversión en la continuidad y reputación de tu negocio."

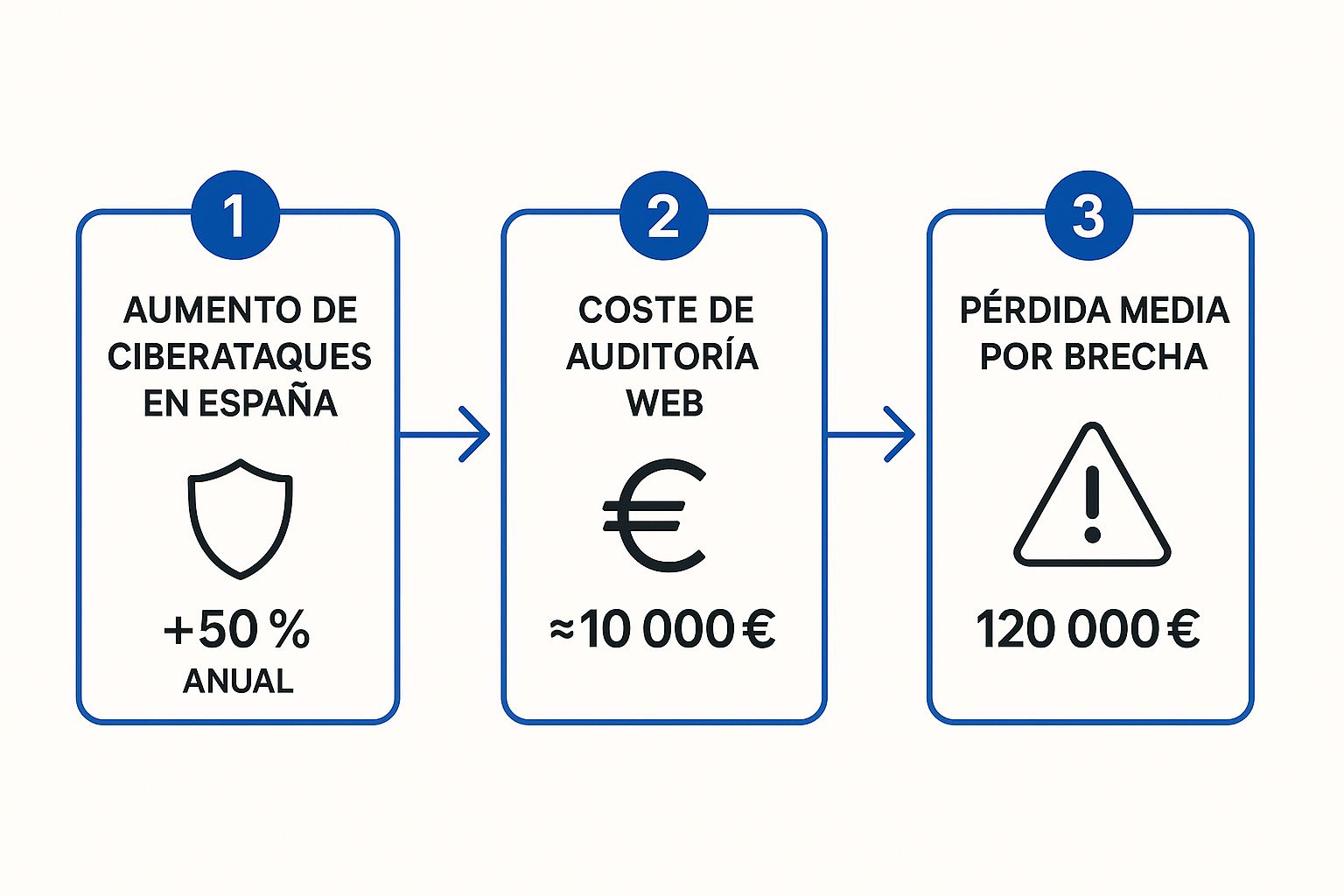

Este esquema muestra de forma muy visual la relación entre lo que cuesta una auditoría y las pérdidas millonarias que puede suponer una brecha de seguridad.

Como puedes ver, la inversión proactiva en una auditoría es una mínima parte del coste devastador que puede acarrear un solo ataque con éxito.

Resultados y lecciones aprendidas del caso

- Coste total estimado: +200.000 €.

- Impacto en negocio: Caída del 80% en ventas durante el mes siguiente, pérdida de confianza irrecuperable en un 25% de su base de clientes.

- Lección clave: La seguridad no es un producto que se instala y olvida, es un proceso continuo. Una auditoría de seguridad web a tiempo hubiera detectado la vulnerabilidad SQLi con un coste mínimo en comparación con el desastre que provocó.

Cómo planificar y definir el alcance de tu auditoría

Empezar una auditoría sin un plan claro es como navegar a la deriva. Para que una auditoría de seguridad web sea realmente eficaz, lo primero es marcar el terreno de juego: fijar metas claras y decidir exactamente qué se va a analizar.

Lanzarse a escanearlo todo sin un rumbo fijo solo genera un montón de ruido y alertas inútiles. Antes de tocar una sola tecla, párate a pensar: ¿qué busco conseguir con esto?

Establece objetivos realistas y medibles

Tener unos objetivos bien definidos es lo que guía todo el proceso. No es lo mismo buscar fallos de forma genérica que prepararse para una certificación.

Algunos objetivos típicos son:

- Cumplimiento normativo: ¿Necesitas verificar que tu plataforma cumple con el RGPD o PCI-DSS si manejas pagos?

- Identificación de vulnerabilidades críticas: Centrarse en encontrar fallos que podrían exponer datos de clientes o detener el negocio (ej. pasarela de pago, login).

- Validación de un nuevo desarrollo: Asegurarse de que una nueva funcionalidad o API no abre nuevas puertas a los atacantes.

- Evaluación de la postura de seguridad general: Obtener una foto completa del estado de tu seguridad para planificar mejoras.

Delimita el alcance de la auditoría

Con los objetivos claros, lo siguiente es acotar qué activos digitales vamos a analizar. El alcance, o scope, tiene que ser lo más detallado posible.

Piensa en el alcance como el contrato entre tú y el equipo auditor. Marca los límites del terreno de juego y protege a ambas partes, evitando que se toquen sistemas no autorizados, algo que podría tener consecuencias legales serias.

Asegúrate de que la definición del alcance incluya, como mínimo:

- Dominios y subdominios: Una lista de todas las URLs a analizar (

www.tuempresa.com,api.tuempresa.com). - Direcciones IP: Los rangos de IP de los servidores que alojan tus aplicaciones.

- Aplicaciones específicas: Aplicaciones web, móviles (iOS/Android) o APIs que entran en el análisis.

- Exclusiones claras: Lo que no se debe tocar (sistemas de terceros, infraestructura de proveedores, etc.).

Conseguir los permisos por escrito es indispensable para garantizar que todo se hace de forma controlada, ética y legal.

Metodología: Fases de una auditoría de seguridad web

Con el plan definido, toca arremangarse. Esta fase de descubrimiento es una mezcla de arte y ciencia, donde nos convertimos en detectives digitales para mapear la superficie de ataque y localizar los puntos débiles.

Escaneo activo y herramientas automatizadas

El proceso arranca con herramientas automatizadas para escanear tus sistemas en busca de vulnerabilidades conocidas. Son un primer filtro, increíblemente eficaces para detectar fallos comunes y configuraciones inseguras a gran velocidad.

Herramientas como Nessus, OpenVAS o Acunetix son geniales para identificar servicios desactualizados. Sin embargo, para analizar el tráfico de una aplicación web y encontrar fallos como Cross-Site Scripting (XSS) o inyecciones SQL, Burp Suite es el rey indiscutible. Si te interesa el tema, tenemos una guía completa sobre el escaneo de vulnerabilidades que entra mucho más en detalle.

Aquí tienes un vistazo de la interfaz de Burp Suite, una herramienta clave en cualquier auditoría de seguridad web.

Lo que ves es cómo la herramienta intercepta y desglosa las peticiones entre el navegador y el servidor. Esto nos permite manipularlas para poner a prueba la seguridad de la aplicación.

Ojo: las herramientas automáticas son solo el punto de partida. Su mayor debilidad son los falsos positivos, alertas que parecen críticas pero que, en realidad, no son explotables.

La importancia de la validación manual

Confiar ciegamente en un informe automático es un error. Aquí es donde la experiencia de un auditor humano es insustituible. La validación manual consiste en revisar cada hallazgo, intentar explotarlo de forma segura y confirmar si de verdad representa un riesgo.

Un escáner puede alertar sobre una posible inyección SQL, pero solo un experto puede confirmar si las defensas de la aplicación la neutralizan. Este proceso descarta el ruido y permite que tu equipo se centre en solucionar los problemas que de verdad importan. El panorama actual, con estadísticas de ciberataques en España en constante aumento, exige este nivel de detalle.

Una vez que hemos identificado las posibles grietas, la auditoría de seguridad web entra en su fase más decisiva: la explotación controlada.

El objetivo no es hacer daño, sino medir el impacto real que un fallo de seguridad podría tener en tu negocio. Esta fase transforma una amenaza teórica en un riesgo cuantificable.

Simulación de ataques en un entorno controlado

La explotación ética es un ejercicio de precisión. Ejecutamos pruebas de concepto (Proof of Concept o PoC) muy específicas para validar las vulnerabilidades más críticas en un entorno seguro y acordado.

Por ejemplo, si hemos detectado una posible inyección SQL, intentamos una explotación controlada para confirmar si nos permite leer o modificar datos de la base de datos.

Esta fase es crucial para descartar falsos positivos y priorizar. Un fallo que parece gravísimo en un informe automático podría ser inofensivo en la práctica.

Escenarios prácticos y su impacto en el negocio

-

Caso 1: Fuga de datos por SQL Injection. En una tienda online, demostramos que una vulnerabilidad SQLi en el buscador permite extraer la tabla de clientes. Impacto directo: incumplimiento del RGPD, multas, daño masivo a la reputación y pérdida de confianza.

-

Caso 2: Robo de sesiones con Cross-Site Scripting (XSS). En la sección de comentarios de un blog, un atacante podría inyectar código para robar las cookies de sesión de un administrador. Impacto: el atacante podría secuestrar la cuenta del administrador, publicar contenido falso o escalar privilegios.

Estos ejercicios proporcionan pruebas irrefutables que justifican la inversión en seguridad y se parecen mucho a un test de penetración. Puedes aprender más sobre ello en nuestra guía que explica qué es el pentesting.

El arte de crear informes y planes de remediación que funcionen

El auténtico valor de una auditoría de seguridad web no está en la cantidad de fallos encontrados, sino en el informe final. No puede ser un simple volcado de datos técnicos; debe ser una hoja de ruta clara que conecte los hallazgos con el impacto en el negocio y ofrezca soluciones concretas.

Un buen informe habla dos idiomas: a la dirección (riesgos de negocio) y al equipo técnico (detalles para la solución).

La estructura de un informe que impulsa a la acción

Un informe de auditoría bien montado siempre incluye:

- Resumen ejecutivo: Traduce los riesgos técnicos a lenguaje de negocio (impacto económico, reputacional, legal).

- Alcance y metodología: Aporta transparencia sobre qué se ha analizado y cómo.

- Listado de vulnerabilidades priorizadas: Todos los hallazgos, ordenados por nivel de criticidad usando el estándar CVSS, para que el equipo sepa por dónde empezar.

Un informe sin un plan de acción es solo información. Un informe accionable es una herramienta estratégica que convierte la auditoría en una mejora real.

Desgranando cada hallazgo para una solución eficaz

Cada vulnerabilidad identificada debe incluir:

- Descripción técnica: Explicación de la vulnerabilidad en el contexto de tu aplicación.

- Prueba de concepto (PoC): Pasos exactos para replicar el fallo, con capturas de pantalla o fragmentos de código. Aquí un ejemplo de comando para probar una SQLi básica:

sqlmap -u "https://tuweb.com/productos?id=1" --dbs - Análisis de impacto: Qué pasaría si un atacante la explotara (robo de datos, control del servidor, etc.).

- Recomendaciones de solución: Instrucciones técnicas claras y específicas, como ejemplos de código seguro o cambios de configuración.

Este nivel de detalle es crítico para que el equipo de desarrollo pueda pasar directamente a implementar la solución.

Resolvemos tus dudas sobre las auditorías de seguridad web

¿Cada cuánto tiempo necesito una auditoría de seguridad?

La recomendación general es realizar una auditoría completa al menos una vez al año. Sin embargo, si tu aplicación cambia con frecuencia, lanzas nuevas funcionalidades críticas o manejas datos muy sensibles, deberías considerar auditorías más frecuentes o después de cada actualización importante.

¿Qué diferencia hay entre un análisis de vulnerabilidades y un pentesting?

Un análisis de vulnerabilidades es un proceso mayormente automatizado que busca fallos conocidos. Es rápido y sirve como una primera foto. El pentesting es un ejercicio manual donde un experto intenta explotar las vulnerabilidades para medir su impacto real, simulando a un atacante. Una auditoría de seguridad web completa combina ambos.

¿Una auditoría de seguridad web va a tirar mi web?

No si la realiza un equipo profesional. Las pruebas se diseñan para minimizar el impacto y las más agresivas se ejecutan en entornos de pre-producción o en horas de bajo tráfico, siempre en coordinación con tu equipo técnico.

¿Cuánto cuesta una auditoría de seguridad web?

El coste varía según la complejidad y tamaño de la aplicación. Factores como el número de funcionalidades, la tecnología utilizada y la profundidad de las pruebas influyen en el precio. Sin embargo, el coste de una auditoría proactiva siempre será infinitamente menor que el de recuperarse de una brecha de seguridad.

Checklist descargable de Auditoría de Seguridad Web

Hemos preparado una checklist en PDF con los puntos clave que debes revisar para preparar y ejecutar una auditoría de seguridad web eficaz en tu organización.

Descarga la Checklist Ahora (PDF)

En DragonSec, te ayudamos a ir un paso por delante de las amenazas. Nuestra plataforma de monitorización continua te da la visibilidad que necesitas para identificar y solucionar vulnerabilidades antes de que se conviertan en un verdadero problema.

Solicita una demo gratuita y descubre cómo podemos proteger tu negocio.

Article created using Outrank