Una auditoría de seguridad informática es una revisión exhaustiva de tus sistemas, redes y políticas para encontrar debilidades antes de que un atacante las explote. Este análisis no solo protege tus activos digitales, sino que también salvaguarda la reputación de tu negocio. A lo largo de esta guía, desglosaremos un caso real de ataque ransomware a una pyme para que entiendas cómo una auditoría a tiempo puede evitar el desastre y te proporcionaremos una hoja de ruta clara para fortalecer tus defensas.

Análisis de un ataque de ransomware a una pyme: un caso real

La teoría está muy bien, pero nada te abre los ojos al valor de la prevención como ver un desastre en primera persona. Para entender por qué una auditoría de seguridad informática es una inversión y no un gasto, vamos a meternos de lleno en un caso real: un ataque de ransomware que dejó KO a una pyme del sector logístico.

Esto no es una historia de ficción. Es el pan de cada día para muchas empresas que bajan la guardia. Vamos a ver cómo una cadena de fallos, que por sí solos parecían pequeños, desencadenó un impacto catastrófico. Y, lo más importante, cómo una auditoría a tiempo habría puesto una barrera en cada uno de esos puntos débiles.

1. Resumen del caso: ¿qué ocurrió?

Llamemos a nuestra protagonista "Logística Total", una empresa de transporte con unos 50 empleados. Todo empezó una mañana de martes. Un empleado de contabilidad recibió un correo que parecía de un proveedor importante, urgiéndole a revisar una factura adjunta.

La presión hizo su efecto. El empleado descargó y abrió el archivo de Word sin dudar. Este contenía macros maliciosas que ejecutaron un ransomware. En minutos, los archivos de su ordenador fueron cifrados y, debido a una mala configuración de red, la infección saltó a los servidores compartidos. Al final del día, los sistemas de gestión de rutas, la base de datos de clientes y toda la contabilidad estaban encriptados e inaccesibles. La empresa estaba completamente paralizada.

2. Análisis técnico paso a paso: ¿cómo consiguieron entrar?

El ataque no triunfó por usar una técnica compleja, sino por aprovechar varias vulnerabilidades de libro que una auditoría habría detectado al instante.

- Vector de entrada: Phishing: El atacante usó un simple correo de phishing dirigido. Había investigado a la empresa y utilizó el nombre de un proveedor real para que el engaño fuera creíble. La falta de formación del personal fue el primer eslabón que se rompió.

- Ejecución del malware: El archivo de Word contenía una macro que descargaba el ransomware de un servidor remoto. Los filtros de correo no detectaron la amenaza y las políticas de seguridad de los equipos permitían ejecutar macros sin restricciones.

- Movimiento lateral y propagación: Aquí es donde un problema se convirtió en un desastre. El ordenador del empleado tenía acceso sin restricciones a las unidades de red de los servidores críticos. No existía segmentación de red, lo que permitió que el ransomware se propagara libremente, cifrando todo a su paso.

3. Remediación inmediata: el caos y la respuesta

Cuando se dieron cuenta de lo que pasaba, cundió el pánico. El equipo de TI, desbordado, activó su protocolo de emergencia:

- Aislar los servidores afectados: Desconectaron los servidores principales de la red para detener la propagación.

- Identificar el origen: Analizando el tráfico, encontraron el "paciente cero" (el ordenador infectado) y lo pusieron en cuarentena.

- Intentar restaurar desde las copias de seguridad: Aquí llegó el segundo golpe. Su política de backups era deficiente. La última copia de seguridad completa y verificada tenía más de una semana, y las más recientes también estaban cifradas al estar guardadas en la misma red.

4. Prevención con controles concretos

Este incidente era 100 % evitable. Una auditoría de seguridad informática habría puesto sobre la mesa un informe con medidas concretas para blindarse contra este escenario exacto.

La prevención no va de construir un muro imposible de saltar, sino de asegurarse de que las puertas y ventanas más obvias estén bien cerradas. Una auditoría te da el mapa de todas esas aperturas.

- Filtros de correo avanzados y formación (WAF y Sandboxing): Implementar sistemas de seguridad de email que analicen adjuntos en un entorno seguro (sandbox) antes de que lleguen al usuario. A esto se suma formación continua para que los empleados aprendan a detectar el phishing.

- Hardening de los equipos y validación de inputs: Configurar políticas para deshabilitar las macros de Office por defecto en documentos de internet y aplicar el principio de mínimo privilegio. Nadie debe tener más permisos de los estrictamente necesarios.

- Segmentación de la red y CSP (Content Security Policy): Dividir la red en zonas aisladas (contabilidad, servidores, etc.). Si hay una brecha en una zona, el fuego no se propaga a las demás.

- Política de backups 3-2-1 y rotación de claves: Implementar una estrategia de copias de seguridad robusta: tres copias de los datos, en dos soportes distintos, y con una de ellas fuera de la red (inmutable), a salvo de cualquier ataque.

5. Resultados y lecciones aprendidas

Logística Total decidió no pagar el rescate. El golpe fue tremendo:

- Coste económico directo: Las pérdidas superaron los 50.000 € entre restauración de sistemas, facturación perdida durante cuatro días de parón y honorarios de consultores.

- Daño reputacional: La interrupción del servicio afectó a sus clientes, dañando la confianza y provocando la pérdida de un contrato importante.

La lección principal es que la seguridad reactiva sale infinitamente más cara que la proactiva. Según estadísticas sobre ciberataques en España, los incidentes crecen cada año. Este caso demuestra que invertir una pequeña fracción de esas pérdidas en una auditoría habría evitado el desastre por completo. Es fundamental entender que la ciberseguridad para pymes no es un lujo, sino una necesidad.

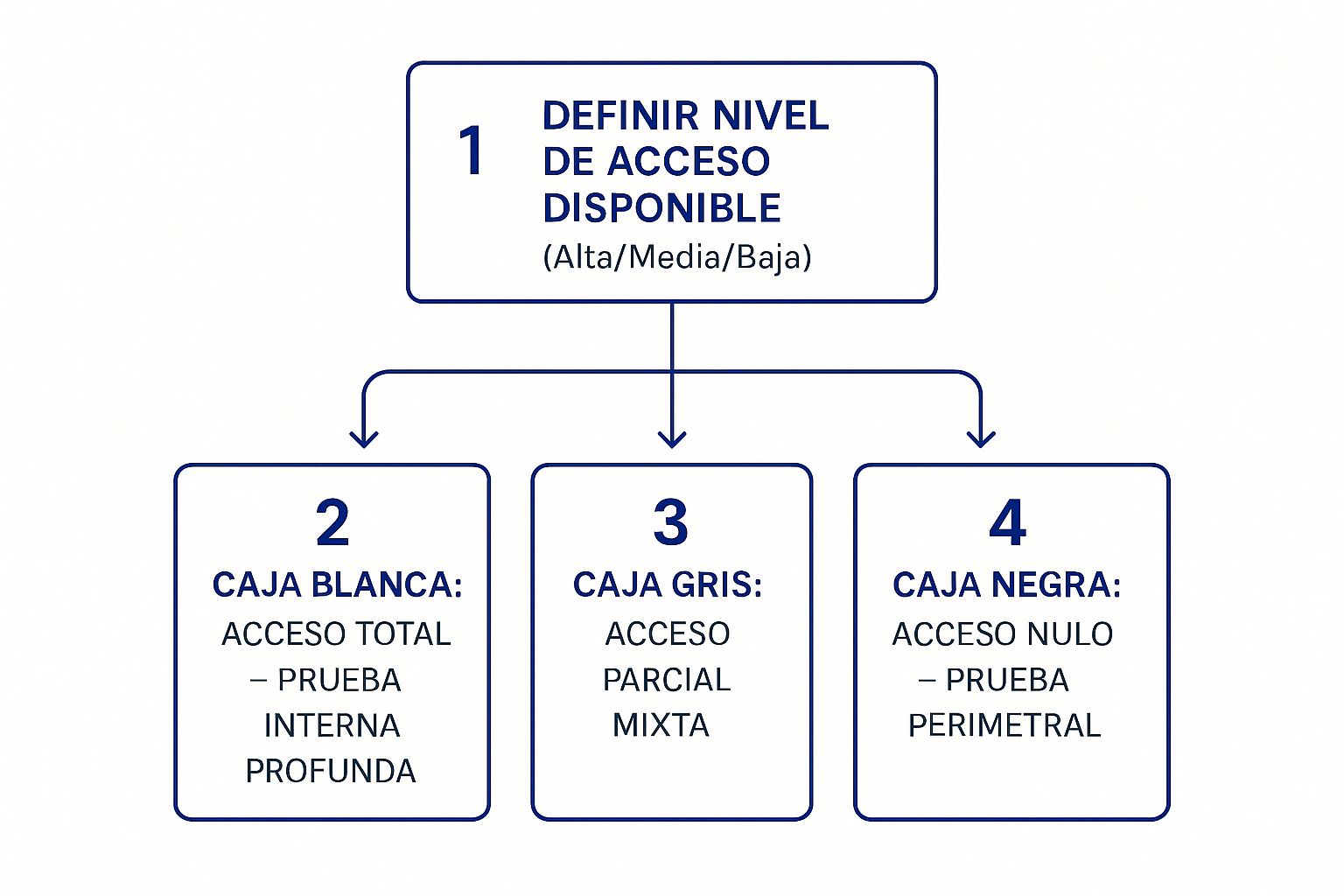

Tipos de auditoría: ¿Caja blanca, negra o gris?

No todas las auditorías de seguridad informática son iguales. Elegir el enfoque adecuado es crucial para obtener los resultados que necesitas. La decisión se reduce a tres metodologías principales, definidas por el nivel de información que se comparte con los auditores.

- Auditoría de caja blanca (white box): Los auditores reciben acceso total: código fuente, credenciales de administrador, diagramas de red, etc. Es ideal para una revisión interna profunda antes del lanzamiento de un software o para cumplir normativas estrictas.

- Auditoría de caja negra (black box): Los auditores no reciben ninguna información interna. Simulan un ataque externo real partiendo de cero, como lo haría un ciberdelincuente. Es la mejor forma de probar tus defensas perimetrales.

- Auditoría de caja gris (grey box): Es un punto intermedio. Los auditores reciben acceso limitado, como las credenciales de un usuario estándar. Simula un ataque desde dentro por parte de un empleado descontento o un atacante que ha robado credenciales.

La elección entre caja blanca, negra o gris depende de una pregunta clave: ¿Qué quieres descubrir? ¿Fallos internos profundos, la resistencia de tu perímetro o los riesgos de un acceso ya comprometido?

El proceso de auditoría de seguridad, paso a paso

Una auditoría de seguridad informática es un proceso metódico y estructurado. Entender sus fases te ayuda a desmitificarlo y a comprender el valor que se genera en cada etapa.

- Fase 1: Definición del alcance: Se decide qué sistemas, aplicaciones y redes se van a analizar y cuáles se quedan fuera. Se establecen las "reglas del juego" (Rules of Engagement) para minimizar el impacto en la operativa.

- Fase 2: Reconocimiento y mapeo: Los auditores descubren y mapean todos los activos dentro del alcance, creando un mapa de la "superficie de ataque". Utilizan herramientas como Nmap para identificar equipos y servicios expuestos.

- Fase 3: Identificación de vulnerabilidades: Se combinan herramientas automáticas como Nessus con técnicas manuales para encontrar fallos, configuraciones incorrectas y software desactualizado.

- Fase 4: Explotación controlada y validación: Se intenta explotar de forma segura las vulnerabilidades encontradas para confirmar su existencia y medir su impacto real. Esta fase es clave en el pentesting, un complemento ideal a la auditoría, como explicamos en nuestra guía completa sobre qué es el pentesting.

- Fase 5: Informe de hallazgos y plan de remediación: Se entrega un informe con un resumen ejecutivo para la dirección y detalles técnicos para el equipo de TI. Lo más importante es que incluye un plan de acción claro y priorizado para solucionar cada vulnerabilidad.

Herramientas y normativas clave que debes conocer

Una auditoría de seguridad informática seria se apoya en herramientas potentes y se guía por normativas que definen las buenas prácticas.

- Herramientas esenciales:

- Escáneres de red: Nmap, para descubrir activos y puertos abiertos.

- Escáneres de vulnerabilidades: Nessus u OpenVAS, para encontrar fallos conocidos.

- Proxies web: Burp Suite, para analizar la seguridad de aplicaciones web.

- Normativas y estándares:

- ISO/IEC 27001: Estándar internacional para la gestión de la seguridad de la información.

- RGPD (Reglamento General de Protección de Datos): Obligatorio para empresas que manejan datos de ciudadanos de la UE.

- ENS (Esquema Nacional de Seguridad): Requerido para el sector público español y sus proveedores.

Conocer estas herramientas y marcos normativos te permitirá entender mejor los resultados de la auditoría y cómo se alinean con tus obligaciones legales. Puedes leer más sobre el cumplimiento de normativas de ciberseguridad en nuestro blog.

Tu plan de acción para una empresa más segura

Hemos desmontado qué es una auditoría de seguridad informática, por qué es crucial y cómo se lleva a cabo. Ahora es el momento de pasar a la acción. Para ayudarte a empezar, hemos creado una checklist que te guiará en la preparación de tu primera auditoría, asegurando que el proceso sea ágil y te aporte el máximo valor.

Un viejo dicho en seguridad afirma que una buena preparación es la mitad de la batalla. Llegar a la auditoría con los deberes hechos acelera el proceso y garantiza que los resultados sean mucho más precisos.

➡️ Descarga gratis la Checklist Completa de Preparación para tu Auditoría de Seguridad (PDF)

Preguntas frecuentes sobre auditorías de seguridad

¿Cuánto cuesta una auditoría de seguridad informática?

El precio varía según el alcance, la complejidad del sistema y el tipo de análisis (caja blanca, negra o gris). No es lo mismo auditar una web simple que una red corporativa compleja. El coste depende del tamaño de la infraestructura, la complejidad de las aplicaciones y la experiencia del equipo auditor.

¿Cuánto tiempo se tarda en hacerla?

La duración va ligada al alcance. Una auditoría rápida de caja negra sobre una aplicación pequeña podría llevar un par de días, mientras que una auditoría de caja blanca completa sobre una infraestructura grande puede alargarse varias semanas. Para la mayoría de pymes, el proceso completo suele durar entre una y cuatro semanas.

¿Con qué frecuencia debería auditar mi empresa?

La recomendación general es realizar una auditoría completa al menos una vez al año. Además, es aconsejable hacerla antes de lanzar una nueva aplicación, después de realizar cambios significativos en la infraestructura o para cumplir con normativas específicas como la ISO 27001 o el ENS.

En DragonSec, vamos un paso más allá de las auditorías tradicionales. Te ofrecemos una plataforma de monitorización continua que detecta vulnerabilidades 24/7, permitiéndote adelantarte a las amenazas y fortalecer tus defensas de forma proactiva, no reactiva.

Descubre cómo proteger tu negocio con DragonSec

Article created using Outrank