Un ataque de ransomware es una de las mayores amenazas para la seguridad informática de las empresas hoy en día. Imagina llegar un lunes a la oficina y descubrir que todos tus archivos, desde las facturas hasta las bases de datos de clientes, están bloqueados por un software malicioso que exige un rescate para liberarlos. Esta guía te mostrará, con un caso real, cómo ocurren estos ataques, qué hacer si te sucede y, lo más importante, cómo evitar que tu pyme sea la próxima víctima.

Resumen del caso: el día que "Manufacturas Soler" se paralizó

"Manufacturas Soler", una pyme familiar del sector metalúrgico, vivió esta pesadilla en primera persona. Un martes por la mañana, los ordenadores de la planta de producción, las oficinas y los servidores mostraban el mismo mensaje: sus archivos habían sido cifrados. Exigían un rescate en Bitcoin equivalente a 50.000 €.

Todo comenzó con un simple correo electrónico. Un empleado de contabilidad recibió un email que simulaba ser de un proveedor habitual. El asunto era "Factura pendiente" y adjuntaba un supuesto PDF. El empleado, que gestionaba decenas de facturas al día, lo abrió sin dudar. Ese fue el punto de entrada. El PDF contenía un script malicioso que se ejecutó en segundo plano, instalando un troyano sin que nadie se diera cuenta. La empresa quedó totalmente paralizada, sin poder producir ni facturar.

El riesgo ya no es una hipótesis, es una certeza

El panorama ha cambiado radicalmente. Los ciberdelincuentes ya no solo apuntan a las grandes corporaciones; han descubierto que las pymes son objetivos muy rentables precisamente por su menor nivel de preparación. Los ataques son cada vez más frecuentes, sofisticados y automáticos.

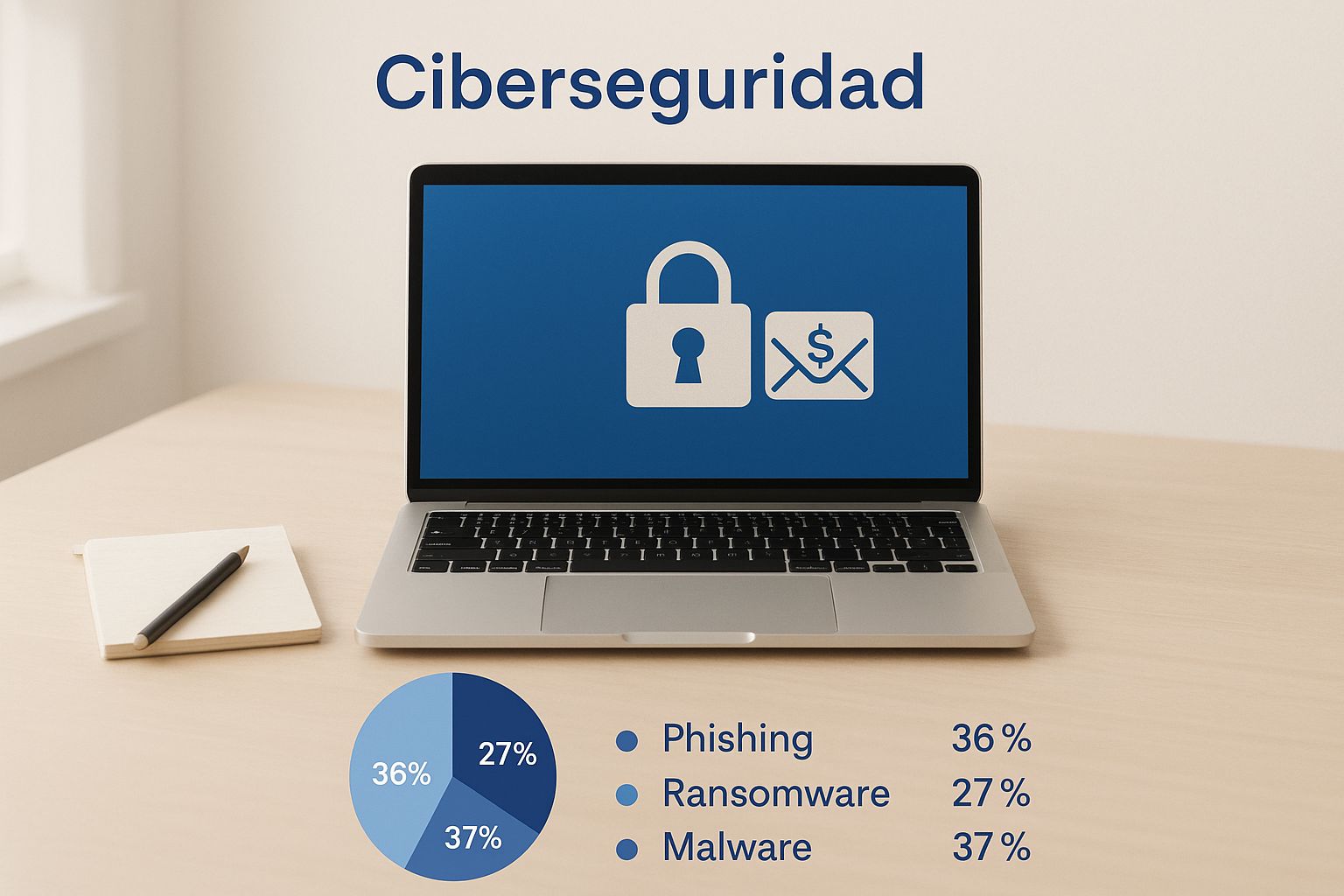

Este gráfico muestra una realidad que no se puede ignorar: el alarmante aumento de los ataques que sufren las empresas a diario.

Las cifras en España son especialmente preocupantes. En marzo de 2025, se registró un aumento del 750% en ciberataques en solo una semana, lo que nos situó como el tercer país más atacado del mundo. Este crecimiento exponencial subraya la urgencia de adoptar medidas defensivas serias y robustas. Si quieres profundizar, puedes consultar el análisis completo sobre el crecimiento de los ciberataques en España en CloudLevante.com.

Proteger tus activos digitales es proteger el futuro de tu negocio. Una estrategia de seguridad informática sólida no es un gasto, es la inversión más rentable para garantizar la continuidad y el crecimiento.

Análisis técnico paso a paso: ¿Cómo se explotó la vulnerabilidad?

Una vez dentro, el ataque se desarrolló en varias fases, moviéndose sigilosamente por la red interna antes de dar el golpe final. Es el ejemplo perfecto de cómo un solo error humano puede poner en jaque toda una infraestructura.

- Infección inicial: El malware se activó desde el ordenador de contabilidad tras abrir el PDF malicioso. El atacante tuvo suerte: el usuario tenía permisos de administrador local, lo que le permitió desactivar el antivirus y conectarse a su servidor de mando y control (C&C).

- Escaneo y movimiento lateral: Durante las siguientes 48 horas, el malware mapeó la red interna de la empresa. Usando herramientas como

Mimikatz(inyectado remotamente), extrajo credenciales de la memoria del equipo infectado. Con estas credenciales, se movió lateralmente a otros equipos, servidores de archivos y, lo más crítico de todo, al servidor de copias de seguridad, que estaba conectado directamente a la red. - Cifrado y despliegue del ransomware: Cuando el atacante ya tenía el control de los servidores clave (incluido el de backups), lanzó el ataque. El ransomware empezó a cifrarlo todo de forma simultánea en múltiples sistemas. Borró las copias de seguridad locales y dejó la nota de rescate en cada escritorio.

El eslabón más débil no fue un firewall ni un software. Fue la falta de concienciación de un empleado. Los atacantes lo saben y explotan la confianza y la rutina como su principal arma.

Remediación inmediata: los primeros auxilios digitales

Con la empresa totalmente paralizada, la dirección tuvo que tomar decisiones críticas bajo una presión inmensa. Lo que hicieron en los primeros momentos fue clave para contener los daños.

- Aislamiento de la red: Lo primero fue desconectar físicamente todos los servidores y ordenadores. El objetivo era frenar la propagación del ransomware a cualquier sistema que aún pudiera estar a salvo. Comando útil (Windows):

netsh advfirewall set allprofiles state onpara activar el firewall en todos los perfiles y bloquear conexiones entrantes. - Notificación a las autoridades: Se pusieron en contacto con el INCIBE (Instituto Nacional de Ciberseguridad) y presentaron una denuncia ante las Fuerzas y Cuerpos de Seguridad del Estado.

- Evaluación del backup: Aquí llegó el golpe más duro. Descubrieron que su única copia de seguridad reciente también estaba cifrada. Estaba conectada permanentemente a la red principal, un error de configuración fatal.

Prevención con controles concretos: la checklist anti-ransomware

Tras recuperarse a duras penas usando un backup muy antiguo (y perdiendo semanas de datos por el camino), la empresa implantó una estrategia de seguridad informática para empresas mucho más seria.

Medidas técnicas implementadas:

- Soluciones EDR (Endpoint Detection and Response): Cambiaron el antivirus tradicional por un EDR. Esta tecnología no solo busca firmas de virus, sino que monitoriza el comportamiento de los sistemas en tiempo real para detectar actividades sospechosas, como un proceso que intenta cifrar archivos de forma masiva.

- Estrategia de backup 3-2-1: Adoptaron la regla de oro: tres copias de los datos, en dos soportes diferentes, y una de ellas guardada fuera de la oficina (offline e inmutable).

- Segmentación de red (VLANs): Dividieron la red interna en zonas aisladas. Ahora, la red de producción está separada de la red administrativa. Si alguien entra en una, no puede saltar fácilmente a la otra.

- Hardening de sistemas: Deshabilitaron protocolos obsoletos como SMBv1 y aplicaron políticas de seguridad estrictas en Active Directory.

Medidas organizativas:

- Formación continua: Crearon un programa de concienciación para toda la plantilla, con simulacros de phishing periódicos para que la gente aprenda a identificar correos sospechosos.

- Principio de mínimo privilegio: Revisaron todos los permisos de usuario de arriba abajo. Ahora, cada empleado solo tiene acceso a lo estrictamente necesario para hacer su trabajo. Ni más, ni menos.

Resultados y lecciones aprendidas

El impacto económico fue devastador. Se calcula un coste de más de 150.000 € entre producción perdida, la restauración de los sistemas y el daño a su reputación. Y eso sin contar el valor de los datos que se perdieron para siempre.

Lamentablemente, la historia de "Manufacturas Soler" no es ninguna excepción. Las estadísticas son alarmantes: el 96% de las empresas en España sufrió algún tipo de ciberataque en el último año, y el 60% de las pymes que sufren un ataque grave cierran en los seis meses siguientes. Estos datos, que puedes explorar en este informe sobre el auge de los ciberataques, demuestran que prevenir no es una opción, es una necesidad para sobrevivir.

La lección fue muy clara: la seguridad informática no es un producto que se compra e instala. Es un proceso continuo que mezcla tecnología, procedimientos y, por encima de todo, personas. Para una guía más extensa, consulta nuestro artículo sobre ciberseguridad para pymes.

Las ciberamenazas más comunes que enfrentan las pymes

Para proteger tu negocio, primero tienes que conocer a tu enemigo. El ransomware es solo una de las muchas tácticas que utilizan los ciberdelincuentes. Comprenderlas es el primer paso para construir una defensa sólida en la seguridad informática de tu empresa.

Phishing: el arte del engaño

El phishing es el vector de entrada para el 90% de los ciberataques. Se trata de un ataque de ingeniería social diseñado para engañar a tus empleados y conseguir que revelen información sensible, como contraseñas, o que ejecuten malware. Un solo clic de un empleado despistado puede abrirle la puerta de tu empresa a los ciberdelincuentes.

Ataques de denegación de servicio (DDoS): cuando colapsan tu puerta de entrada

En un ataque DDoS, los atacantes inundan tu web o tus servidores con una avalancha de tráfico falso hasta que se saturan y caen. El objetivo no es robar datos, sino dejar tu negocio fuera de juego, causando pérdida de ventas y un golpe muy duro a tu reputación.

Inyección SQL: la manipulación desde dentro

Si tu negocio tiene una base de datos (clientes, pedidos, productos), es un objetivo potencial para la inyección SQL. Un atacante introduce código malicioso en un formulario de tu web, como la barra de búsqueda. Si el sistema no está bien protegido, ese código se ejecuta y le da al atacante acceso para ver, modificar o incluso borrar toda tu base de datos.

Malware: el software que trabaja en tu contra

Malware es el término genérico para cualquier software diseñado para dañar o infiltrarse en un sistema sin permiso. Es una categoría muy amplia que incluye virus, troyanos y spyware.

Cómo crear una cultura de ciberseguridad en tu equipo

La tecnología más avanzada del mundo no sirve de nada si un empleado hace clic en un enlace malicioso. El factor humano sigue siendo la primera y, a menudo, la última línea de defensa. Por eso, construir una cultura de seguridad sólida es tan importante como instalar el mejor firewall. La meta es transformar a tu equipo en un "firewall humano" consciente y proactivo.

El objetivo es que cada persona de tu organización entienda el papel que juega en la protección de todos. La seguridad informática en las empresas no es solo responsabilidad del departamento de TI; es una misión de equipo. Cuando cada miembro se siente partícipe y responsable, el eslabón que antes era el más débil se convierte en tu mayor fortaleza.

Diseña programas de formación continua y eficaces

La formación en ciberseguridad no puede ser ese evento anual que todos olvidan a la semana siguiente. Para que el conocimiento de verdad cale, tiene que ser continuo, relevante y, sobre todo, práctico. Las típicas formaciones aburridas y genéricas, sencillamente, no funcionan.

La clave está en adoptar métodos mucho más dinámicos:

- Microlecciones periódicas: Envía consejos de seguridad breves y directos por correo o por los canales de comunicación interna. Piensa en algo como una lección de dos minutos sobre cómo identificar una URL sospechosa.

- Simulaciones de phishing: Lanza campañas controladas de phishing para ver quién pica el anzuelo. Es una de las formas más efectivas de enseñar, porque el error se convierte en una lección memorable y muy práctica.

- Gamificación: Introduce elementos de juego, como rankings o insignias, para premiar a los empleados que demuestran un comportamiento seguro. Esto fomenta una competencia sana y mantiene el interés por las nubes.

La concienciación no es un destino, sino un viaje. Un equipo bien formado es capaz de identificar y reportar una amenaza antes de que cause un daño real, convirtiendo la prevención en una herramienta activa y viva.

Tu plan de acción para empezar hoy mismo

Vale, después de toda esta información, es normal sentirse un poco abrumado. Pero aquí está la clave: mejorar la seguridad informática de tu empresa no va de hacerlo todo de golpe, sino de dar el primer paso con un plan claro.

1. Evalúa tus activos más importantes

Lo primero es lo primero: tienes que saber qué estás protegiendo. Piensa en cuáles son las "joyas de la corona" de tu empresa. ¿Qué información o sistemas son absolutamente críticos para que el negocio siga funcionando? Prioriza la protección de bases de datos de clientes, sistemas de facturación y servidores de producción.

2. Implementa los controles básicos

Con tus activos críticos ya identificados, toca aplicar esos controles esenciales de los que hemos hablado. Empieza por lo más efectivo:

- Activa la Autenticación Multifactor (MFA) en todas las cuentas que puedas.

- Revisa tu política de copias de seguridad. ¿De verdad estás siguiendo la regla 3-2-1?

- Forma a tu equipo. Lanza una pequeña campaña de concienciación sobre phishing.

3. Desarrolla un plan de respuesta a incidentes

Tener un plan de respuesta a incidentes es como tener un plan de evacuación en caso de incendio: esperas no usarlo nunca, pero te salva la vida si ocurre. Define quién hace qué en el momento en que se detecta un ataque.

Un plan de acción no solo te prepara para el peor escenario, sino que te da el control cuando la presión es máxima. Saber a quién llamar y qué pasos dar es la diferencia entre una crisis contenida y un desastre total.

Si al seguir estos pasos te sientes superado o no sabes por dónde seguir, es la señal para buscar ayuda experta. Un socio como DragonSec puede guiarte en cada paso, automatizar la detección de puntos débiles con un escaneo de vulnerabilidades y ayudarte a construir una defensa sólida y a medida para tu empresa.

Preguntas frecuentes sobre seguridad informática para empresas

Aquí vamos a resolver algunas de las dudas más habituales que nos encontramos hablando con empresarios y responsables de TI. Queremos darte respuestas claras y directas, sin tecnicismos innecesarios, para que entiendas de verdad lo que está en juego en la seguridad informática de tu empresa.

¿Cuánto debería invertir en ciberseguridad?

No existe una fórmula mágica que sirva para todos, pero un buen punto de partida es destinar entre el 7% y el 10% de tu presupuesto total de tecnología a la ciberseguridad. Si tu empresa pertenece a un sector de alto riesgo o maneja datos especialmente sensibles (como información médica o financiera), lo ideal es que ese porcentaje se acerque más al 15%.

¿Mi empresa es demasiado pequeña para ser un objetivo?

Este es, sin duda, uno de los mitos más peligrosos y extendidos. La realidad es que los ciberdelincuentes a menudo prefieren ir a por las pymes, precisamente porque saben que sus defensas suelen ser más débiles. El dato es demoledor: el 60% de las pequeñas empresas que sufren un ciberataque grave echan el cierre en menos de seis meses.

¿No me vale con tener un antivirus y un cortafuegos?

Quizás hace una década eso era suficiente. Hoy en día, la respuesta es un no rotundo. Un antivirus y un firewall tradicionales son como tener una cerradura estándar en la puerta de casa. Son básicos, pero no detendrán a un atacante motivado. La seguridad moderna se construye por capas: firewall, EDR, MFA y, lo más importante, un equipo bien formado.

¿Qué hago si creo que me han atacado?

Si tienes la más mínima sospecha, la velocidad es tu mejor aliada. Sigue estos tres pasos de forma inmediata:

- Aísla el equipo sospechoso: Desconéctalo de la red cuanto antes.

- Cambia las contraseñas clave: Modifica inmediatamente las contraseñas de administrador.

- Llama a los expertos: Contacta con tu equipo de TI o con un servicio especializado en respuesta a incidentes.

Es vital que conozcas tus obligaciones legales. Aquí te explicamos todo sobre la ley de ciberseguridad para empresas y cómo te afecta.

En DragonSec, te ayudamos a construir una defensa robusta. No esperes a que tu empresa sea la próxima en las noticias. Descarga nuestra checklist de prevención contra ransomware y solicita un análisis gratuito.

Solicita un escaneo de vulnerabilidades gratuito y descubre tus riesgos

Article created using Outrank