Un CNAME record checker es una herramienta esencial para cualquier administrador de sistemas o propietario de un negocio digital. Permite verificar si un subdominio está correctamente configurado como alias de otro, una tarea clave para integrar servicios externos. Sin embargo, una mala configuración puede pasar de ser un simple error técnico a una puerta de entrada para ciberataques, como el secuestro de subdominios. Entender cómo usar esta herramienta no solo te ahorrará horas de frustración, sino que también te ayudará a proteger tus activos digitales.

Resumen del Caso: El Secuestro del Subdominio de Soporte

Imagina este escenario: una empresa de SaaS, llamémosla "Innovatech", utilizaba un subdominio, soporte.innovatech.es, para su plataforma de atención al cliente alojada en un proveedor externo. Durante una migración de servicios, el equipo de TI eliminó la cuenta en el proveedor, pero olvidó borrar el registro CNAME que apuntaba a proveedor.serviciodesk.com.

Este descuido creó un "dangling DNS", un registro que apunta a un recurso que ya no existe. Un atacante descubrió este subdominio vulnerable, registró una cuenta con el mismo nombre en proveedorserviciodesk.com y tomó control total de soporte.innovatech.es. De la noche a la mañana, el portal de soporte legítimo fue reemplazado por una página de phishing diseñada para robar credenciales de los clientes de Innovatech.

Análisis Técnico del Ataque (Paso a Paso)

El ataque se ejecutó explotando una supervisión común en la gestión de DNS. A continuación, se detalla el proceso que siguió el atacante:

- Reconocimiento: El atacante utilizó herramientas de enumeración de subdominios para escanear el dominio

innovatech.es. Identificósoporte.innovatech.esy, usando un CNAME record checker, verificó que apuntaba aproveedor.serviciodesk.com. - Verificación de Vulnerabilidad: Al intentar acceder a

proveedor.serviciodesk.com, el atacante recibió un mensaje de "cuenta no encontrada". Esto confirmó que el recurso de destino estaba disponible para ser reclamado. - Explotación (Subdomain Takeover): El atacante se registró en la plataforma

serviciodesk.comy configuró su nueva cuenta bajo el nombreproveedor. La plataforma, al no tener mecanismos de validación de propiedad de dominio, le asignó el control del subdominio. - Lanzamiento del Ataque: Con el control de

soporte.innovatech.es, el atacante clonó la apariencia del portal de soporte original y desplegó una página de inicio de sesión falsa. Los clientes que accedían al subdominio, confiando en la URL, introducían sus credenciales, que eran robadas en tiempo real.

Remediación Inmediata: Cómo Contener la Brecha

Cuando Innovatech detectó el incidente gracias a las quejas de sus clientes, tuvo que actuar con rapidez para minimizar el daño. Estos fueron los pasos críticos:

- Eliminación del Registro CNAME: El equipo de TI accedió de inmediato al panel de control de DNS y eliminó el registro CNAME comprometido de

soporte.innovatech.es. Esta acción cortó la conexión entre el subdominio y la página de phishing del atacante. - Comunicación con Clientes: Se envió un comunicado urgente a todos los clientes advirtiéndoles sobre la brecha de seguridad y pidiéndoles que cambiaran sus contraseñas inmediatamente si habían intentado acceder al portal de soporte recientemente.

- Reporte al Proveedor de Servicios: Innovatech notificó al proveedor

serviciodesk.comsobre el abuso de su plataforma para que tomaran medidas contra la cuenta del atacante. - Análisis Forense: Se inició una investigación para determinar el alcance del robo de credenciales y si los atacantes habían logrado acceder a cuentas de clientes.

Prevención y Controles de Seguridad a Futuro

Para evitar que un incidente similar volviera a ocurrir, Innovatech implementó un plan de prevención basado en controles técnicos y de procedimiento.

- Auditorías de DNS Programadas: Se estableció un proceso para revisar trimestralmente todos los registros DNS, utilizando herramientas como un CNAME record checker para identificar y eliminar "dangling DNS" o registros obsoletos.

- Gestión de Ciclo de Vida de Servicios: Se creó un protocolo estricto: siempre que se da de baja un servicio de un proveedor externo, el primer paso es eliminar cualquier registro DNS asociado a él.

- Monitorización de Subdominios: Implementaron una herramienta de monitorización continua de la superficie de ataque que alerta automáticamente sobre la aparición de nuevos subdominios o cambios en los registros DNS existentes.

- Validación de Proveedores: Antes de contratar un nuevo servicio SaaS, se evalúa si la plataforma ofrece mecanismos de verificación de propiedad de dominio para prevenir el secuestro de subdominios.

Checklist de Prevención de Secuestro de Subdominios

- Auditoría DNS: Realiza una revisión completa de tus registros CNAME, A, MX y TXT al menos cada tres meses.

- Protocolo de Baja: ¿Tienes un procedimiento documentado para eliminar registros DNS cuando cancelas un servicio?

- Monitorización Activa: ¿Utilizas alguna herramienta que te alerte sobre cambios en tu zona DNS?

- Verificación de Proveedores: ¿Confirmas que tus proveedores SaaS tienen medidas contra el "subdomain takeover"?

- Utiliza un CNAME record checker: Integra herramientas como Google Admin Toolbox o DNSChecker.org en tus flujos de trabajo de auditoría.

Resultados y Lecciones Aprendidas

El impacto del ataque fue significativo. Innovatech estimó el coste del incidente en más de 20.000 €, considerando las horas de trabajo del equipo de TI, la pérdida de confianza de los clientes y las posibles multas por la brecha de datos. La principal lección fue que la gestión de DNS no es una tarea de "configurar y olvidar", sino un proceso de mantenimiento continuo y un componente crítico de la seguridad.

El incidente forzó a la empresa a adoptar una postura de seguridad proactiva, donde la monitorización de la superficie de ataque y la higiene de los registros DNS se convirtieron en una prioridad. Para obtener más información sobre los peligros asociados, consulta nuestra guía sobre los riesgos de los subdominios expuestos.

Diagnóstico Avanzado desde la Línea de Comandos

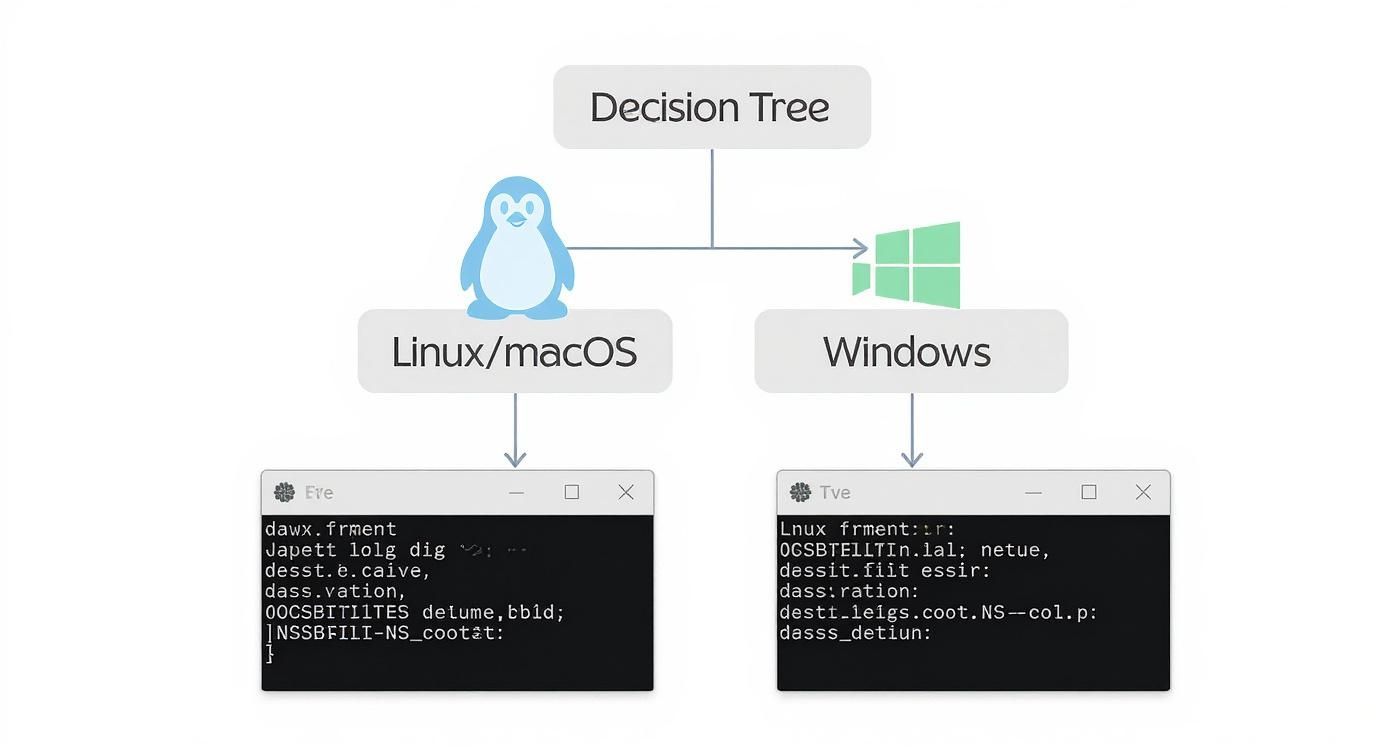

Para un análisis técnico más profundo, las herramientas de línea de comandos como dig (Linux/macOS) y nslookup (Windows) son indispensables.

-

Con

dig:# Consulta simple para verificar el CNAME dig soporte.innovatech.es CNAME +shortEste comando devolvería directamente

proveedor.serviciodesk.com, confirmando el alias. -

Con

nslookup:# Consulta en Windows para el registro CNAME nslookup -type=CNAME soporte.innovatech.esLa salida mostraría

canonical name = proveedor.serviciodesk.com.

Estos comandos son perfectos para integrarlos en scripts de monitorización automatizada y detectar configuraciones anómalas al instante.

Dominar estas herramientas te permite ir más allá de un simple cname record checker online y diagnosticar la causa raíz de los fallos de configuración DNS con precisión quirúrgica. Si quieres profundizar en cómo interactúan los diferentes tipos de registros, en nuestro blog tenemos más información sobre configuraciones DNS.

El Doble Papel de los Registros CNAME: Optimización y Riesgo

Gestionar bien los registros CNAME no va solo de arreglar errores. Es una estrategia clave para optimizar el rendimiento y delegar servicios complejos, como la seguridad del correo electrónico.

Configurar políticas como DMARC mediante un CNAME que apunta a tu proveedor de servicios simplifica enormemente la gestión. El proveedor se encarga de las actualizaciones, reduciendo el riesgo de errores manuales. Puedes leer más sobre el impacto de la publicación automática de DNS para entender sus ventajas. Si necesitas una guía completa, nuestro artículo sobre la configuración de DNS para correo electrónico te guiará en el proceso.

Sin embargo, los CNAME también presentan riesgos como el "CNAME cloaking", una técnica usada por herramientas de seguimiento para eludir bloqueadores de anuncios. Crean un subdominio que parece tuyo pero apunta a un dominio de seguimiento de terceros, comprometiendo la privacidad de tus usuarios. Una auditoría periódica con un cname record checker es vital para detectar estos alias no autorizados. Si quieres profundizar, puedes consultar la documentación de Google sobre el tema.

Preguntas frecuentes sobre la verificación de CNAME

Para ir cerrando, vamos a resolver algunas de las dudas más típicas que nos encontramos en el día a día al trabajar con registros CNAME. Son esas preguntas que siempre surgen y que, con una respuesta clara, te ahorrarán muchos quebraderos de cabeza.

¿Cuánto tarda en propagarse un cambio en un registro CNAME?

La propagación de un registro CNAME depende totalmente de su valor TTL (Time To Live). Aunque en teoría el estándar DNS permite que la propagación se demore hasta 48-72 horas, la realidad es que hoy en día todo va mucho más rápido.

La mayoría de proveedores de DNS modernos configuran valores de TTL bastante bajos, que suelen oscilar entre los 5 minutos (300 segundos) y 1 hora (3600 segundos). Esto hace que las actualizaciones se reflejen casi al instante. Si quieres quedarte tranquilo, un cname record checker global te mostrará en tiempo real cómo se ha propagado tu cambio por las distintas regiones del mundo.

¿Puedo apuntar un registro CNAME a una dirección IP?

Rotundamente no. Un registro CNAME siempre, sin excepción, debe apuntar a otro nombre de dominio, jamás a una dirección IP. Es una de las reglas de oro del sistema DNS y, curiosamente, uno de los errores más comunes que vemos al configurar registros.

Si lo que necesitas es que un subdominio apunte directamente a una IP, tienes que usar otro tipo de registro:

- Registro A: Para direcciones IPv4 (por ejemplo, 192.0.2.1).

- Registro AAAA: Para direcciones IPv6.

Intentar forzar un CNAME para este fin, simplemente, no funcionará.

He configurado un CNAME pero el servicio no funciona, ¿qué hago?

Vale, has configurado el CNAME y el servicio que esperabas que funcionara sigue caído. No te preocupes, respira hondo y sigue estos pasos de forma metódica.

Lo primero es usar una herramienta de verificación online. Con ella confirmarás dos cosas: que el registro CNAME está bien escrito y que ya se ha propagado por todo el mundo. Acto seguido, echa un vistazo a tu zona DNS y asegúrate de que no hay registros conflictivos (como un A o un MX) para ese mismo subdominio. Por último, revisa que el nombre del dominio de destino no tenga ninguna errata.

Créeme, muchísimas veces la solución es tan simple como corregir un error de dedo o eliminar un registro antiguo que se nos había olvidado por completo.

Si después de revisar estos tres puntos todo parece estar en orden, el siguiente paso es contactar con el equipo de soporte del servicio que estás intentando configurar. A veces, el problema está de su lado.

La gestión de registros CNAME es solo una pieza del gran puzle que es la seguridad digital. En DragonSec te ofrecemos una monitorización continua de toda tu superficie de ataque, incluyendo subdominios y configuraciones DNS, para cazar errores y vulnerabilidades antes de que se conviertan en un verdadero problema. Solicita un escaneo gratuito y descubre tu postura de seguridad hoy mismo.