Un escaneo de IP es el primer paso que da un ciberdelincuente para atacar tu empresa. Es un proceso automatizado que peina tu red en busca de dispositivos activos, puertos abiertos y servicios desprotegidos. Imagina que es un ladrón haciendo una ronda sistemática por tu oficina, probando cada puerta y ventana para crear un mapa de los puntos de acceso y detectar una entrada fácil. Entender cómo funciona y cómo defenderte es crucial para proteger tus activos digitales y evitar una brecha de seguridad.

El caso real: un escaneo de IP que costó 50.000 € a una pyme

Para entender el impacto real de no protegerse contra un escaneo de IP, analicemos un caso práctico que gestionamos recientemente. Un comercio online español, especializado en productos gourmet, sufrió un ataque que paralizó su negocio durante tres días y comprometió los datos de cientos de clientes. Todo empezó con algo tan simple como un puerto de base de datos expuesto a internet.

Resumen del caso: ¿Qué ocurrió?

El atacante realizó un escaneo masivo en busca del puerto 3306 (MySQL) abierto en rangos de IP de proveedores de hosting españoles. Dio con el servidor de la pyme, que tenía una base de datos MySQL con una contraseña débil (admin1234) para un usuario de gestión. Una vez dentro, el atacante no robó los datos de inmediato; en su lugar, desplegó un ransomware que cifró toda la base de datos de productos, pedidos y clientes. La web quedó inaccesible y los atacantes exigieron un rescate de 10.000 € en Bitcoin.

Análisis técnico paso a paso: ¿Cómo se explotó la vulnerabilidad?

- Reconocimiento (Escaneo de IP): El atacante usó una herramienta como Nmap o Masscan para barrer rangos de IP en busca del puerto 3306 abierto. El comando fue tan simple como:

nmap -p 3306 --open -sV [Rango de IP del proveedor]. - Acceso Inicial: Al detectar el puerto abierto en la IP del comercio online, el atacante lanzó un ataque de fuerza bruta con una lista de contraseñas comunes. La credencial

admin:admin1234le dio acceso total a la base de datos. - Ejecución y Persistencia: A través de una vulnerabilidad en una función de la base de datos (UDF), el atacante consiguió ejecutar comandos en el sistema operativo del servidor. Con esto, descargó y ejecutó el payload del ransomware.

- Impacto: El script de ransomware cifró todas las tablas de la base de datos y dejó una única tabla con la nota de rescate y las instrucciones de pago. El negocio quedó completamente fuera de servicio.

Remediación inmediata: ¿Cómo se contuvo el ataque?

Cuando el cliente nos contactó, activamos nuestro protocolo de respuesta a incidentes:

- Aislar el servidor: Desconectamos inmediatamente el servidor afectado de la red para evitar que el ransomware se propagara a otros sistemas.

- Desactivar pasarelas de pago: Para proteger a los clientes, se suspendieron temporalmente todas las integraciones con Stripe y PayPal.

- Análisis forense y restauración: Identificamos el vector de ataque (puerto 3306 abierto) y confirmamos el alcance del cifrado. Afortunadamente, el cliente tenía un backup externo de hacía 24 horas. Se procedió a restaurar el sistema desde esa copia segura en un nuevo servidor limpio.

- Comunicación y reporte: Se preparó una comunicación transparente para los clientes afectados y se notificó el incidente a la AEPD, como exige el GDPR.

Prevención: Controles concretos para que no te pase a ti

Para evitar que este escenario se repita, implementamos una serie de controles de seguridad robustos:

- Firewall de red (Regla de denegación por defecto): Se configuró el firewall para bloquear por defecto todo el tráfico entrante, permitiendo explícitamente solo los puertos 80 (HTTP) y 443 (HTTPS). El puerto 3306 nunca más quedaría expuesto a internet.

- Hardening de la base de datos: Se cambió la contraseña por una clave robusta y se configuró el acceso para que solo fuera posible desde la IP del servidor de aplicaciones (localhost).

- Escaneos de vulnerabilidades programados: Se implementó una rutina de escaneo de IP y vulnerabilidades trimestral con nuestra plataforma para detectar de forma proactiva cualquier nueva exposición. Puedes aprender más sobre este proceso en nuestro análisis de vulnerabilidades.

- Política de backups 3-2-1: Se revisó y reforzó la estrategia de copias de seguridad para garantizar la disponibilidad de múltiples copias en diferentes ubicaciones.

Resultados y lecciones aprendidas

El impacto económico fue severo. Entre la pérdida de ventas durante los tres días de inactividad, el coste de la respuesta a incidentes y la restauración del sistema, se estima una pérdida total de unos 50.000 €. La reputación de la marca también se vio afectada.

La lección clave: un simple escaneo de IP puede ser el detonante de un desastre empresarial. La seguridad proactiva, basada en la visibilidad continua de tu superficie de ataque, no es un coste, sino una inversión fundamental.

Las herramientas de escaneo de IP que usan los profesionales (y los atacantes)

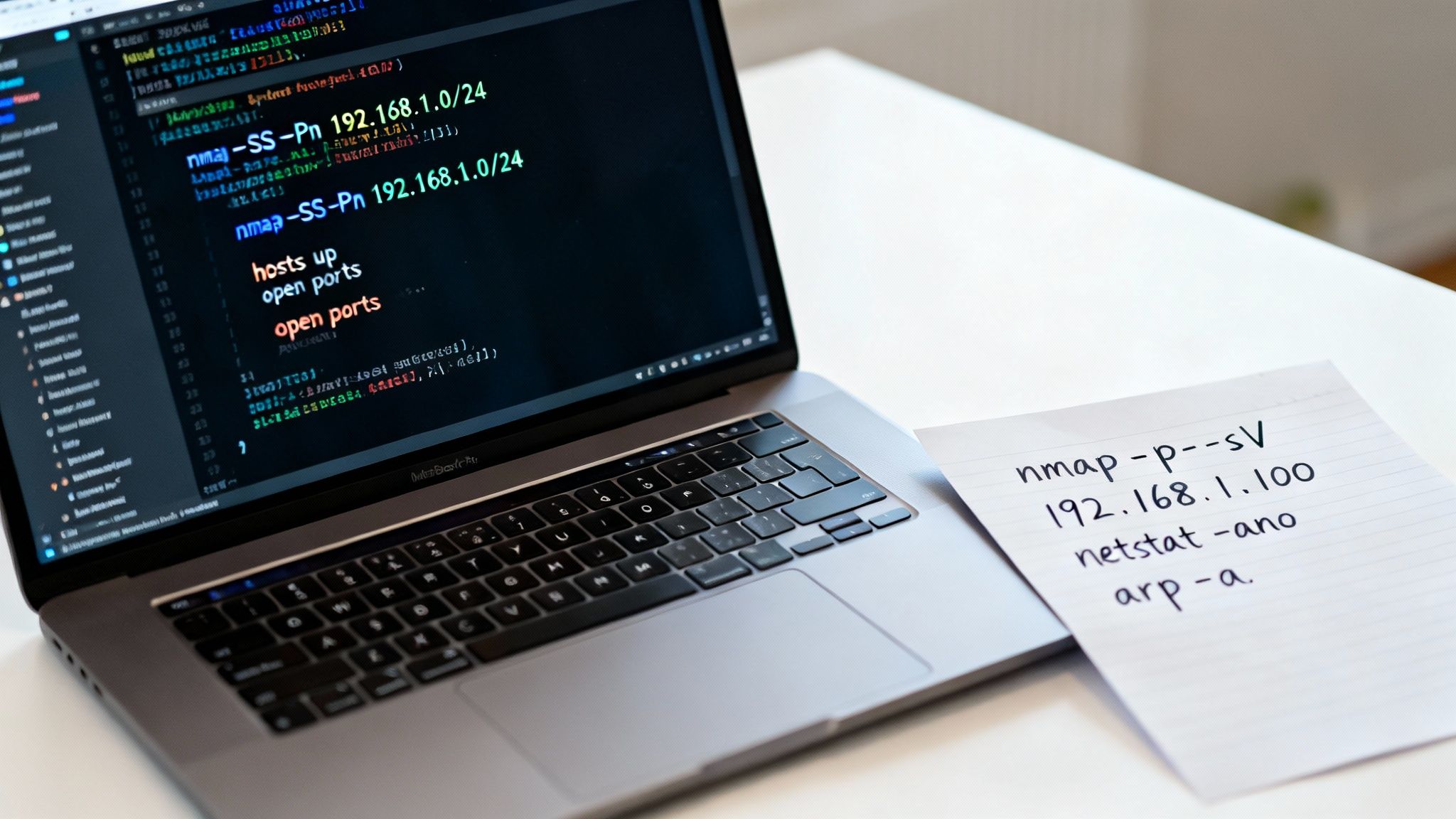

Para realizar un escaneo de IP, la herramienta por excelencia es Nmap (Network Mapper). Piensa en ella como la navaja suiza de cualquier administrador de redes o profesional de la ciberseguridad. Aunque su potencial puede intimidar, empezar a usarla es más fácil de lo que parece. Vamos a ver los comandos esenciales para replicar el reconocimiento que hizo el atacante del caso anterior.

Tu primer barrido: Descubriendo hosts activos

El primer paso es saber qué equipos están "vivos" en la red. Para ello, se utiliza un Ping Sweep.

nmap -sn 192.168.1.1/24

- -sn: Este parámetro le dice a Nmap que solo haga un escaneo de ping, sin analizar puertos. Es rápido y poco intrusivo.

- 192.168.1.1/24: Es el rango de IP a escanear (en este caso, una red local completa).

Este comando te devolverá una lista de las IPs que han respondido, confirmando qué dispositivos están activos.

Escanear puertos para identificar servicios: La clave del ataque

Una vez identificados los hosts, el siguiente paso es ver qué "puertas" (puertos) tienen abiertas. Aquí es donde se detectó la vulnerabilidad del comercio online.

nmap -sV -p 3306 --open 80.58.61.0/24

¿Qué significa este comando?

- -sV: Intenta averiguar la versión del software que corre en cada puerto abierto. Saber que un servidor usa "MySQL" es útil, pero saber que usa "MySQL 5.5.5-10.1.26-MariaDB" te permite buscar vulnerabilidades específicas.

- -p 3306: Le indica a Nmap que se centre exclusivamente en el puerto 3306.

- –open: Muestra solo los resultados de los puertos que están abiertos.

- 80.58.61.0/24: Un rango de IPs públicas a escanear.

Este simple comando es suficiente para encontrar servidores con bases de datos expuestas a internet, la "fruta madura" para los atacantes.

Un escaneo de IP sin detectar versiones es como saber que una puerta está abierta, pero sin tener ni idea de qué tipo de cerradura tiene. La versión del servicio es la clave para entender el riesgo real.

La salida de Nmap te devolverá algo parecido a esto, revelando el puerto abierto y la versión exacta del servicio:

Si quieres profundizar en cómo usar estas herramientas para defenderte, puedes consultar nuestro tutorial sobre pruebas de seguridad de red.

Evita problemas legales al escanear redes

El escaneo de IP es una herramienta de diagnóstico increíblemente potente, pero ese poder conlleva una gran responsabilidad. Realizar un escaneo sobre una red o un sistema que no te pertenece, sin una autorización explícita y por escrito, es el equivalente digital a intentar forzar las cerraduras de una casa ajena y puede tener consecuencias legales muy serias.

La línea que separa una auditoría de seguridad legítima de un delito informático es muy fina, y todo se reduce a una palabra clave: consentimiento. Escanear tu propia red no solo es legal, sino que es una práctica de ciberseguridad fundamental. El problema empieza cuando apuntas tus herramientas hacia la infraestructura de otro.

La importancia vital del permiso por escrito

Antes de lanzar el más mínimo escaneo sobre los sistemas de un cliente o un socio, es absolutamente imprescindible tener un contrato o un documento de autorización firmado. Este acuerdo debe dejar claros los siguientes puntos:

- Alcance del trabajo: Especifica qué direcciones IP, dominios o aplicaciones están dentro del juego y cuáles están expresamente fuera de los límites.

- Tipo de pruebas permitidas: Detalla si se van a hacer escaneos de puertos, análisis de vulnerabilidades, pruebas de intrusión más agresivas, etc.

- Ventanas de tiempo: Acuerda los días y horas en los que se realizarán las pruebas para minimizar cualquier posible impacto en las operaciones del cliente.

- Contactos de emergencia: Define a quién llamar si durante el escaneo salta una alerta roja o si algo deja de funcionar.

Un acuerdo verbal no vale nada. Si las cosas se tuercen, solo un documento firmado que detalle el alcance y los límites de la auditoría te protegerá de posibles acusaciones. Sin ese papel, una auditoría bienintencionada puede acabar pareciendo un presunto delito.

Cumplir con estos requisitos es una pieza clave en cualquier programa de cumplimiento normativo en ciberseguridad.

Cómo defender tu red contra los escaneos maliciosos

Saber cómo funciona un escaneo de IP es solo la mitad de la batalla. Ahora toca pasar a la acción y construir una defensa sólida para tu red. Proteger tu infraestructura no se trata de implementar soluciones complejas, sino de aplicar una estrategia bien pensada que combine configuración, vigilancia y buenas prácticas.

A continuación, vamos a ver los controles esenciales que toda pyme debería tener en su radar.

Configura tu firewall como primera línea de defensa

Piensa en tu firewall como el portero de tu red. Su misión es controlar qué tráfico puede entrar y cuál puede salir. Empieza por aplicar una regla de «denegación por defecto»: todo el tráfico está bloqueado, a menos que una regla específica lo permita explícitamente. De esta manera, solo los servicios que tú decidas estarán expuestos al exterior.

Implementa un sistema de detección de intrusiones (IDS)

Si el firewall es el portero, un Sistema de Detección de Intrusiones (IDS) es tu sistema de alarma. Vigila el tráfico en busca de patrones sospechosos, como un escaneo de puertos masivo desde una misma IP, y te alerta en tiempo real. Esto te da un margen valiosísimo para investigar y bloquear al atacante.

Un firewall previene, un IDS detecta. La combinación de ambos crea una defensa por capas mucho más robusta.

Aplica el principio de mínimo privilegio

Esta es una de las reglas de oro de la ciberseguridad: mantén abiertos solo los puertos y servicios que sean estrictamente necesarios para que tu negocio funcione. Cada puerto abierto es una puerta potencial para un atacante. Acostúmbrate a hacer auditorías periódicas para identificar y cerrar aquellos que no se estén utilizando.

Checklist de hardening de red para pymes

Para ponerte las cosas fáciles, hemos creado una lista de acciones clave para fortalecer tu red (hardening):

- Bloquea el tráfico ICMP entrante: Muchos escaneos de tipo Ping Sweep usan paquetes ICMP para encontrar equipos activos. Bloquearlos puede hacer que tu red sea «invisible» a estos barridos iniciales.

- Monitoriza los logs activamente: Revisa con frecuencia los registros de tu firewall y servidores. Busca intentos de conexión fallidos que se repiten desde una misma IP.

- Actualiza firmware y software: Mantén al día todos tus dispositivos de red y el software de tus servidores. Las actualizaciones casi siempre incluyen parches para vulnerabilidades que podrían ser explotadas.

- Realiza escaneos de IP periódicos: Audita tu propia red de forma regular para encontrar y cerrar puertos abiertos innecesarios antes de que lo haga un atacante.

El escaneo de direcciones IP se ha convertido en una técnica masiva para encontrar puntos débiles. De hecho, datos recientes revelan que el 68 % de los escaneos detectados tenían como objetivo dispositivos de pymes, que a menudo están menos protegidas. Puedes leer más sobre estas estadísticas de ataques a pymes y entender por qué la prevención es tan crucial.

Resolvemos tus dudas sobre el escaneo de IP

Aquí vamos al grano y respondemos las preguntas más comunes sobre el escaneo de IP.

¿Es ilegal escanear mi propia web o mi red?

Para nada. Escanear tu propia infraestructura no solo es completamente legal, sino que es una práctica de seguridad más que recomendable. El problema viene cuando apuntas estas herramientas a redes o sistemas que no son tuyos sin un permiso explícito y por escrito.

¿Qué diferencia hay entre un escaneo de puertos y uno de vulnerabilidades?

Un escaneo de puertos te dice qué puertas y ventanas están abiertas. Un escaneo de vulnerabilidades va más allá: comprueba si la cerradura es de mala calidad, si el cristal es frágil o si el marco está podrido. El primero te da un mapa de accesos; el segundo, un informe detallado de los puntos débiles y el riesgo real.

En pocas palabras: un escaneo de puertos te muestra los puntos de entrada, mientras que un escaneo de vulnerabilidades te dice cuál es el riesgo real que hay detrás de cada uno.

¿Puede un firewall detener todos los escaneos de IP?

Un firewall bien configurado es tu primera línea de defensa y parará en seco muchos de los escaneos más básicos. Sin embargo, los atacantes más avispados usan técnicas sigilosas para burlar al firewall. Por eso, una defensa completa lo combina con un Sistema de Detección de Intrusiones (IDS) y una buena monitorización de logs.

¿Cada cuánto debería escanear mi propia red?

Para una pyme, lo ideal es lanzar un escaneo de vulnerabilidades externo como mínimo una vez al trimestre. Y siempre, sin falta, después de hacer cualquier cambio importante en la infraestructura (como levantar un nuevo servidor o desplegar una aplicación nueva).

En DragonSec, te ayudamos a automatizar y simplificar todo este proceso. Te damos una visión clara y continua de tu postura de seguridad, sin que tengas que volverte loco. Descubre cómo nuestra plataforma puede proteger tu negocio de forma proactiva.